提示

你知道可以免费试用Microsoft Defender for Office 365计划 2 中的功能吗? 在 Microsoft Defender 门户试用中心使用 90 天Defender for Office 365试用版。 了解谁可以在试用Microsoft Defender for Office 365上注册和试用条款。

具有云邮箱的所有组织都包含有助于防范欺骗 (伪造) 发件人欺骗是攻击者使用的常见技术的功能。 欺骗邮件看似来自某人或某处,其实并非其真实来源。 此技术通常用于旨在获取用户凭据的网络钓鱼活动。

Microsoft 365 中的反欺骗技术专门检查邮件正文中“发件人”标头的伪造情况, (也称为 5322.From 地址“发件人”或“P2 发件人”) ,因为电子邮件客户端将“发件人”标头值显示为邮件发件人。 当Microsoft 365 具有高置信度时,伪造 From 标头时,消息被标识为欺骗。

云邮箱的默认电子邮件保护中提供了以下反欺骗技术:

电子邮件身份验证:DNS 中的 SPF、DKIM 和 DMARC 记录使用的电子邮件身份验证(也称为电子邮件验证)是任何反欺骗工作必不可少的一部分。 可以为你的域配置这些记录,以便目标电子邮件系统能够检查声称来自域中发件人的邮件的有效性。 对于入站邮件,Microsoft 365 需要发件人域的电子邮件身份验证。 有关详细信息,请参阅Email身份验证。

Microsoft 365 基于标准电子邮件身份验证方法和发件人信誉技术的组合来分析和阻止邮件。

欺骗智能见解:查看过去七天内检测到来自内部和外部域中发件人的欺骗邮件。 有关详细信息,请参阅 欺骗智能见解。

允许或阻止租户允许/阻止列表中的欺骗发件人:在欺骗情报见解中重写判决时,欺骗发件人将成为手动允许或阻止条目,仅出现在“租户允许/阻止Lists”页上https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem的“欺骗发件人”选项卡上。 在欺骗智能检测到欺骗发送方之前,还可以手动为欺骗发送方创建允许或阻止条目。 有关详细信息,请参阅 租户允许/阻止列表中的欺骗发件人。

防钓鱼策略:在云邮箱的默认电子邮件保护中,在Microsoft Defender for Office 365中,反钓鱼策略包含以下反欺骗设置:

- 打开或关闭欺骗智能。

- 打开或关闭 Outlook 中未经身份验证的发件人指示器。

- 指定对阻止的欺骗发件人的操作。

有关详细信息,请参阅反钓鱼策略中的“欺骗”设置。

Defender for Office 365中的反钓鱼策略包含附加保护,包括模拟保护。 有关详细信息,请参阅 Microsoft Defender for Office 365 中反钓鱼策略中的“独占”设置。

欺骗检测报告:有关详细信息,请参阅欺骗检测报告。

Microsoft包含Defender for Office 365 (或包含在加载项订阅中的 365 个组织) 具有实时检测 (计划 1) 或威胁资源管理器 (计划 2) ,以查看有关钓鱼尝试的信息。 有关详细信息,请参阅 Microsoft 365 威胁调查和响应。

提示

请务必了解, 复合身份验证 失败不会直接导致阻止消息。 Microsoft 365 使用整体评估策略,该策略考虑消息的整体可疑性质以及复合身份验证结果。 此方法旨在降低错误地阻止来自可能未严格遵循电子邮件身份验证协议的域的合法电子邮件的风险。 这种平衡的方法有助于将真正的恶意电子邮件与根本不符合标准电子邮件身份验证做法的邮件发件人区分开来。

如何在网络钓鱼攻击中使用欺骗

邮件中的欺骗发件人对用户有以下负面影响:

欺骗:来自欺骗发件人的邮件可能会诱使收件人放弃凭据、下载恶意软件或回复包含敏感内容的邮件, (称为商业电子邮件泄露或 BEC) 。

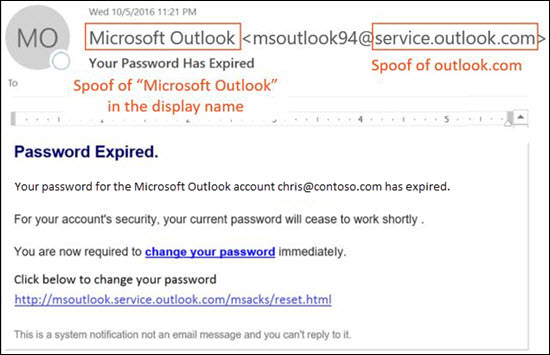

以下邮件是使用欺骗发件人

msoutlook94@service.outlook.com的钓鱼示例:此邮件并非来自 service.outlook.com,而是攻击者伪造“发件人”标头字段,使它看起来像是这样。 发件人试图诱使收件人选择 更改密码 链接并提供其凭据。

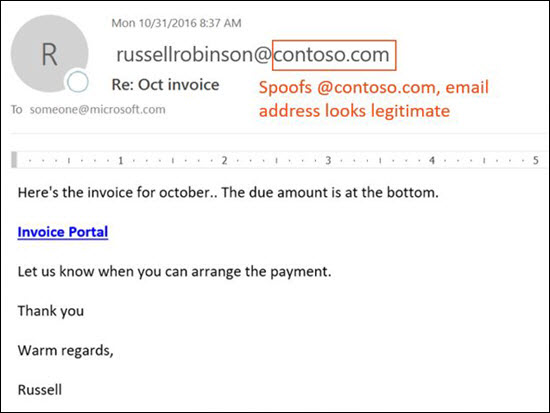

以下邮件是使用欺骗电子邮件域 contoso.com 的 BEC 示例:

该邮件看似合法,但发件人其实是伪造的。

困惑:即使是知道网络钓鱼的用户也可能难以看到真实邮件与来自欺骗发件人的消息之间的差异。

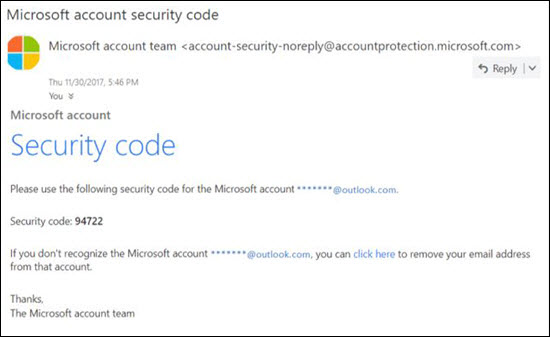

例如,以下是来自 Microsoft 安全帐户部门的真实密码重置邮件的示例:

消息确实来自Microsoft,但用户被条件设置为可疑。 由于很难区分真实密码重置邮件和虚假邮件,因此许多用户会忽略这些邮件、将其报告为垃圾邮件,或者不必要地将该邮件作为网络钓鱼邮件报告给 Microsoft。

不同类型的欺骗

Microsoft在邮件中区分两种不同类型的欺骗发件人:

组织内欺骗:也称为 自我欺骗。 例如:

发件人和收件人位于同一域:

From: chris@contoso.com To: michelle@contoso.com发件人和收件人位于同一域的子域:

From: laura@marketing.fabrikam.com To: julia@engineering.fabrikam.com发件人和收件人位于属于同一组织的不同域(即,两个域均配置为同一组织中的接受域):

From: cindy@tailspintoys.com To: steve@wingtiptoys.com

由于组织内欺骗而导致未通过复合身份验证的邮件包含以下标头值:

Authentication-Results: ... compauth=fail reason=6xxX-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.11-

reason=6xx表示组织内欺骗。 -

SFTYSFTY 是邮件的安全级别。-

9指示钓鱼。 -

.11表示组织内欺骗。

-

跨域欺骗:发件人和收件人域不同,相互之间没有任何关系(也称为外部域)。 例如:

From: chris@contoso.com To: michelle@tailspintoys.com由于跨域欺骗而导致未通过复合身份验证的邮件包含以下标头值:

Authentication-Results: ... compauth=fail reason=000/001X-Forefront-Antispam-Report: ...CAT:SPOOF;...SFTY:9.22reason=000表示邮件未通过显式电子邮件身份验证。reason=001表示邮件未通过隐式电子邮件身份验证。SFTYSFTY 是邮件的安全级别。-

9指示钓鱼。 -

.22指示跨域欺骗。

-

有关 Authentication-Results 和

compauth值的详细信息,请参阅 Authentication-results 消息标头字段。

反欺骗防护方面的问题

邮件列表 (也称为讨论列表) 由于转发和修改邮件的方式而存在反欺骗保护问题。

例如,Gabriela Laureano (glaureano@contoso.com) 对观鸟感兴趣,因此她加入邮件列表 birdwatchers@fabrikam.com,并将以下邮件发送到列表:

From: "Gabriela Laureano" <glaureano@contoso.com>

To: Birdwatcher's Discussion List <birdwatchers@fabrikam.com>

Subject: Great viewing of blue jays at the top of Mt. Rainier this week

Anyone want to check out the viewing this week from Mt. Rainier?

邮件列表服务器接收邮件,修改其内容并将其重播给列表中的成员。 重播邮件的发件人地址 () glaureano@contoso.com 相同,但会向主题行添加标记,并在邮件底部添加页脚。 这种类型的修改在邮件列表中很常见,可能会导致欺骗误报。

From: "Gabriela Laureano" <glaureano@contoso.com>

To: Birdwatcher's Discussion List <birdwatchers@fabrikam.com>

Subject: [BIRDWATCHERS] Great viewing of blue jays at the top of Mt. Rainier this week

Anyone want to check out the viewing this week from Mt. Rainier?

This message was sent to the Birdwatchers Discussion List. You can unsubscribe at any time.

若要帮助邮件列表邮件通过反欺骗检查,请根据情况执行以下步骤:

你的组织拥有邮件列表:

- 查看 DMARC.org 上的常见问题解答:我在操作邮件列表时想与 DMARC 进行交互,应该怎么办?。

- 阅读此博客文章中的说明:关于邮件列表操作员与 DMARC 进行交互以避免失败的提示。

- 请考虑更新邮件列表服务器,使其支持 ARC。 有关详细信息,请参阅 http://arc-spec.org。

你的组织不拥有邮件列表:

- 要求邮件列表的维护者为邮件列表从中中继电子邮件的域配置电子邮件身份验证。 如果有足够的成员要求他们设置电子邮件身份验证,则所有者更有可能采取行动。 虽然 Microsoft 也可与域所有者合作发布所需的记录,但当个人用户提出请求时,它可以提供更多帮助。

- 在电子邮件客户端中创建将邮件移动到“收件箱”的收件箱 规则 。

- 使用租户允许/阻止列表为邮件列表创建允许条目,以将其视为合法。 有关详细信息,请参阅 为欺骗发件人创建允许条目。

如果其他所有操作均失败,则可以向 Microsoft 报告该邮件为误报。 有关详细信息,请参见向 Microsoft 报告邮件和文件。

反欺骗防护注意事项

定期向 Microsoft 365 发送电子邮件的组织管理员需要确保对电子邮件进行了正确身份验证。 否则,它可能被标记为垃圾邮件或网络钓鱼。 有关详细信息,请参阅 向 Microsoft 365 发送邮件时如何避免电子邮件身份验证失败。

在 Microsoft 365 中,用户允许列表中的发件人绕过部分筛选堆栈,包括欺骗保护。 有关详细信息,请参阅 Outlook 安全发件人。

如果可能,管理员应避免在反垃圾邮件策略中使用允许的发件人列表或允许的域列表。 这些发件人绕过大多数筛选堆栈, (高置信度钓鱼和恶意软件邮件始终被隔离) 。 有关详细信息,请参阅使用允许的发件人列表或允许的域列表。