提示

你知道可以免费试用Microsoft Defender for Office 365计划 2 中的功能吗? 在 Microsoft Defender 门户试用中心使用 90 天Defender for Office 365试用版。 了解谁可以在试用Microsoft Defender for Office 365上注册和试用条款。

具有云邮箱的所有组织都提供了多种允许来自受信任发件人的入站电子邮件的方法。 总的来说,可以将这些选项视为 允许列表。

以下列表包含允许发件人从最推荐到最不推荐的可用方法:

- 允许域和电子邮件地址的条目 (包括租户允许/阻止列表中的欺骗发件人) 。

- Exchange 邮件流规则 (也称为) 传输规则。

- Outlook 安全发件人 (每个邮箱中仅影响该邮箱) 的安全发件人列表。

- 默认连接筛选器策略中的 IP 允许列表。

- 反垃圾邮件策略中允许的发件人列表或允许的域列表。

本文的其余部分包含有关每个方法的详细信息。

重要

始终隔离标识为恶意软件* 或高置信度钓鱼的邮件,而不管使用何种允许列表选项。 有关详细信息,请参阅 Office 365 中的默认安全。

* 在高级传递策略中标识的 SecOps 邮箱上跳过恶意软件筛选。 有关详细信息,请参阅 配置针对非Microsoft网络钓鱼模拟的高级传递策略和将电子邮件传递到 SecOps 邮箱。

请注意,使用允许的发件人或允许的域列表密切监视垃圾邮件筛选 的任何 例外。

始终在允许列表中提交邮件,以便Microsoft进行分析。 有关说明,请参阅 向Microsoft报告良好电子邮件。 如果消息或消息源被确定为良性,Microsoft可以自动停止阻止消息,并且无需手动维护自己的允许列表中的条目。

除了允许电子邮件,还可以使用 阻止的发件人列表来阻止来自特定源的电子邮件。 有关详细信息,请参阅 创建发件人阻止列表。

使用租户允许/阻止列表中的允许条目

允许来自发件人或域的邮件的第一个建议选项是租户允许/阻止列表。 有关说明,请参阅 为域和电子邮件地址创建允许条目 和 为欺骗发件人创建允许条目。

仅当出于某种原因无法使用租户允许/阻止列表中的允许条目时,才考虑不同的允许方法。

使用邮件流规则

注意

不能使用邮件头和邮件流规则将内部发件人指定为安全发件人。 本节中的过程仅适用于外部发件人。

Exchange Online中的邮件流规则使用条件和例外来标识邮件,并使用作来指定应对这些邮件执行的作。 有关详细信息,请参阅邮件流规则 (Exchange Online中的传输规则) 。

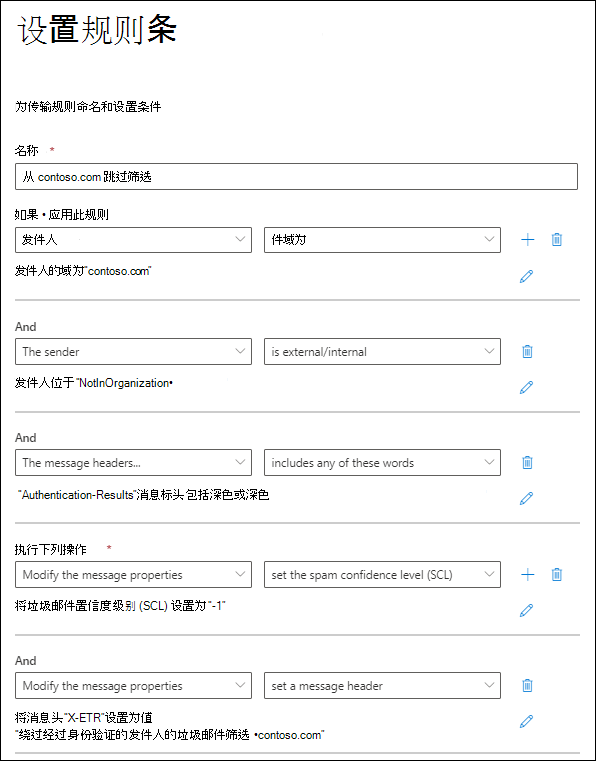

以下示例假定需要来自 contoso.com 的电子邮件来跳过垃圾邮件筛选。 配置以下设置:

如果 (条件) :发件人>域 contoso.com>,则应用此规则。

配置以下设置之一:

如果 (额外条件) ,则应用此规则:邮件头>包含以下任何字词:

-

输入文本 (标头名称) :

Authentication-Results -

输入单词 (标头值) 或

dmarc=passdmarc=bestguesspass() 添加这两个值。

此条件检查发送电子邮件域的电子邮件身份验证状态,以确保发送域未受到欺骗。 有关电子邮件身份验证的详细信息,请参阅Email身份验证。

-

输入文本 (标头名称) :

IP 允许列表:在默认连接筛选器策略中指定源 IP 地址或地址范围。 有关说明,请参阅 配置连接筛选。

如果发送域不使用电子邮件身份验证,请使用此设置。 当涉及到 IP 允许列表中的源 IP 地址时,请尽可能严格。 建议将 IP 地址范围设置为 /24 或更小, (越少越好) 。 请勿使用属于使用者服务的 IP 地址范围, (例如 outlook.com) 或共享基础结构。

重要

切勿 将邮件 流规则配置为仅将发件人域作为跳过垃圾邮件筛选的条件。 这样做 会显著 增加攻击者可以:

- 欺骗发送域 (或模拟) 的完整电子邮件地址。

- 跳过所有垃圾邮件筛选。

- 跳过发件人身份验证检查,使邮件到达收件人的收件箱。

请勿使用你拥有 (也称为接受域) 域或常用域 (例如,microsoft.com) 邮件流规则中的条件。 这样做会为攻击者发送本来会被筛选的电子邮件创造机会。

如果允许网络地址转换后面的 IP 地址 (NAT) 网关,则需要知道 NAT 池中涉及的所有服务器。 IP 地址和 NAT 参与者可以更改。 定期检查 IP 允许列表条目,作为标准维护过程的一部分。

可选条件:

- 发件人>是内部/外部>组织外部:此条件是隐式的,但可以使用它来考虑可能未正确配置的本地电子邮件服务器。

- 主题或正文>主题或正文包括这些字词><中的任何一个keywords>:如果可以通过主题行或邮件正文中的关键字或短语进一步限制消息,则可以使用这些字词作为条件。

) 执行以下作 (作:在规则中配置以下两项作:

修改消息属性>设置垃圾邮件置信度 (SCL) >绕过垃圾邮件筛选。

修改消息属性>设置邮件头:

-

输入文本 (标头名称) :例如

X-ETR。 - ) (标头值输入字词:例如

Bypass spam filtering for authenticated sender 'contoso.com'。

对于规则中的多个域,可以根据需要自定义标题文本。

-

输入文本 (标头名称) :例如

当邮件由于邮件流规则而跳过垃圾邮件筛选时,该值 SFV:SKN 在 X-Forefront-Antispam-Report 标头中标记。 如果消息来自 IP 允许列表上的源,则还会添加该值 IPV:CAL 。 这些值可以帮助你进行故障排除。

使用 Outlook 安全发件人

警告

此方法会创建攻击者成功传递本来会被筛选的电子邮件的高风险。 将筛选确定为恶意软件或高置信度钓鱼的邮件。 有关详细信息,请参阅 当用户和组织设置发生冲突时。

用户或管理员可以将发件人电子邮件地址添加到邮箱中的“安全发件人”列表,而不是组织设置。 邮箱中的安全发件人列表条目仅影响该邮箱。 有关说明,请参阅以下文章:

- 用户: 将电子邮件的收件人添加到安全发件人列表。

- 管理员: 在云邮箱上配置垃圾邮件设置。

在大多数情况下,此方法不可取,因为发送方会绕过部分筛选堆栈。 尽管你信任发件人,但发件人仍可能遭到入侵并发送恶意内容。 你应该让我们的筛选器检查每条消息,然后报告误报/负向Microsoft,如果我们出错。 绕过筛选堆栈还会干扰 零小时自动清除 (ZAP) 。

当邮件由于用户的“安全发件人”列表中的条目而跳过垃圾邮件筛选时, X-Forefront-Antispam-Report 标头字段包含 值 SFV:SFE,该值指示绕过垃圾邮件、欺骗和钓鱼筛选 (没有高置信度钓鱼) 。

- 在Exchange Online中,“安全发件人”列表中的条目是否正常工作取决于策略中标识邮件的判断和作:

- 将邮件移动到“垃圾邮件”Email文件夹:使用域条目和发件人电子邮件地址条目。 来自这些发件人的邮件不会移动到“垃圾邮件Email”文件夹。

-

隔离: (来自这些发件人的邮件被隔离) ,则不遵循域条目。 如果以下任一语句为 true,则Email地址条目 (来自这些发件人的邮件不会被隔离) :

- 邮件未标识为恶意软件或高置信度钓鱼, (恶意软件和高置信度钓鱼邮件被隔离) 。

- 电子邮件中的电子邮件地址、URL 或文件也不在 租户允许/阻止列表中的阻止条目中。

- (来自这些发件人的邮件移动到“垃圾邮件Email”文件夹) ,则允许阻止发件人和阻止域的条目。 忽略安全邮件列表设置。

在默认连接筛选器策略中使用 IP 允许列表

警告

如果没有其他验证 ((例如,使用邮件流规则) ),来自 IP 允许列表中的源的电子邮件会跳过垃圾邮件筛选和发件人电子邮件身份验证 (SPF、DKIM 和 DMARC) 。 此方法会创建攻击者成功传递本来会被筛选的电子邮件的高风险。 将筛选确定为恶意软件或高置信度钓鱼的邮件。 有关详细信息,请参阅 当用户和组织设置发生冲突时。

下一个最佳选项是将源电子邮件服务器添加到默认连接筛选器策略中的 IP 允许列表。 有关详细信息,请参阅 配置连接筛选。

- 请务必将允许的 IP 地址数保持在最少,因此尽可能避免使用整个 IP 地址范围。

- 请勿使用属于使用者服务的 IP 地址范围, (例如 outlook.com) 或共享基础结构。

- 定期查看 IP 允许列表中的条目,并删除不再需要的条目。

在反垃圾邮件策略中使用允许的发件人列表或允许的域列表

警告

此方法会创建攻击者成功传递本来会被筛选的电子邮件的高风险。 将筛选确定为恶意软件或高置信度钓鱼的邮件。 有关详细信息,请参阅 当用户和组织设置发生冲突时。

例如,不要使用常用域 (允许的域列表中 microsoft.com) 。

最不理想的选项是在自定义反垃圾邮件策略或默认反垃圾邮件策略中使用允许的发件人列表或允许的域列表。 应 尽可能 避免此选项,因为发件人会绕过除高置信度钓鱼) 之外的所有垃圾邮件、欺骗、网络钓鱼防护 (,以及发件人身份验证 (SPF、DKIM、DMARC) 。 此方法最好仅用于临时测试。 可在 配置反垃圾邮件策略中找到详细步骤。

这些列表的最大限制约为 1,000 个条目,但在Microsoft Defender门户中最多可以输入 30 个条目。 使用 PowerShell 添加超过 30 个条目。

注意

自 2022 年 9 月起,组织 接受的域中 允许的发件人、域或子域必须通过电子邮件身份验证检查才能跳过垃圾邮件筛选。

批量电子邮件的注意事项

标准 SMTP 电子邮件可以包含不同的发件人电子邮件地址,如 Internet 电子邮件需要身份验证的原因中所述。 当代表其他人发送电子邮件时,地址可能不同。 批量电子邮件经常出现这种情况。

例如,假设 Blue Yonder 航空公司聘请了 Margie's Travel 来发送广告电子邮件。 收件箱中收到的邮件具有以下属性:

- MAIL FROM 地址 (也称为

5321.MailFrom地址、P1 发件人或信封发件人,) 为blueyonder.airlines@margiestravel.com。 - 发件人地址 (也称为

5322.From地址或 P2 发件人) 为blueyonder@news.blueyonderairlines.com,这是你在 Outlook 中看到的内容。

反垃圾邮件策略中的安全发件人列表和安全域列表仅检查发件人地址。 此行为类似于使用发件人地址的 Outlook 安全发件人。

若要防止筛选此消息,可以执行以下步骤:

- 将 (发件人地址) 添加

blueyonder@news.blueyonderairlines.com为 Outlook 安全发件人。 - 使用具有条件的邮件流规则来查找来自

blueyonder@news.blueyonderairlines.com(发件人地址) 的邮件,blueyonder.airlines@margiestravel.com(邮件发件人地址) ,或两者兼有。