Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Det här innehållet är relevant för den lokala versionen av webbprogramproxyn. Information om hur du aktiverar säker åtkomst till lokala program via molnet finns i Microsoft Entra-programproxyinnehållet.

Det här avsnittet beskriver hur man publicerar applikationer via Web Application Proxy med Active Directory Federation Services (AD FS) förauktorisation.

För alla typer av program som du kan publicera med förautentisering med AD FS måste du lägga till ett AD FS-förlitandepartsförtroende i federationstjänsten.

Det allmänna AD FS-förautentiseringsflödet är följande:

Note

Det här autentiseringsflödet gäller inte för klienter som använder Microsoft Store-appar.

Klientenheten försöker komma åt ett publicerat webbprogram på en viss resurs-URL. till exempel

https://app1.contoso.com/.Resurs-URL:en är en offentlig adress där webbprogramproxyn lyssnar efter inkommande HTTPS-begäranden.

Om HTTP till HTTPS-omdirigering är aktiverat lyssnar webbprogramproxyn också efter inkommande HTTP-begäranden.

Web App Proxy omdirigerar HTTPS-begäran till AD FS-servern med URL-kodade parametrar, inklusive resurs-URL:en och appRealm (en partidentifierare).

Användaren autentiserar med den autentiseringsmetod som krävs av AD FS-servern. Till exempel användarnamn och lösenord, tvåfaktorautentisering med ett engångslösenord och så vidare.

När användaren har autentiserats utfärdar AD FS-servern en säkerhetstoken, "edge-token", som innehåller följande information och omdirigerar HTTPS-begäran tillbaka till webbprogramproxyservern:

Resursidentifieraren som användaren försökte komma åt.

Användarens identitet som ett användarhuvudnamn (UPN).

Utgången av godkännande av åtkomst; användaren beviljas åtkomst under en begränsad tidsperiod, varefter de måste logga in igen.

Signatur för informationen i kanttoken.

Webbprogramproxyn tar emot den omdirigerade HTTPS-begäran från AD FS-servern med kanttoken och validerar och använder token enligt följande:

Verifierar att signaturen för gränstoken kommer från federationstjänsten som har konfigurerats i konfigurationen för webbprogramproxy.

Verifierar att token har utfärdats för rätt program.

Verifierar att token inte har upphört att gälla.

Använder användarens identitet vid behov; till exempel för att hämta en Kerberos-biljett om backend-servern är konfigurerad för att använda integrerad Windows-autentisering.

Om kanttoken är giltig vidarebefordrar webbprogramproxyn HTTPS-begäran till det publicerade webbprogrammet med http eller HTTPS.

Klienten har nu åtkomst till det publicerade webbprogrammet. Det publicerade programmet kan dock konfigureras för att kräva att användaren utför ytterligare autentisering. Om det publicerade webbprogrammet till exempel är en SharePoint-webbplats och inte kräver ytterligare autentisering ser användaren SharePoint-webbplatsen i webbläsaren.

Webbprogramproxy sparar en cookie på klientenheten. Cookien används av webbprogramproxyn för att identifiera att den här sessionen redan har förautentiserats och att ingen ytterligare förautentisering krävs.

Important

När du konfigurerar den externa URL:en och server-URL:en måste du inkludera det fullständigt kvalificerade domännamnet (FQDN) och inte en IP-adress.

Note

Det här avsnittet innehåller exempel på Windows PowerShell-cmdletar som du kan använda för att automatisera några av de procedurer som beskrivs. Mer information finns i Använda cmdletar.

Publicera ett anspråksbaserat program för webbläsarklienter

Om du vill publicera ett program som använder anspråk för autentisering måste du lägga till ett förlitande partförtroende för programmet till federationstjänsten.

När du publicerar anspråksbaserade program och får åtkomst till programmet från en webbläsare är det allmänna autentiseringsflödet följande:

Klienten försöker komma åt ett anspråksbaserat program med hjälp av en webbläsare. till exempel

https://appserver.contoso.com/claimapp/.Webbläsaren skickar en HTTPS-begäran till webbprogramproxyservern som omdirigerar begäran till AD FS-servern.

AD FS-servern autentiserar användaren och enheten och omdirigerar begäran tillbaka till webbprogramproxyn. Begäran innehåller nu gränstoken. AD FS-servern lägger till en cookie för enkel inloggning (SSO) i begäran eftersom användaren redan har utfört autentisering mot AD FS-servern.

Webbprogramproxy verifierar token, lägger till en egen cookie och vidarebefordrar begäran till backend-servern.

Serverdelsservern omdirigerar begäran till AD FS-servern för att hämta programsäkerhetstoken.

Begäran omdirigeras till backendservern av AD FS-servern. Begäran innehåller nu programtoken och SSO-cookien. Användaren beviljas åtkomst till programmet och krävs inte för att ange ett användarnamn eller lösenord.

Den här proceduren beskriver hur du publicerar ett anspråksbaserat program, till exempel en SharePoint-webbplats, som kommer att nås av webbläsarklienter. Kontrollera att du har gjort följande innan du börjar:

Skapade ett förlitande partförtroende för programmet i AD FS-hanteringskonsolen.

Verifierade att ett certifikat på webbprogramproxyservern är lämpligt för det program som du vill publicera.

Publicera ett anspråksbaserat program

På webbprogramproxyservern går du till konsolen för hantering av fjärråtkomst i navigeringsfönstret och klickar på Webbprogramproxy och sedan på Publicera i fönstret Uppgifter.

Klicka på Nästa på sidan Välkommen i guiden Publicera nytt program.

På sidan Förautentisering klickar du på Active Directory Federation Services (AD FS) och klickar sedan på Nästa.

På sidan Klienter som stöds väljer du Webb och MSOFBA och klickar sedan på Nästa.

På sidan Förlitande part i listan över förlitande parter väljer du den förlitande parten för det program som du vill publicera och klickar sedan på Nästa.

På sidan Publiceringsinställningar gör du följande och klickar sedan på Nästa:

I rutan Namn anger du ett eget namn för programmet.

Det här namnet används endast i listan över publicerade program i konsolen fjärråtkomsthantering.

I rutan Extern URL anger du den externa URL:en för det här programmet. till exempel

https://sp.contoso.com/app1/.I listan Externt certifikat väljer du ett certifikat vars ämne omfattar den externa URL:en.

I rutan Serverdelsserverns URL anger du URL:en för serverdelsservern. Observera att det här värdet anges automatiskt när du anger den externa URL:en och du bör bara ändra det om serverdelsserverns URL är annorlunda. till exempel https://sp/app1/.

Note

Webbprogramproxy kan översätta värdnamn i URL:er, men kan inte översätta sökvägsnamn. Därför kan du ange olika värdnamn, men du måste ange samma sökvägsnamn. Du kan till exempel ange en extern URL av

https://apps.contoso.com/app1/och en server-URL av https://app-server/app1/. Du kan dock inte ange en extern URL tillhttps://apps.contoso.com/app1/och en backend-URL tillhttps://apps.contoso.com/internal-app1/.

På sidan Bekräftelse granskar du inställningarna och klickar sedan på Publicera. Du kan kopiera PowerShell-kommandot för att konfigurera ytterligare publicerade program.

På sidan Resultat kontrollerar du att programmet har publicerats och klickar sedan på Stäng.

Windows PowerShell-motsvarande kommandon

Följande Windows PowerShell-cmdlet eller cmdletar utför samma funktion som föregående procedur. Ange varje cmdlet på en enda rad, även om de kan visas ordomslutna över flera rader här på grund av formateringsbegränsningar.

Add-WebApplicationProxyApplication

-BackendServerURL 'https://sp.contoso.com/app1/'

-ExternalCertificateThumbprint '1a2b3c4d5e6f1a2b3c4d5e6f1a2b3c4d5e6f1a2b'

-ExternalURL 'https://sp.contoso.com/app1/'

-Name 'SP'

-ExternalPreAuthentication ADFS

-ADFSRelyingPartyName 'SP_Relying_Party'

Publicera ett integrerat Windows-autentiserat program för webbläsarklienter

Webbprogramproxy kan användas för att publicera program som använder integrerad Windows-autentisering. webbprogramproxy utför förautentisering efter behov och kan sedan utföra enkel inloggning till det publicerade programmet som använder integrerad Windows-autentisering. Om du vill publicera ett program som använder integrerad Windows-autentisering måste du lägga till ett icke-anspråksmedveten förlitande partsförtroende för programmet till federationstjänsten.

För att webbprogramproxy ska kunna utföra enkel inloggning (SSO) och utföra delegering av autentiseringsuppgifter med kerberos-begränsad delegering måste webbprogramproxyservern vara ansluten till en domän. Se Plan Active Directory.

För att tillåta användare att komma åt program som använder integrerad Windows-autentisering måste webbprogramproxyservern kunna tillhandahålla delegering för användare till det publicerade programmet. Du kan göra detta på domänkontrollanten för alla program. Du kan också göra detta på back-end-servern om den körs på Windows Server 2012 R2 eller Windows Server 2012. Mer information finns i Nyheter i Kerberos-autentisering.

En genomgång av hur du konfigurerar webbprogramproxy för att publicera ett program med integrerad Windows-autentisering finns i Konfigurera en webbplats för att använda integrerad Windows-autentisering.

När du använder integrerad Windows-autentisering till serverdelsservrar är autentiseringen mellan webbprogramproxyn och det publicerade programmet inte anspråksbaserad, utan använder kerberos-begränsad delegering för att autentisera slutanvändare till programmet. Det allmänna flödet beskrivs nedan:

Klienten försöker komma åt ett icke-anspråksbaserat program med hjälp av en webbläsare. till exempel

https://appserver.contoso.com/nonclaimapp/.Webbläsaren skickar en HTTPS-begäran till webbprogramproxyservern som omdirigerar begäran till AD FS-servern.

AD FS-servern autentiserar användaren och omdirigerar begäran tillbaka till webbprogramproxyn. Begäran innehåller nu gränstoken.

Webbapplikationsproxy verifierar den token.

Om token är giltig hämtar webbprogramproxyn en Kerberos-biljett från domänkontrollanten för användarens räkning.

Webbapplikationsproxy lägger till Kerberos-biljetten i begäran som en del av Simple and Protected GSS-API Negotiation Mechanism (SPNEGO)-token, och vidarebefordrar begäran till servern. Begäran innehåller Kerberos-biljetten. Därför beviljas användaren åtkomst till programmet utan ytterligare autentisering.

Den här proceduren beskriver hur du publicerar ett program som använder integrerad Windows-autentisering, till exempel Outlook Web App, som kommer att nås av webbläsarklienter. Kontrollera att du har gjort följande innan du börjar:

Skapade ett icke anspråksmedvetet förtroende för förlitande part för programmet i AD FS-hanteringskonsolen.

Konfigurerade serverdelsservern så att den stöder Kerberos-begränsad delegering på domänkontrollanten eller med hjälp av cmdleten Set-ADUser med parametern -PrincipalsAllowedToDelegateToAccount. Observera att om serverdelsservern körs på Windows Server 2012 R2 eller Windows Server 2012 kan du också köra det här PowerShell-kommandot på serverdelsservern.

Säkerställ att webbprogramproxyservrarna har konfigurerats för delegering till tjänstens huvudnamn för backend-servrarna.

Verifierade att ett certifikat på webbprogramproxyservern är lämpligt för det program som du vill publicera.

Publicera en anspråkslös ansökan

På webbprogramproxyservern går du till konsolen för hantering av fjärråtkomst i navigeringsfönstret och klickar på Webbprogramproxy och sedan på Publicera i fönstret Uppgifter.

Klicka på Nästa på sidan Välkommen i guiden Publicera nytt program.

På sidan Förautentisering klickar du på Active Directory Federation Services (AD FS) och klickar sedan på Nästa.

På sidan Klienter som stöds väljer du Webb och MSOFBA och klickar sedan på Nästa.

På sidan Förlitande part i listan över förlitande parter väljer du den förlitande parten för det program som du vill publicera och klickar sedan på Nästa.

På sidan Publiceringsinställningar gör du följande och klickar sedan på Nästa:

I rutan Namn anger du ett eget namn för programmet.

Det här namnet används endast i listan över publicerade program i konsolen fjärråtkomsthantering.

I rutan Extern URL anger du den externa URL:en för det här programmet. till exempel

https://owa.contoso.com/.I listan Externt certifikat väljer du ett certifikat vars ämne omfattar den externa URL:en.

I rutan Serverdelsserverns URL anger du URL:en för serverdelsservern. Observera att det här värdet anges automatiskt när du anger den externa URL:en och du bör bara ändra det om serverdelsserverns URL är annorlunda. till exempel https://owa/.

Note

Webbprogramproxy kan översätta värdnamn i URL:er, men kan inte översätta sökvägsnamn. Därför kan du ange olika värdnamn, men du måste ange samma sökvägsnamn. Du kan till exempel ange en extern URL av

https://apps.contoso.com/app1/och en server-URL av https://app-server/app1/. Du kan dock inte ange en extern URL tillhttps://apps.contoso.com/app1/och en backend-URL tillhttps://apps.contoso.com/internal-app1/.I rutan Serverdelsserverns SPN anger du tjänstens huvudnamn för serverdelsservern. till exempel HTTP/owa.contoso.com.

På sidan Bekräftelse granskar du inställningarna och klickar sedan på Publicera. Du kan kopiera PowerShell-kommandot för att konfigurera ytterligare publicerade program.

På sidan Resultat kontrollerar du att programmet har publicerats och klickar sedan på Stäng.

Windows PowerShell-motsvarande kommandon

Följande Windows PowerShell-cmdlet eller cmdletar utför samma funktion som föregående procedur. Ange varje cmdlet på en enda rad, även om de kan visas ordomslutna över flera rader här på grund av formateringsbegränsningar.

Add-WebApplicationProxyApplication

-BackendServerAuthenticationSpn 'HTTP/owa.contoso.com'

-BackendServerURL 'https://owa.contoso.com/'

-ExternalCertificateThumbprint '1a2b3c4d5e6f1a2b3c4d5e6f1a2b3c4d5e6f1a2b'

-ExternalURL 'https://owa.contoso.com/'

-Name 'OWA'

-ExternalPreAuthentication ADFS

-ADFSRelyingPartyName 'Non-Claims_Relying_Party'

Publicera ett program som använder MS-OFBA

Webbapplikationsproxy stöder åtkomst från Microsoft Office-klienter som Microsoft Word som får åtkomst till dokument och data på backend-servrar. Den enda skillnaden mellan dessa program och en standardwebbläsare är att omdirigeringen till STS inte görs via vanlig HTTP-omdirigering utan med särskilda MS-OFBA rubriker som anges i: https://msdn.microsoft.com/library/dd773463(v=office.12).aspx. Serverdelsprogrammet kan vara förfrågningar eller IWA. Om du vill publicera ett program för klienter som använder MS-OFBA måste du lägga till ett förlitande partförtroende för programmet till federationstjänsten. Beroende på programmet kan du använda anspråksbaserad autentisering eller integrerad Windows-autentisering. Därför måste du lägga till den relevanta förtroenderelationen baserat på applikationen.

För att webbprogramproxy ska kunna utföra enkel inloggning (SSO) och utföra delegering av autentiseringsuppgifter med kerberos-begränsad delegering måste webbprogramproxyservern vara ansluten till en domän. Se Plan Active Directory.

Det finns inga ytterligare planeringssteg om programmet använder anspråksbaserad autentisering. Om programmet använde integrerad Windows-autentisering läser du Publicera ett integrerat Windows-autentiserat program för webbläsarklienter.

Autentiseringsflödet för klienter som använder MS-OFBA-protokollet med anspråksbaserad autentisering beskrivs nedan. Autentiseringen för det här scenariot kan antingen använda programtoken i URL:en eller i brödtexten.

Användaren arbetar i ett Office-program och öppnar en fil på en SharePoint-webbplats från listan Senaste dokument .

Office-programmet visar ett fönster med en webbläsarkontroll som kräver att användaren anger autentiseringsuppgifter.

Note

I vissa fall kanske fönstret inte visas eftersom klienten redan är autentiserad.

Webbprogramproxy omdirigerar begäran till AD FS-servern, som utför autentiseringen.

AD FS-servern omdirigerar begäran tillbaka till webbprogramproxyn. Begäran innehåller nu gränstoken.

AD FS-servern lägger till en cookie för enkel inloggning (SSO) i begäran eftersom användaren redan har utfört autentisering mot AD FS-servern.

Webbprogramproxy verifierar token och vidarebefordrar begäran till serverdelsservern.

Serverdelsservern omdirigerar begäran till AD FS-servern för att hämta programsäkerhetstoken.

Begäran omdirigeras till backendservern. Begäran innehåller nu programtoken och SSO-cookien. Användaren beviljas åtkomst till SharePoint-webbplatsen och behöver inte ange ett användarnamn eller lösenord för att visa filen.

Stegen för att publicera ett program som använder MS-OFBA är identiska med stegen för ett anspråksbaserat program eller ett icke-anspråksbaserat program. Information om anspråksbaserade program finns i Publicera ett anspråksbaserat program för webbläsarklienter, för icke-anspråksbaserade program, se Publicera ett integrerat Windows-autentiserat program för webbläsarklienter. Webbprogramproxy identifierar automatiskt klienten och autentiserar användaren efter behov.

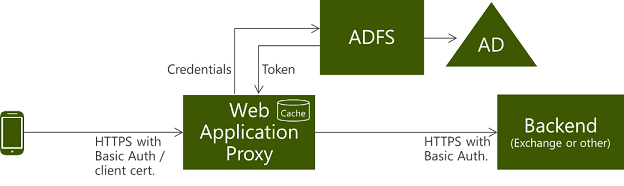

Publicera ett program som använder HTTP Basic

HTTP Basic är auktoriseringsprotokollet som används av många protokoll för att ansluta avancerade klienter, inklusive smartphones, med exchange-postlådan. Mer information om HTTP Basic finns i RFC 2617. Webbapplikationsproxy interagerar traditionellt med AD FS med omdirigeringar; de flesta avancerade klienter stöder inte cookies eller tillståndshantering. På så sätt kan webbprogramproxyn göra det möjligt för HTTP-appen att ta emot ett icke-anspråksberoende partförtroende för programmet till federationstjänsten. Se Plan Active Directory.

Autentiseringsflödet för klienter som använder HTTP Basic beskrivs nedan och i det här diagrammet:

Användaren försöker komma åt en publicerad webbapplikation via en telefonklient.

Appen skickar en HTTPS-begäran till den URL som publicerats av webbprogramproxyn.

Om begäran inte innehåller autentiseringsuppgifter returnerar webbprogramproxyn ett HTTP 401-svar till appen som innehåller URL:en för den autentiserande AD FS-servern.

Användaren skickar HTTPS-begäran till appen igen med auktoriseringen inställd på Grundläggande och användarnamn och Base 64-krypterat lösenord för användaren i rubriken för www-authenticate-begäran.

Eftersom enheten inte kan omdirigeras till AD FS skickar webbprogramproxyn en autentiseringsbegäran till AD FS med de autentiseringsuppgifter som den har, inklusive användarnamn och lösenord. Token hämtas för enhetens räkning.

För att minimera antalet begäranden som skickas till AD FS validerar webbprogramproxyn efterföljande klientbegäranden med cachelagrade token så länge token är giltig. Webbprogramproxy rensar regelbundet cacheminnet. Du kan visa cachens storlek med hjälp av prestandaräknaren.

Om token är giltig vidarebefordrar webbprogramproxy begäran till serverdelsservern och användaren beviljas åtkomst till det publicerade webbprogrammet.

I följande procedur beskrivs hur du publicerar grundläggande HTTP-program.

Publicera ett HTTP Basic-program

På webbprogramproxyservern går du till konsolen för hantering av fjärråtkomst i navigeringsfönstret och klickar på Webbprogramproxy och sedan på Publicera i fönstret Uppgifter.

Klicka på Nästa på sidan Välkommen i guiden Publicera nytt program.

På sidan Förautentisering klickar du på Active Directory Federation Services (AD FS) och klickar sedan på Nästa.

På sidan Klienter som stöds väljer du HTTP Basic och klickar sedan på Nästa.

Om du endast vill aktivera åtkomst till Exchange från anslutna enheter på arbetsplatsen väljer du rutan Aktivera åtkomst endast för anslutna enheter på arbetsplatsen . Mer information finns i Ansluta till arbetsplats från valfri enhet för enkel inloggning och sömlös second factor-autentisering i företagsprogram.

På sidan Förlitande part i listan över förlitande parter väljer du den förlitande parten för det program som du vill publicera och klickar sedan på Nästa. Observera att den här listan endast innehåller förlitande parter som är beroende av anspråk.

På sidan Publiceringsinställningar gör du följande och klickar sedan på Nästa:

I rutan Namn anger du ett eget namn för programmet.

Det här namnet används endast i listan över publicerade program i konsolen fjärråtkomsthantering.

I rutan Extern URL anger du den externa URL:en för det här programmet. till exempel mail.contoso.com

I listan Externt certifikat väljer du ett certifikat vars ämne omfattar den externa URL:en.

I rutan Serverdelsserverns URL anger du URL:en för serverdelsservern. Observera att det här värdet anges automatiskt när du anger den externa URL:en och du bör bara ändra det om serverdelsserverns URL är annorlunda. till exempel mail.contoso.com.

På sidan Bekräftelse granskar du inställningarna och klickar sedan på Publicera. Du kan kopiera PowerShell-kommandot för att konfigurera ytterligare publicerade program.

På sidan Resultat kontrollerar du att programmet har publicerats och klickar sedan på Stäng.

Windows PowerShell-motsvarande kommandon

Följande Windows PowerShell-cmdlet eller cmdletar utför samma funktion som föregående procedur. Ange varje cmdlet på en enda rad, även om de kan visas ordomslutna över flera rader här på grund av formateringsbegränsningar.

Det här Windows PowerShell-skriptet möjliggör förautentisering för alla enheter, inte bara arbetsplatsanslutna enheter.

Add-WebApplicationProxyApplication

-BackendServerUrl 'https://mail.contoso.com'

-ExternalCertificateThumbprint '697F4FF0B9947BB8203A96ED05A3021830638E50'

-ExternalUrl 'https://mail.contoso.com'

-Name 'Exchange'

-ExternalPreAuthentication ADFSforRichClients

-ADFSRelyingPartyName 'EAS_Relying_Party'

Följande förautentiserar endast arbetsplatsanslutna enheter:

Add-WebApplicationProxyApplication

-BackendServerUrl 'https://mail.contoso.com'

-ExternalCertificateThumbprint '697F4FF0B9947BB8203A96ED05A3021830638E50'

-EnableHTTPRedirect:$true

-ExternalUrl 'https://mail.contoso.com'

-Name 'Exchange'

-ExternalPreAuthentication ADFSforRichClients

-ADFSRelyingPartyName 'EAS_Relying_Party'

Publicera ett program som använder OAuth2, till exempel en Microsoft Store-app

Om du vill publicera ett program för Microsoft Store-appar måste du lägga till ett partsförtroende för programmet till federationstjänsten.

För att webbprogramproxy ska kunna utföra enkel inloggning (SSO) och utföra delegering av autentiseringsuppgifter med kerberos-begränsad delegering måste webbprogramproxyservern vara ansluten till en domän. Se Plan Active Directory.

Note

Webbprogramproxy stöder endast publicering för Microsoft Store-appar som använder OAuth 2.0-protokollet.

I AD FS-hanteringskonsolen måste du se till att OAuth-slutpunkten är proxyaktiverad. Om du vill kontrollera om OAuth-slutpunkten är proxyaktiverad öppnar du AD FS-hanteringskonsolen, expanderar Tjänsten, klickar på Slutpunkter. I listan Slutpunkter letar du upp OAuth-slutpunkten och kontrollerar att värdet i kolumnen Proxyaktiverad är Ja.

Autentiseringsflödet för klienter som använder Microsoft Store-appar beskrivs nedan:

Note

Webbprogramproxyn omdirigeras till AD FS-servern för autentisering. Eftersom Microsoft Store-appar inte stöder omdirigeringar är det nödvändigt att ange URL:en för AD FS-servern med hjälp av cmdleten Set-WebApplicationProxyConfiguration och parametern OAuthAuthenticationURL.

Microsoft Store-appar kan endast publiceras med Windows PowerShell.

Klienten försöker komma åt ett publicerat webbprogram med hjälp av en Microsoft Store-app.

Appen skickar en HTTPS-begäran till den URL som publicerats av webbprogramproxyn.

Webbprogramproxy returnerar ett HTTP 401-svar till appen som innehåller URL:en för den autentiserande AD FS-servern. Den här processen kallas "identifiering".

Note

Om appen känner till URL:en för den autentiserande AD FS-servern och redan har en kombinationstoken som innehåller OAuth-token och kanttoken, hoppas steg 2 och 3 över i det här autentiseringsflödet.

Appen skickar en HTTPS-begäran till AD FS-servern.

Appen använder webbautentiseringskoordinatorn för att generera en dialogruta där användaren anger autentiseringsuppgifter för att autentisera till AD FS-servern. Information om autentiseringskoordinator för webben finns i Asynkron autentiseringskoordinator för webben.

Efter lyckad autentisering skapar AD FS-servern en kombinationstoken som innehåller OAuth-token och kanttoken och skickar token till appen.

Appen skickar en HTTPS-begäran som innehåller kombinationstoken till den URL som publicerats av webbprogramproxyn.

Webbapplikationsproxy delar upp kombinationstoken i sina två delar och validerar edge-token.

Om kanttoken är giltig, vidarebefordrar "Web Application Proxy" begäran till backendservern med endast OAuth-token. Användaren beviljas åtkomst till det publicerade webbprogrammet.

Den här proceduren beskriver hur du publicerar ett program för OAuth2. Den här typen av program kan endast publiceras med Windows PowerShell. Kontrollera att du har gjort följande innan du börjar:

Skapade ett förlitande partförtroende för programmet i AD FS-hanteringskonsolen.

Kontrollera att OAuth-slutpunkten är proxyaktiverad i AD FS-hanteringskonsolen och anteckna URL-sökvägen.

Verifierade att ett certifikat på webbprogramproxyservern är lämpligt för det program som du vill publicera.

Publicera en OAuth2-app

På webbprogramproxyservern går du till konsolen för hantering av fjärråtkomst i navigeringsfönstret och klickar på Webbprogramproxy och sedan på Publicera i fönstret Uppgifter.

Klicka på Nästa på sidan Välkommen i guiden Publicera nytt program.

På sidan Förautentisering klickar du på Active Directory Federation Services (AD FS) och klickar sedan på Nästa.

På sidan Klienter som stöds väljer du OAuth2 och klickar sedan på Nästa.

På sidan Förlitande part i listan över förlitande parter väljer du den förlitande parten för det program som du vill publicera och klickar sedan på Nästa.

På sidan Publiceringsinställningar gör du följande och klickar sedan på Nästa:

I rutan Namn anger du ett eget namn för programmet.

Det här namnet används endast i listan över publicerade program i konsolen fjärråtkomsthantering.

I rutan Extern URL anger du den externa URL:en för det här programmet. till exempel

https://server1.contoso.com/app1/.I listan Externt certifikat väljer du ett certifikat vars ämne omfattar den externa URL:en.

För att se till att användarna kan komma åt din app, även om de inte skriver HTTPS i URL:en, väljer du rutan Aktivera HTTP till HTTPS-omdirigering .

I rutan Serverdelsserverns URL anger du URL:en för serverdelsservern. Observera att det här värdet anges automatiskt när du anger den externa URL:en och du bör bara ändra det om serverdelsserverns URL är annorlunda. till exempel https://sp/app1/.

Note

Webbprogramproxy kan översätta värdnamn i URL:er, men kan inte översätta sökvägsnamn. Därför kan du ange olika värdnamn, men du måste ange samma sökvägsnamn. Du kan till exempel ange en extern URL av

https://apps.contoso.com/app1/och en server-URL av https://app-server/app1/. Du kan dock inte ange en extern URL tillhttps://apps.contoso.com/app1/och en backend-URL tillhttps://apps.contoso.com/internal-app1/.

På sidan Bekräftelse granskar du inställningarna och klickar sedan på Publicera. Du kan kopiera PowerShell-kommandot för att konfigurera ytterligare publicerade program.

På sidan Resultat kontrollerar du att programmet har publicerats och klickar sedan på Stäng.

Ange varje cmdlet på en enda rad, även om de kan visas ordomslutna över flera rader här på grund av formateringsbegränsningar.

Ange OAuth-autentiserings-URL:en för en federationsserveradress för fs.contoso.com och en URL-sökväg för /adfs/oauth2/:

Set-WebApplicationProxyConfiguration -OAuthAuthenticationURL 'https://fs.contoso.com/adfs/oauth2/'

Så här publicerar du programmet:

Add-WebApplicationProxyApplication

-BackendServerURL 'https://storeapp.contoso.com/'

-ExternalCertificateThumbprint '1a2b3c4d5e6f1a2b3c4d5e6f1a2b3c4d5e6f1a2b'

-ExternalURL 'https://storeapp.contoso.com/'

-Name 'Microsoft Store app Server'

-ExternalPreAuthentication ADFS

-ADFSRelyingPartyName 'Store_app_Relying_Party'

-UseOAuthAuthentication