Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här artikeln innehåller några exempel på rolltilldelningsvillkor för att styra åtkomsten till Azure Blob Storage.

Viktigt!

Azure-attributbaserad åtkomstkontroll (Azure ABAC) är allmänt tillgänglig (GA) för att styra åtkomsten till Azure Blob Storage, Azure Data Lake Storage Gen2 och Azure Queues med hjälp av request, resourceoch environmentprincipal attribut på prestandanivåerna för både standard- och Premium Storage-konton. Listbloben innehåller för närvarande begärandeattributet och attributet för ögonblicksbildsbegäran för hierarkiskt namnområde i FÖRHANDSVERSION. Fullständig information om funktionsstatus för ABAC för Azure Storage finns i Status för villkorsfunktioner i Azure Storage.

Juridiska villkor för Azure-funktioner i betaversion, förhandsversion eller som av någon annan anledning inte har gjorts allmänt tillgängliga ännu finns i kompletterande användningsvillkor för Microsoft Azure-förhandsversioner.

Förutsättningar

Information om kraven för att lägga till eller redigera rolltilldelningsvillkor finns i Villkorskrav.

Sammanfattning av exempel i den här artikeln

Använd följande tabell för att snabbt hitta ett exempel som passar ditt ABAC-scenario. Tabellen innehåller en kort beskrivning av scenariot, plus en lista över attribut som används i exemplet efter källa (miljö, huvudnamn, begäran och resurs).

Blob-indextaggar

Det här avsnittet innehåller exempel på blobindextaggar.

Viktigt!

Även om underåtgärden Read content from a blob with tag conditions för närvarande stöds för kompatibilitet med villkor som implementerades under förhandsversionen av ABAC-funktionen har den blivit inaktuell och Microsoft rekommenderar att du använder åtgärden Read a blob i stället.

När du konfigurerar ABAC-villkor i Azure Portal kan du se INAKTUELL: Läsa innehåll från en blob med taggvillkor. Microsoft rekommenderar att du tar bort åtgärden och ersätter den med åtgärden Read a blob .

Om du skapar ett eget villkor där du vill begränsa läsåtkomsten efter taggvillkor kan du läsa exempel: Läsa blobar med en blobindextagg.

Exempel: Läsa blobar med en blobindextagg

Det här villkoret gör det möjligt för användare att läsa blobar med en blobindextaggnyckel för Project och värdet Cascade. Försök att komma åt blobar utan den här nyckel/värde-taggen tillåts inte.

För att det här villkoret ska gälla för en säkerhetsprincip måste du lägga till det i alla rolltilldelningar för detta som innehåller följande åtgärder:

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av det visuella Redigeringsprogrammet för Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder | Läsa en blob |

| Attributkälla | Resurs |

| Attribut | Blobindextaggar [Värden i nyckel] |

| Nyckel | {keyName} |

| Operatör | StringEquals |

| Värde | {keyValue} |

Exempel: Nya blobar måste innehålla en blobindex-tagg

Det här villkoret kräver att alla nya blobar måste innehålla en blobindextaggnyckel för Project och värdet Kaskad.

Det finns två åtgärder som gör att du kan skapa nya blobar, så du måste rikta in dig på båda. Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller någon av följande åtgärder:

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder |

Skriva till en blob med blobindextaggar Skriva till en blob med blobindextaggar |

| Attributkälla | Begäran |

| Attribut | Blobindextaggar [Värden i nyckel] |

| Nyckel | {keyName} |

| Operatör | StringEquals |

| Värde | {keyValue} |

Exempel: Befintliga blobar måste ha blobindex-taggnycklar

Det här villkoret kräver att alla befintliga blobar taggas med minst en av de tillåtna blobindextaggnycklarna : Project eller Program. Det här villkoret är användbart för att lägga till styrning i befintliga blobar.

Det finns två åtgärder som gör att du kan uppdatera taggar på befintliga blobar, så du måste rikta in dig på båda. Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller någon av följande åtgärder:

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder |

Skriva till en blob med blobindextaggar Skriva blobindextaggar |

| Attributkälla | Begäran |

| Attribut | Blobindextaggar [Nycklar] |

| Operatör | ForAllOfAnyValues:StringEquals |

| Värde | {keyName1} {keyName2} |

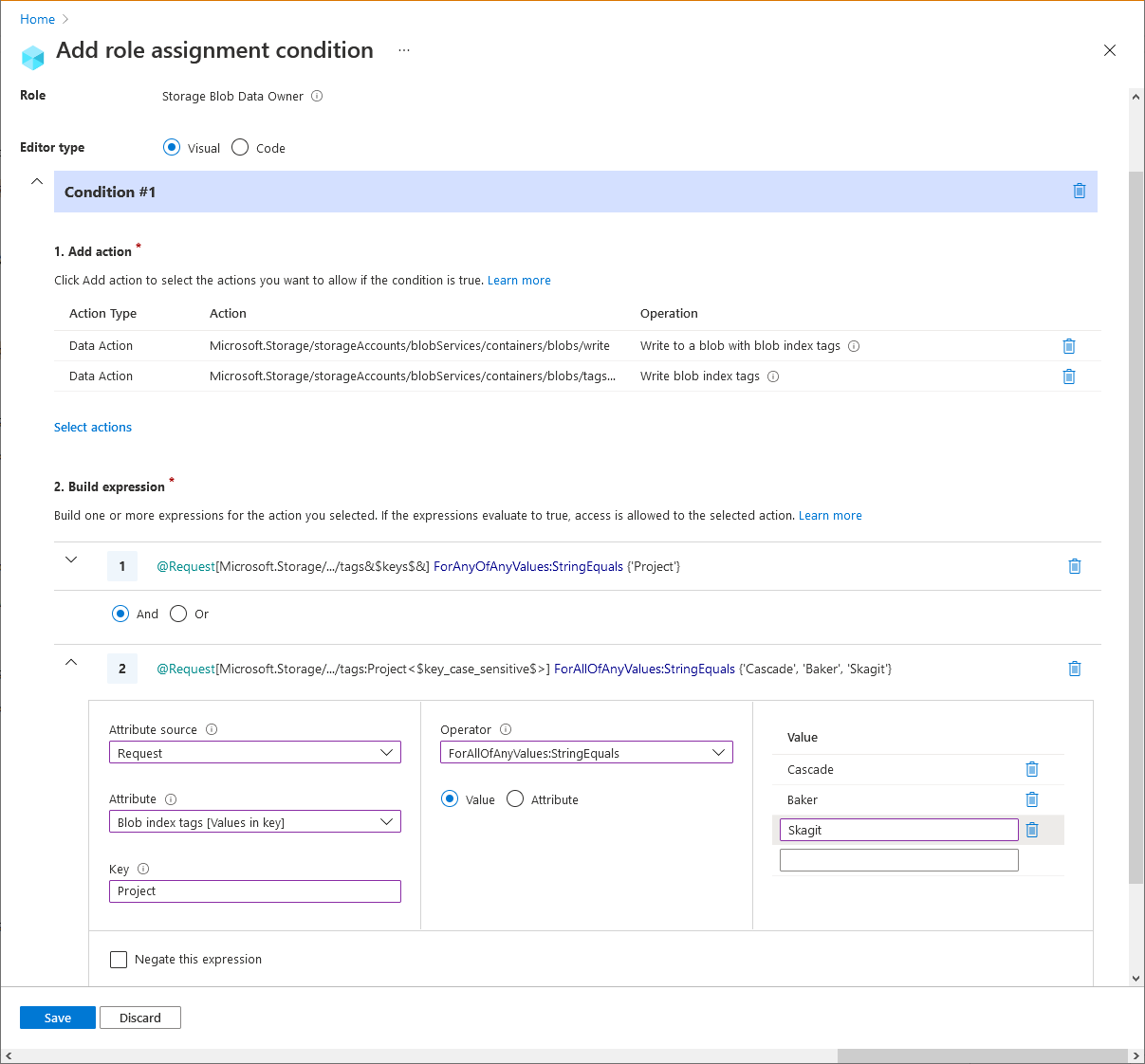

Exempel: Befintliga blobar måste ha en blobindextaggnyckel och värden

Det här villkoret kräver att alla befintliga blobar har en blobindextagg med nyckeln Project och värdena Cascade, Baker eller Skagit. Det här villkoret är användbart för att lägga till styrning i befintliga blobar.

Det finns två åtgärder som gör att du kan uppdatera taggar på befintliga blobar, så du måste rikta in dig på båda. Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller någon av följande åtgärder.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder |

Skriva till en blob med blobindextaggar Skriva blobindextaggar |

| Attributkälla | Begäran |

| Attribut | Blobindextaggar [Nycklar] |

| Operatör | FörNågonAvNågraVärden:StringEquals |

| Värde | {keyName} |

| Operatör | och |

| Uttryck 2 | |

| Attributkälla | Begäran |

| Attribut | Blobindextaggar [Värden i nyckel] |

| Nyckel | {keyName} |

| Operatör | ForAllOfAnyValues:StringEquals |

| Värde | {keyValue1} {keyValue2} {keyValue3} |

Namn eller sökvägar för blobcontainer

Det här avsnittet innehåller exempel som visar hur du begränsar åtkomsten till objekt baserat på containernamn eller blobsökväg.

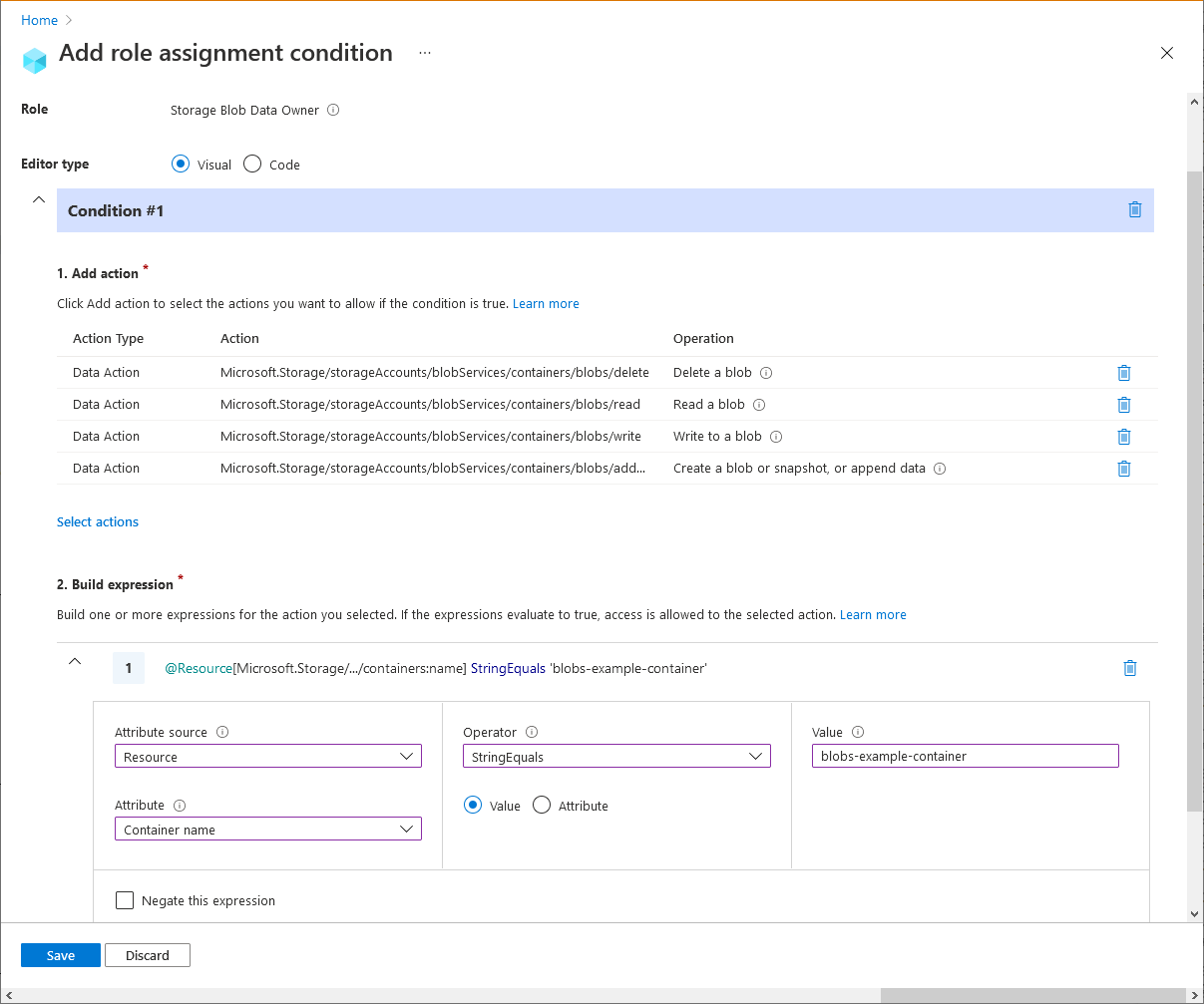

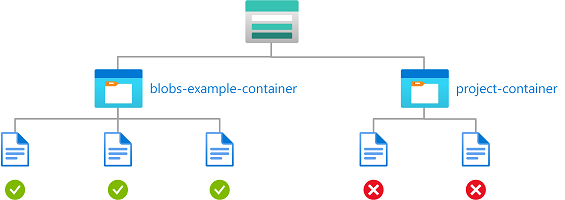

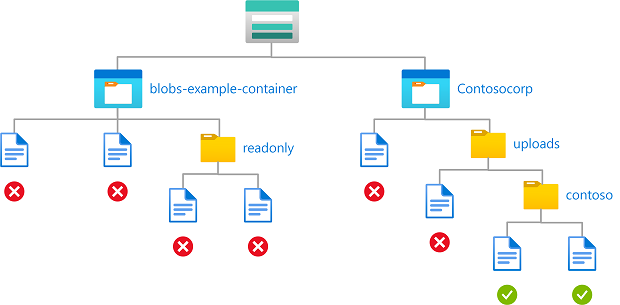

Exempel: Läsa, skriva eller ta bort blobar i namngivna containrar

Med det här villkoret kan användare läsa, skriva eller ta bort blobar i lagringscontainrar med namnet blobs-example-container. Det här villkoret är användbart för att dela specifika lagringscontainrar med andra användare i en prenumeration.

Det finns fem åtgärder för att läsa, skriva och ta bort befintliga blobar. Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller någon av följande åtgärder.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. Lägg till om lagringskontona som ingår i det här villkoret har hierarkiskt namnområde aktiverat eller kan aktiveras i framtiden. |

Underåtgärder används inte i det här villkoret eftersom underåtgärden endast behövs när villkor skapas baserat på taggar.

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder |

Ta bort en blob Läsa en blob Skriva till en blob Skapa en blob eller ögonblicksbild eller lägga till data Alla dataåtgärder för konton med hierarkiskt namnområde aktiverat (om tillämpligt) |

| Attributkälla | Resurs |

| Attribut | Containernamn |

| Operatör | StringEquals |

| Värde | {containerName} |

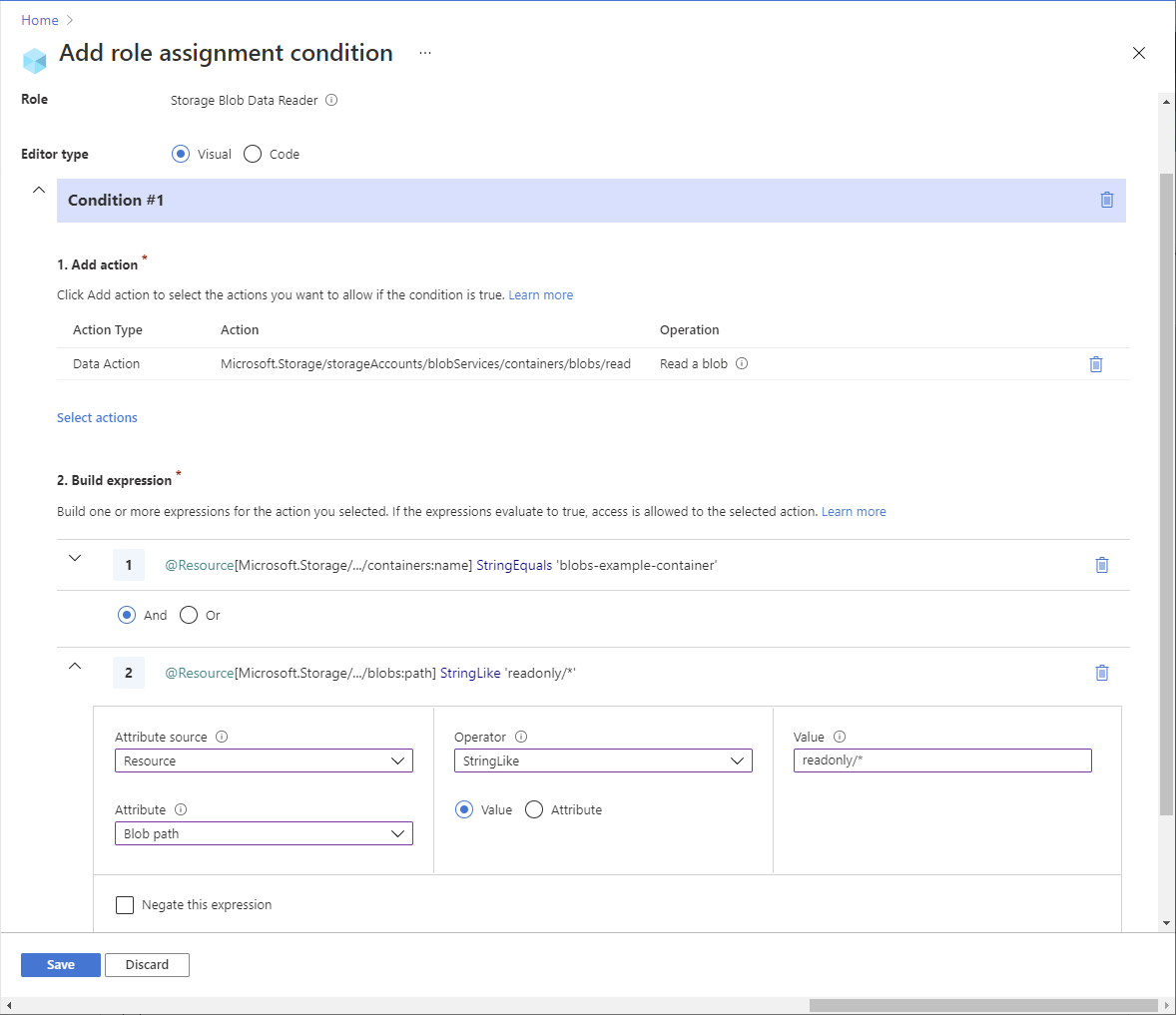

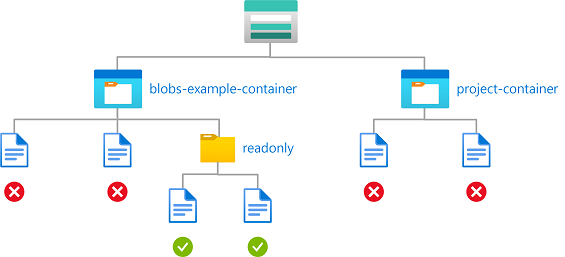

Exempel: Läs blobar i namngivna containrar med en sökväg

Det här villkoret tillåter läsåtkomst till lagringscontainrar med namnet blobs-example-container med en blobsökväg med readonly/*. Det här villkoret är användbart för att dela specifika delar av lagringscontainrar för läsåtkomst med andra användare i prenumerationen.

Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller följande åtgärder.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. Lägg till om lagringskontona som ingår i det här villkoret har hierarkiskt namnområde aktiverat eller kan aktiveras i framtiden. |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder |

Läsa en blob Alla dataåtgärder för konton med hierarkiskt namnområde aktiverat (om tillämpligt) |

| Attributkälla | Resurs |

| Attribut | Containernamn |

| Operatör | StringEquals |

| Värde | {containerName} |

| Uttryck 2 | |

| Operatör | och |

| Attributkälla | Resurs |

| Attribut | Blobbväg |

| Operatör | StringLike |

| Värde | {pathString} |

Exempel: Läsa eller lista blobar i namngivna containrar med en sökväg

Det här villkoret tillåter läsåtkomst och liståtkomst till lagringscontainrar med namnet blobs-example-container med en blobsökväg med readonly/*. Villkor nr 1 gäller för läsåtgärder exklusive listblobar. Villkor nr 2 gäller för listblobar. Det här villkoret är användbart för att dela specifika delar av lagringscontainrar för läs- eller liståtkomst med andra användare i prenumerationen.

Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller följande åtgärder.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. Lägg till om lagringskontona som ingår i det här villkoret har hierarkiskt namnområde aktiverat eller kan aktiveras i framtiden. |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

Anmärkning

Azure-portalen använder prefix='' för att lista blobar från containerns rotkatalog. När villkoret har lagts till med listblobbåtgärden med prefixet StringStartsWith "readonly/" kommer målanvändare inte att kunna lista blobar från containerns rotkatalog i Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder |

Läsa en blob Alla dataåtgärder för konton med hierarkiskt namnområde aktiverat (om tillämpligt) |

| Attributkälla | Resurs |

| Attribut | Containernamn |

| Operatör | StringEquals |

| Värde | {containerName} |

| Uttryck 2 | |

| Operatör | och |

| Attributkälla | Resurs |

| Attribut | Blobbväg |

| Operatör | StringStartsWith |

| Värde | {pathString} |

| Villkor nr 2 | Inställning |

|---|---|

| Åtgärder |

Lista blobs Alla dataåtgärder för konton med hierarkiskt namnområde aktiverat (om tillämpligt) |

| Attributkälla | Resurs |

| Attribut | Containernamn |

| Operatör | StringEquals |

| Värde | {containerName} |

| Uttryck 2 | |

| Operatör | och |

| Attributkälla | Begäran |

| Attribut | Blobprefix |

| Operatör | StringStartsWith |

| Värde | {pathString} |

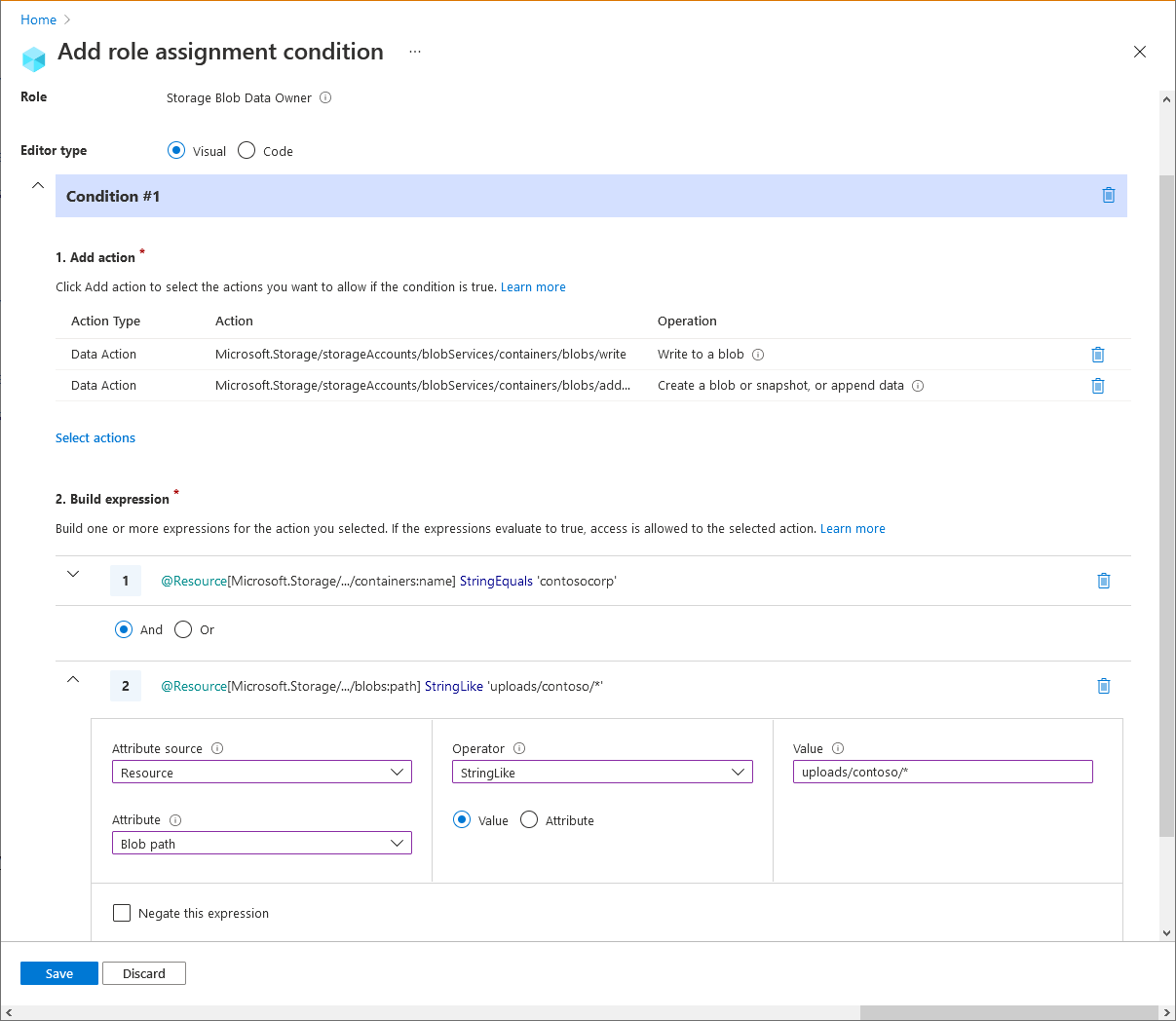

Exempel: Lagra blobar i namngivna containrar med en sökväg

Med det här villkoret kan en partner (en Microsoft Entra-gästanvändare) släppa filer i lagringscontainrar med namnet Contosocorp med en sökväg för uppladdningar/contoso/*. Det här villkoret är användbart för att tillåta andra användare att placera data i lagringscontainrar.

Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller följande åtgärder.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. Lägg till om lagringskontona som ingår i det här villkoret har hierarkiskt namnområde aktiverat eller kan aktiveras i framtiden. |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder | Skriva till en blob Skapa en blob eller ögonblicksbild eller lägga till data Alla dataåtgärder för konton med hierarkiskt namnområde aktiverat (om tillämpligt) |

| Attributkälla | Resurs |

| Attribut | Containernamn |

| Operatör | StringEquals |

| Värde | {containerName} |

| Uttryck 2 | |

| Operatör | och |

| Attributkälla | Resurs |

| Attribut | Blobbväg |

| Operatör | StringLike |

| Värde | {pathString} |

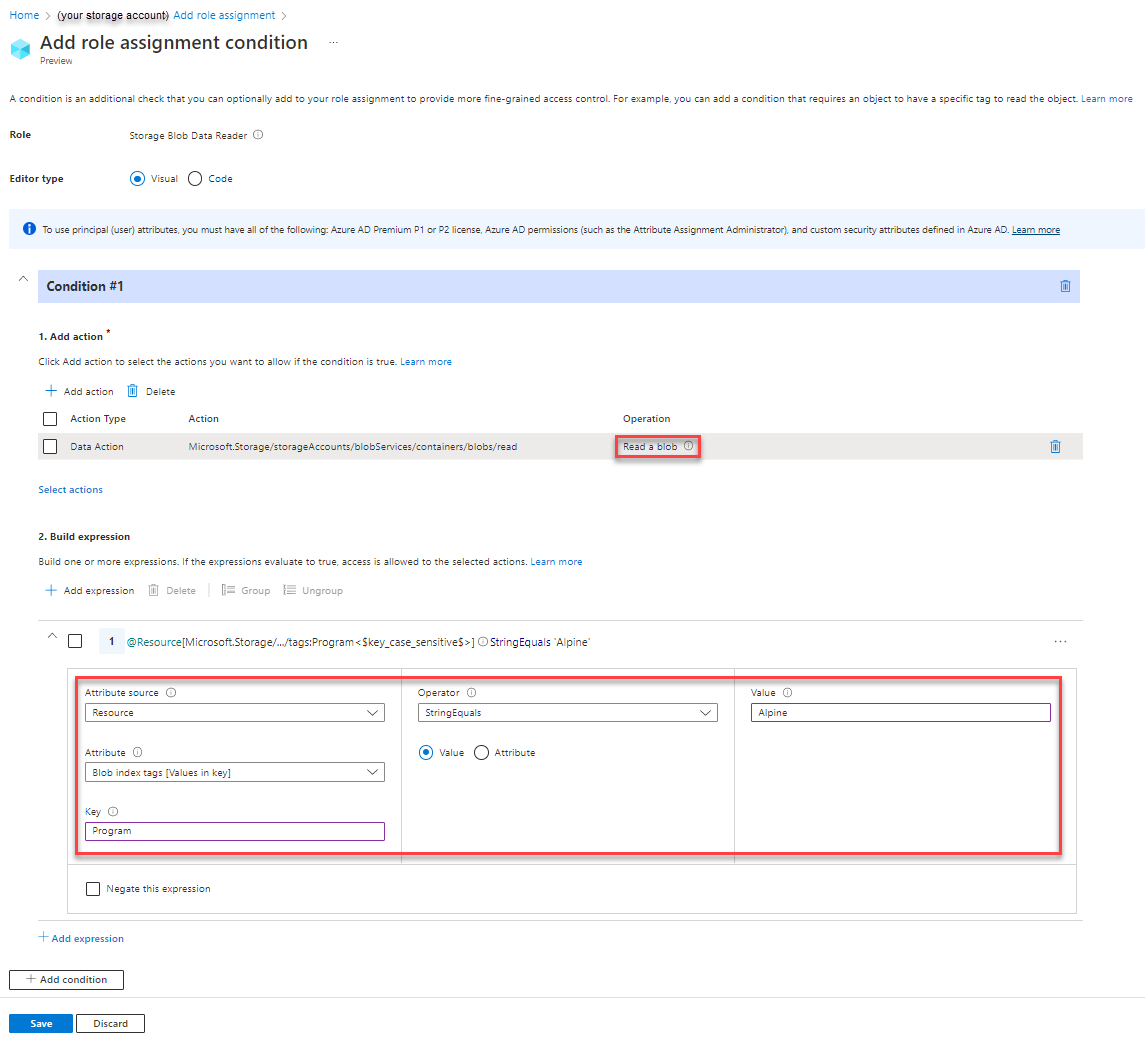

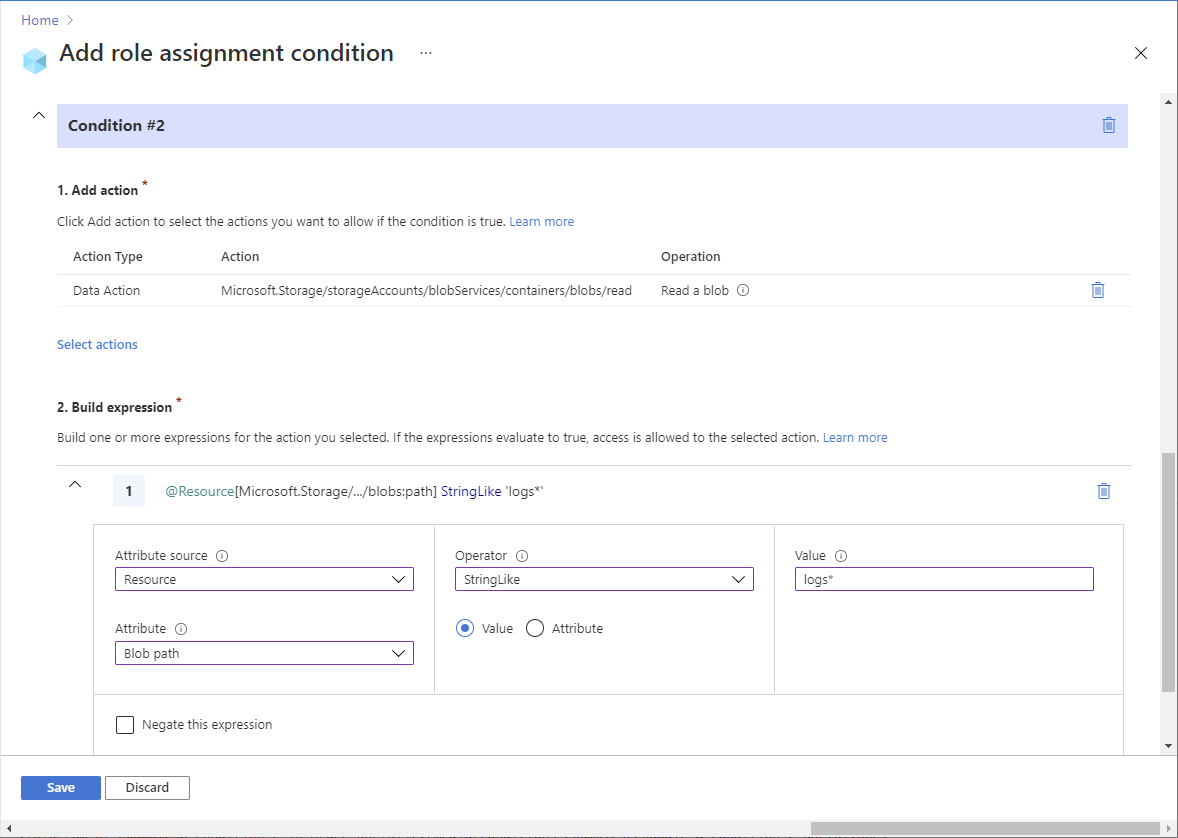

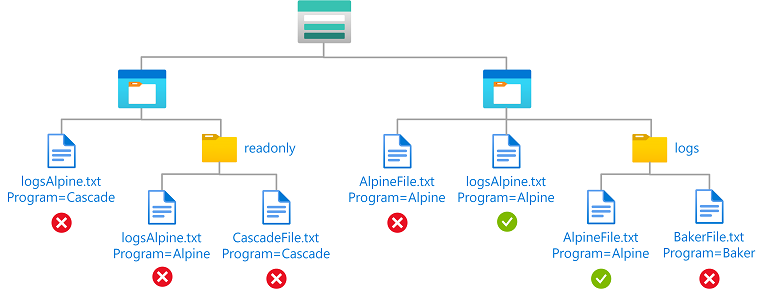

Exempel: Läsa blobar med en blobindextagg och en sökväg

Med det här villkoret kan en användare läsa blobar med en blobindextaggnyckel för Program, värdet Alpine och en blobsökväg med loggar*. Blobsökvägen för loggar* innehåller även blobnamnet.

Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller följande åtgärd.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder | Läsa en blob |

| Attributkälla | Resurs |

| Attribut | Blobindextaggar [Värden i nyckel] |

| Nyckel | {keyName} |

| Operatör | StringEquals |

| Värde | {keyValue} |

| Villkor nr 2 | Inställning |

|---|---|

| Åtgärder | Läsa en blob |

| Attributkälla | Resurs |

| Attribut | Blobbväg |

| Operatör | StringLike |

| Värde | {pathString} |

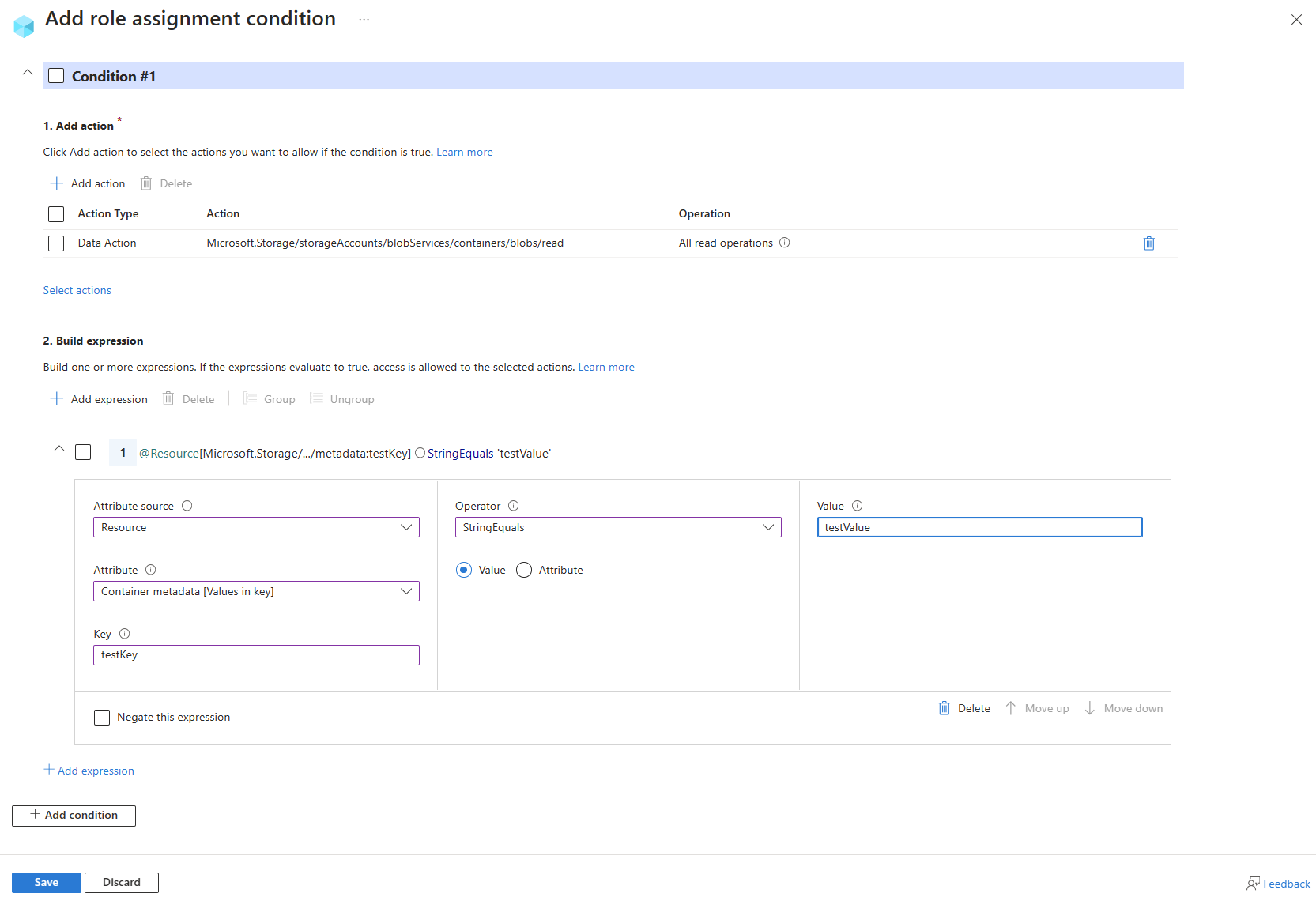

Metadata för blobcontainer

Exempel: Läsa blobar i container med specifika metadata

Med det här villkoret kan användare läsa blobar i blobcontainrar med ett specifikt nyckel-/värdepar för metadata.

Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller följande åtgärd.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder | Läsa en blob |

| Attributkälla | Resurs |

| Attribut | Containermetadata |

| Operatör | StringEquals |

| Värde | {containerName} |

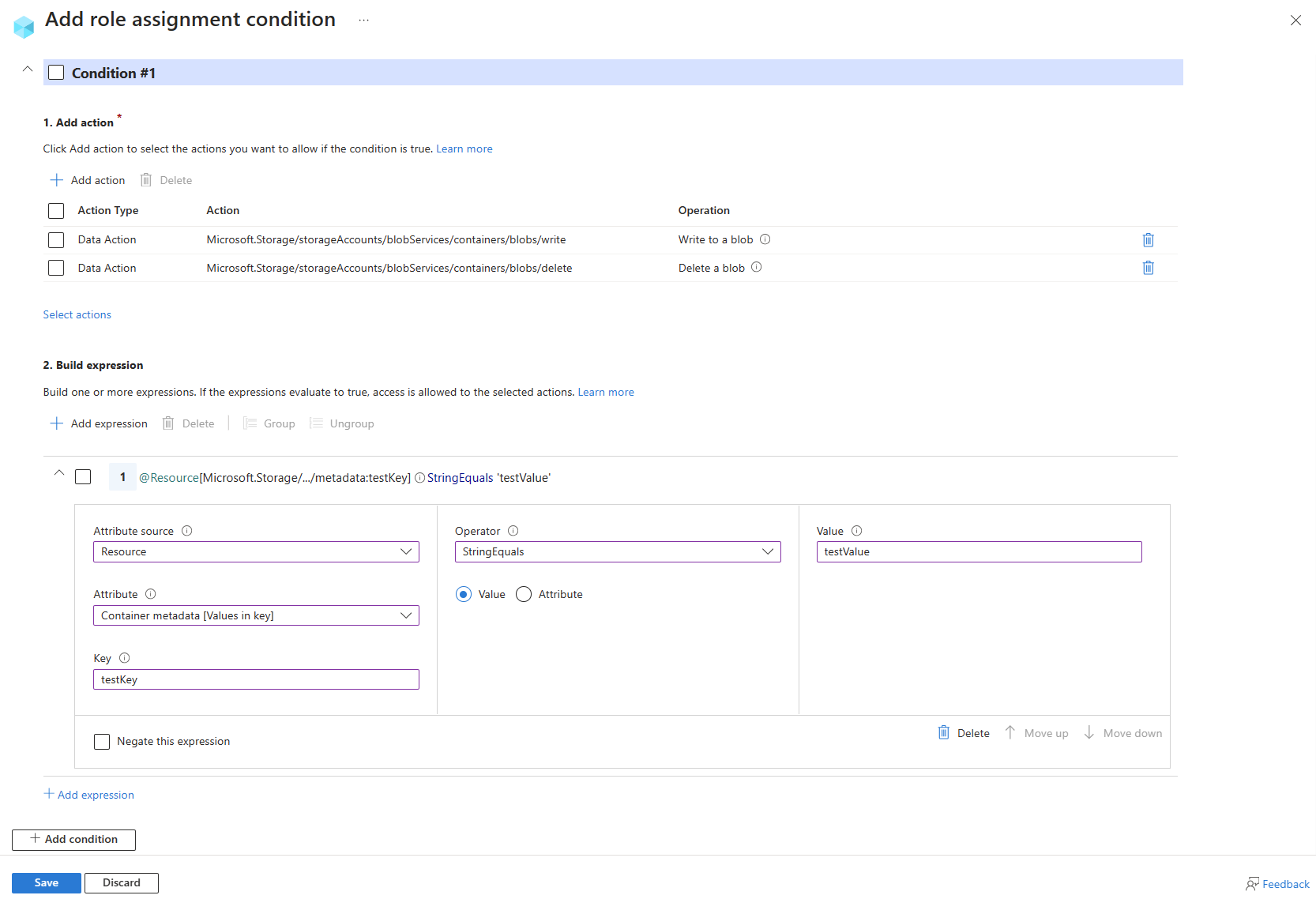

Exempel: Skriva eller ta bort blobar i container med specifika metadata

Med det här villkoret kan användare skriva eller ta bort blobar i blobcontainrar med ett specifikt nyckel-/värdepar för metadata.

Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller följande åtgärd.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder | Skriva till en blob Ta bort en blob |

| Attributkälla | Resurs |

| Attribut | Containermetadata |

| Operatör | StringEquals |

| Värde | {containerName} |

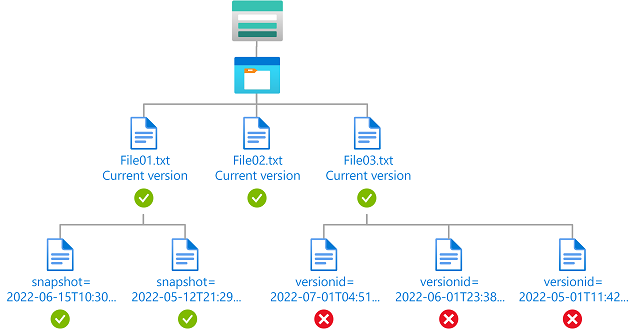

Blobversioner eller blobsnapshottar

Det här avsnittet innehåller exempel som visar hur du begränsar åtkomsten till objekt baserat på blobversionen eller ögonblicksbilden.

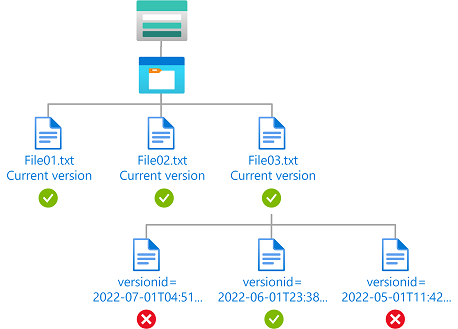

Exempel: Läs bara aktuella blobversioner

Med det här villkoret kan en användare bara läsa aktuella blobversioner. Användaren kan inte läsa andra blobversioner.

Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller följande åtgärder.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder |

Läsa en blob Alla dataåtgärder för konton med hierarkiskt namnområde aktiverat (om tillämpligt) |

| Attributkälla | Resurs |

| Attribut | Nuvarande version |

| Operatör | BoolEquals |

| Värde | Sann |

Exempel: Läs aktuella blobversioner och en specifik blobversion

Med det här villkoret kan en användare läsa aktuella blobversioner och läsa blobar med versions-ID:t 2022-06-01T23:38:32.8883645Z. Användaren kan inte läsa andra blobversioner. Attributet Versions-ID är endast tillgängligt för lagringskonton där hierarkiskt namnområde inte är aktiverat.

Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller följande åtgärd.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder | Läsa en blob |

| Attributkälla | Begäran |

| Attribut | Version-ID |

| Operatör | DateTimeEquals |

| Värde | <blobVersionId> |

| Uttryck 2 | |

| Operatör | Eller |

| Attributkälla | Resurs |

| Attribut | Nuvarande version |

| Operatör | BoolEquals |

| Värde | Sann |

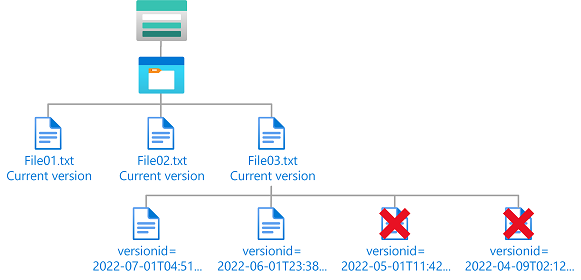

Exempel: Ta bort gamla blobversioner

Med det här villkoret kan en användare ta bort versioner av en blob som är äldre än 2022-06-01 för att utföra rensning. Attributet Versions-ID är endast tillgängligt för lagringskonton där hierarkiskt namnområde inte är aktiverat.

Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller följande åtgärder.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/deleteBlobVersion/action |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder |

Ta bort en blob Ta bort en version av en blob |

| Attributkälla | Begäran |

| Attribut | Version-ID |

| Operatör | DateTimeLessThan |

| Värde | <blobVersionId> |

Exempel: Läs aktuella blobversioner och alla blob-snapshots

Med det här villkoret kan en användare läsa aktuella blobversioner och eventuella ögonblicksbilder av blobar. Attributet Versions-ID är endast tillgängligt för lagringskonton där hierarkiskt namnområde inte är aktiverat. Attributet Ögonblicksbild är tillgängligt för lagringskonton där hierarkiskt namnområde inte är aktiverat och för närvarande är i förhandsversion för lagringskonton där hierarkiskt namnområde är aktiverat.

Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller följande åtgärd.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder |

Läsa en blob Alla dataåtgärder för konton med hierarkiskt namnområde aktiverat (om tillämpligt) |

| Attributkälla | Begäran |

| Attribut | Ögonblicksbild |

| Existerar | Kontrollerad |

| Uttryck 2 | |

| Operatör | Eller |

| Attributkälla | Resurs |

| Attribut | Nuvarande version |

| Operatör | BoolEquals |

| Värde | Sann |

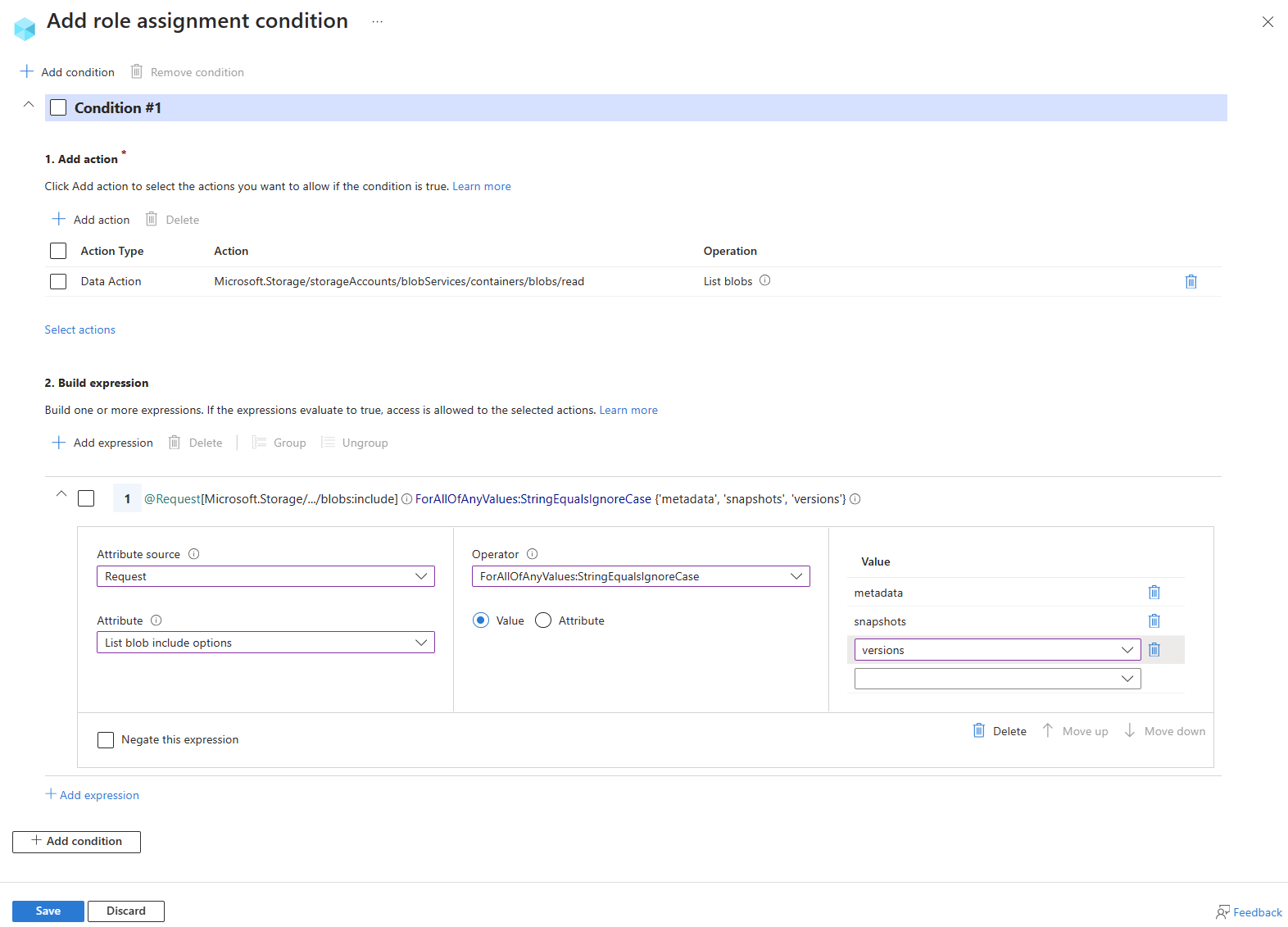

Exempel: Tillåt att listblobåtgärden inkluderar blobmetadata, ögonblicksbilder eller versioner

Med det här villkoret kan en användare lista blobar i en container och inkludera metadata, ögonblicksbilder och versionsinformation. Attributet "Lista blobbar" är tillgängligt för lagringskonton där det hierarkiska namnområdet inte är aktiverat.

Anmärkning

List Blobs är en attribut för begäran och fungerar genom att tillåta eller begränsa värden i parametern include när List Blobs-operationen anropas. Värdena i parametern include jämförs med de värden som anges i villkoret med hjälp av jämförelseoperatorer mellan produkter. Om jämförelsen utvärderas till sant, tillåts List Blobs-begäran. Om jämförelsen resulterar i falskt, nekas List Blobs-begäran.

Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller följande åtgärd.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder | Lista blobs |

| Attributkälla | Begäran |

| Attribut | Lista över blobbar inkluderar |

| Operatör | FörAllaAvNågraVärden:StringEqualsIgnoreCase |

| Värde | {'metadata', 'ögonblicksbilder', 'versioner'} |

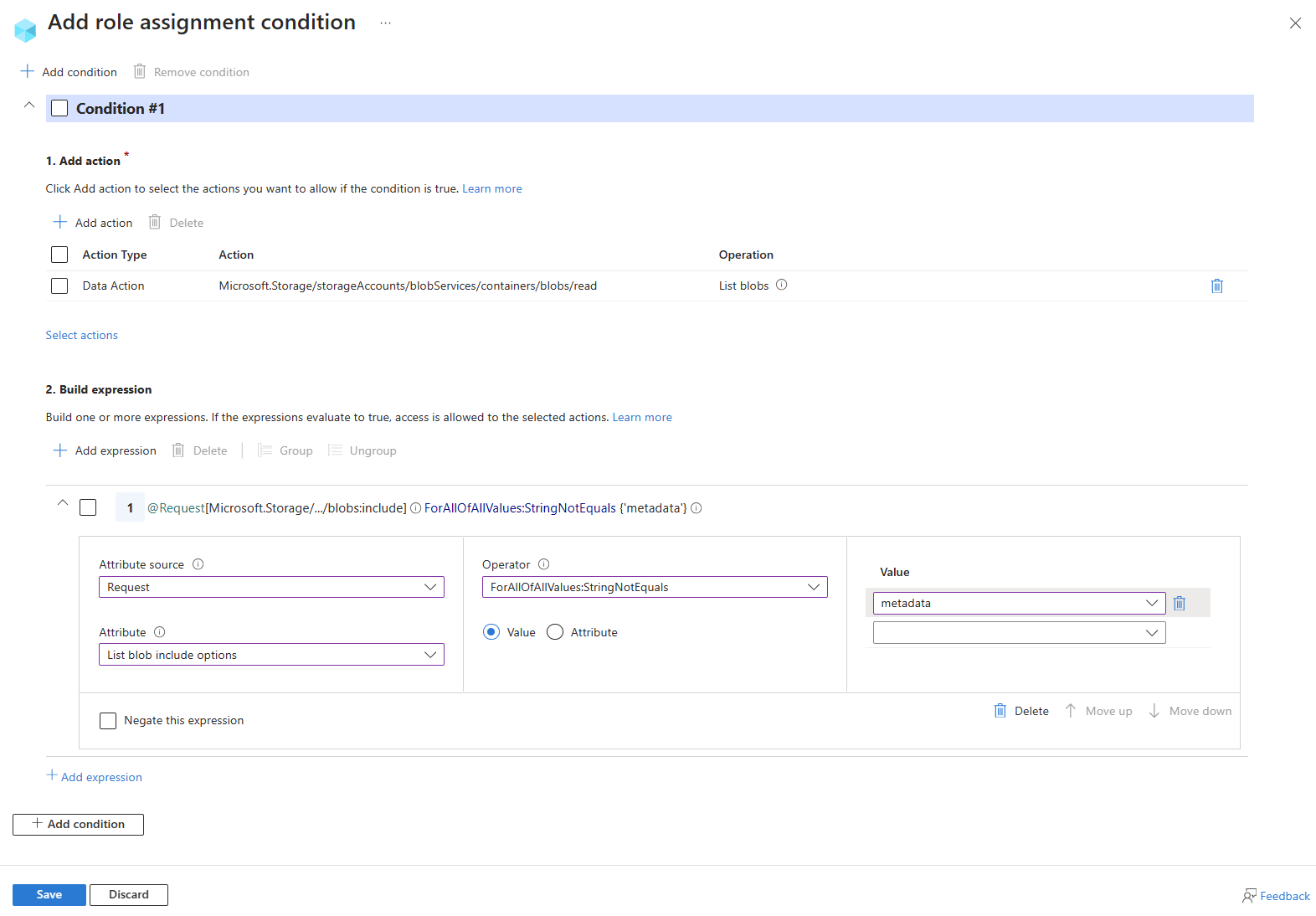

Exempel: Begränsa listblobåtgärden till att inte inkludera blobmetadata

Det här villkoret hindrar en användare från att lista blobar när metadata ingår i begäran. Attributet "Lista blobbar" är tillgängligt för lagringskonton där det hierarkiska namnområdet inte är aktiverat.

Anmärkning

List Blobs är en attribut för begäran och fungerar genom att tillåta eller begränsa värden i parametern include när List Blobs-operationen anropas. Värdena i parametern include jämförs med de värden som anges i villkoret med hjälp av jämförelseoperatorer mellan produkter. Om jämförelsen utvärderas till sant, tillåts List Blobs-begäran. Om jämförelsen resulterar i falskt, nekas List Blobs-begäran.

Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller följande åtgärd.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder | Lista blobs |

| Attributkälla | Begäran |

| Attribut | Lista över blobbar inkluderar |

| Operatör | ForAllOfAllValues:StringNotEquals |

| Värde | {'metadata'} |

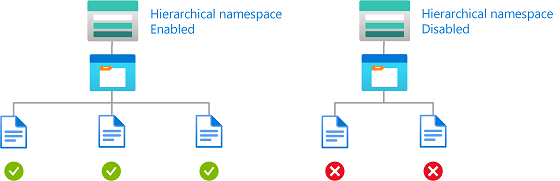

Hierarkisk namnrymd

Det här avsnittet innehåller exempel som visar hur du begränsar åtkomsten till objekt baserat på om hierarkiskt namnområde är aktiverat för ett lagringskonto.

Exempel: Skrivskyddade lagringskonton med hierarkiskt namnområde aktiverat

Med det här villkoret kan en användare endast läsa blobar i lagringskonton med hierarkiskt namnområde aktiverat. Det här villkoret gäller endast i resursgruppsomfång eller högre.

Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller följande åtgärder.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder |

Läsa en blob Alla dataåtgärder för konton med hierarkiskt namnområde aktiverat (om tillämpligt) |

| Attributkälla | Resurs |

| Attribut | Är hierarkiskt namnområde aktiverat |

| Operatör | BoolEquals |

| Värde | Sann |

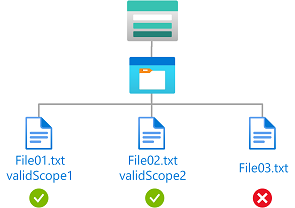

Krypteringsomfång

Det här avsnittet innehåller exempel som visar hur du begränsar åtkomsten till objekt med ett godkänt krypteringsomfång.

Exempel: Läsa blobar med specifika krypteringsomfång

Med det här villkoret kan en användare läsa blobar som krypterats med krypteringsomfång validScope1 eller validScope2.

Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller följande åtgärd.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder | Läsa en blob |

| Attributkälla | Resurs |

| Attribut | Namn på krypteringsomfång |

| Operatör | FörNågonAvNågraVärden:StringEquals |

| Värde | <ämnesnamn> |

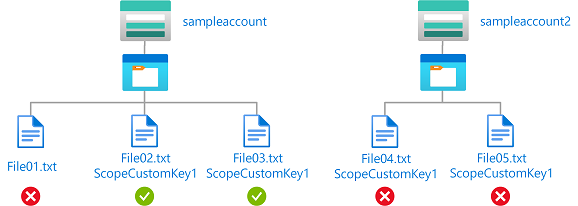

Exempel: Läsa eller skriva blobar i ett namngivet lagringskonto med specifikt krypteringsomfång

Med det här villkoret kan en användare läsa eller skriva blobar i ett lagringskonto med namnet sampleaccount och krypterat med krypteringsomfånget ScopeCustomKey1. Om blobar inte krypteras eller dekrypteras med ScopeCustomKey1, returnerar begäran förbjudet.

Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller följande åtgärder.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. |

Anmärkning

Eftersom krypteringsomfången för olika lagringskonton kan vara olika rekommenderar vi att du använder storageAccounts:name attributet med encryptionScopes:name attributet för att begränsa det specifika krypteringsomfång som ska tillåtas.

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder |

Läsa en blob Skriva till en blob Skapa en blob eller ögonblicksbild eller lägga till data |

| Attributkälla | Resurs |

| Attribut | Kontonamn |

| Operatör | StringEquals |

| Värde | <kontonamn> |

| Uttryck 2 | |

| Operatör | och |

| Attributkälla | Resurs |

| Attribut | Namn på krypteringsomfång |

| Operatör | FörNågonAvNågraVärden:StringEquals |

| Värde | <scopeName> |

Huvudattribut

Det här avsnittet innehåller exempel som visar hur du begränsar åtkomsten till objekt baserat på anpassade säkerhetsprinciper.

Exempel: Läsa eller skriva blobar baserat på blobindextaggar och anpassade säkerhetsattribut

Det här villkoret tillåter läs- eller skrivåtkomst till blobar om användaren har ett anpassat säkerhetsattribut som matchar blobindextaggen.

Om till exempel Brenda har attributet Project=Baker, kan hon bara läsa eller skriva blobbar med Project=Baker blobindextagg. På samma sätt kan Chandra bara läsa eller skriva datakluster med Project=Cascade.

Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller följande åtgärder.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. |

Mer information finns i Tillåt läsåtkomst till blobar baserat på taggar och anpassade säkerhetsattribut.

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder | Läsa blobvillkor |

| Attributkälla | Rektor |

| Attribut | <attributeset>_<nyckel> |

| Operatör | StringEquals |

| Alternativ | Attribut |

| Attributkälla | Resurs |

| Attribut | Blobindextaggar [Värden i nyckel] |

| Nyckel | <nyckel> |

| Villkor nr 2 | Inställning |

|---|---|

| Åtgärder |

Skriva till en blob med blobindextaggar Skriva till en blob med blobindextaggar |

| Attributkälla | Rektor |

| Attribut | <attributeset>_<nyckel> |

| Operatör | StringEquals |

| Alternativ | Attribut |

| Attributkälla | Begäran |

| Attribut | Blobindextaggar [Värden i nyckel] |

| Nyckel | <nyckel> |

Exempel: Läsa blobar baserat på blobindextaggar och anpassade säkerhetsattribut med flera värden

Det här villkoret tillåter läsåtkomst till blobar om användaren har ett anpassat säkerhetsattribut med värden som matchar blobindextaggen.

Om Chandra till exempel har Projekt-attributet med värdena Baker och Cascade kan hon bara läsa blobar med Project=Baker eller Project=Cascade blobindextagg.

Du måste lägga till det här villkoret i alla rolltilldelningar som innehåller följande åtgärd.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. |

Mer information finns i Tillåt läsåtkomst till blobar baserat på taggar och anpassade säkerhetsattribut.

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av Azure-portalen.

| Villkor nr 1 | Inställning |

|---|---|

| Åtgärder | Läsa blobvillkor |

| Attributkälla | Resurs |

| Attribut | Blobindextaggar [Värden i nyckel] |

| Nyckel | <nyckel> |

| Operatör | FörNågonAvNågraVärden:StringEquals |

| Alternativ | Attribut |

| Attributkälla | Rektor |

| Attribut | <attributeset>_<nyckel> |

Miljöattribut

Det här avsnittet innehåller exempel som visar hur du begränsar åtkomsten till objekt baserat på nätverksmiljön eller aktuellt datum och tid.

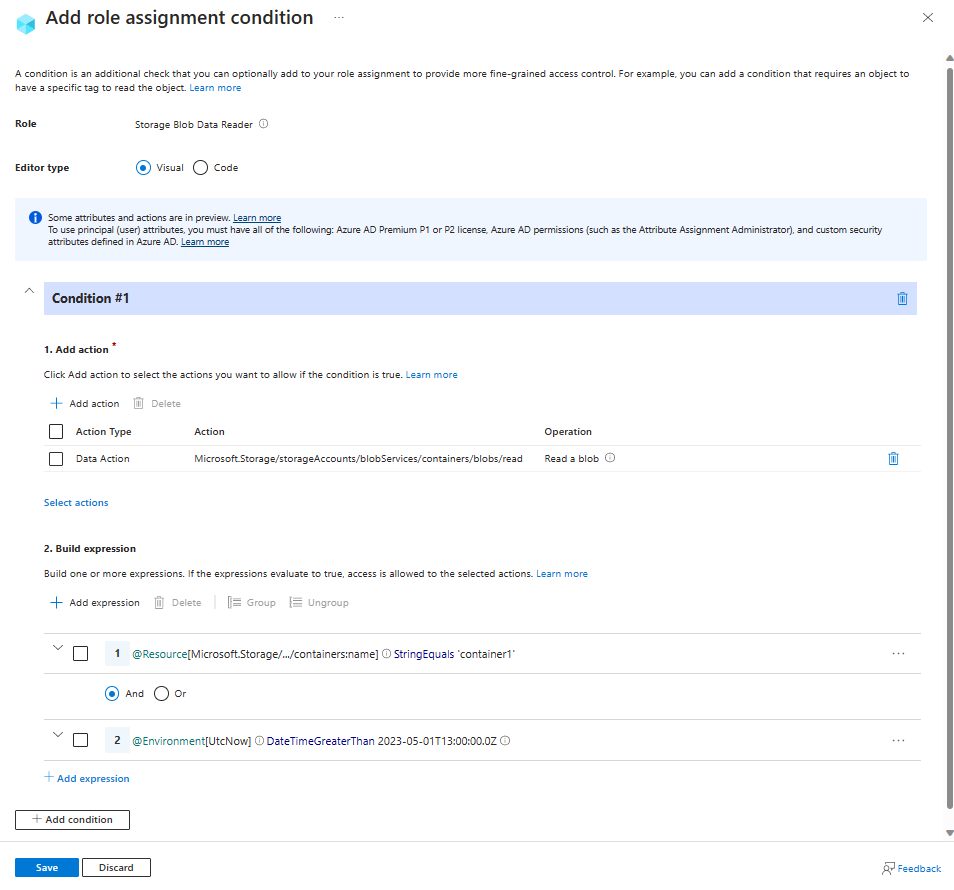

Exempel: Tillåt läsåtkomst till blobar efter ett visst datum och en viss tid

Det här villkoret tillåter läsåtkomst till blobcontainer container1 först efter 13.00 den 1 maj 2023 Universal Coordinated Time (UTC).

Det finns två möjliga åtgärder för att läsa befintliga blobar. Om du vill göra det här villkoret effektivt för huvudanvändare som har flera rolltilldelningar måste du lägga till det här villkoret i alla rolltilldelningar som innehåller någon av följande åtgärder.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

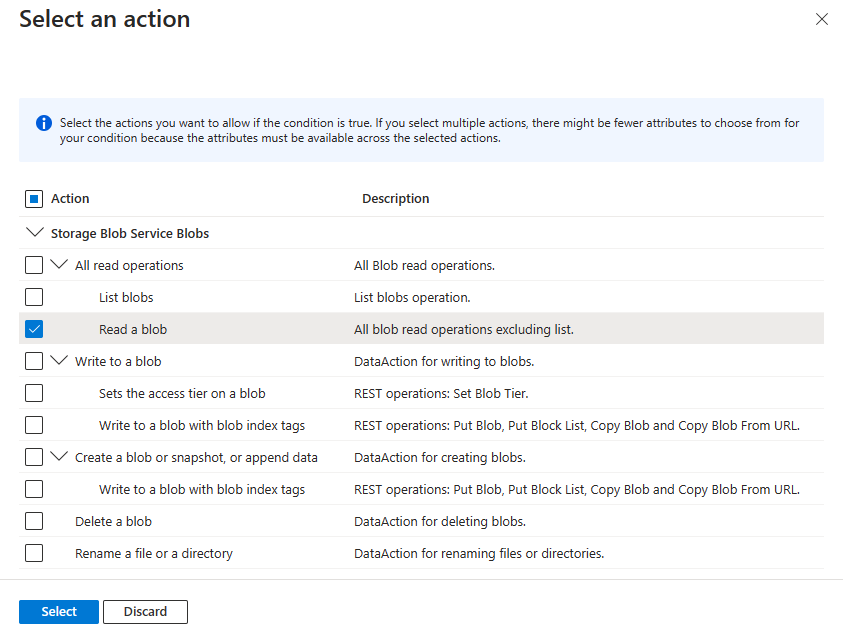

Lägg till åtgärd

Välj Lägg till åtgärd och välj sedan endast underåtgärden Läs en blob enligt följande tabell.

| Åtgärd | Deloperation |

|---|---|

| Alla läsåtgärder | Läsa en blob |

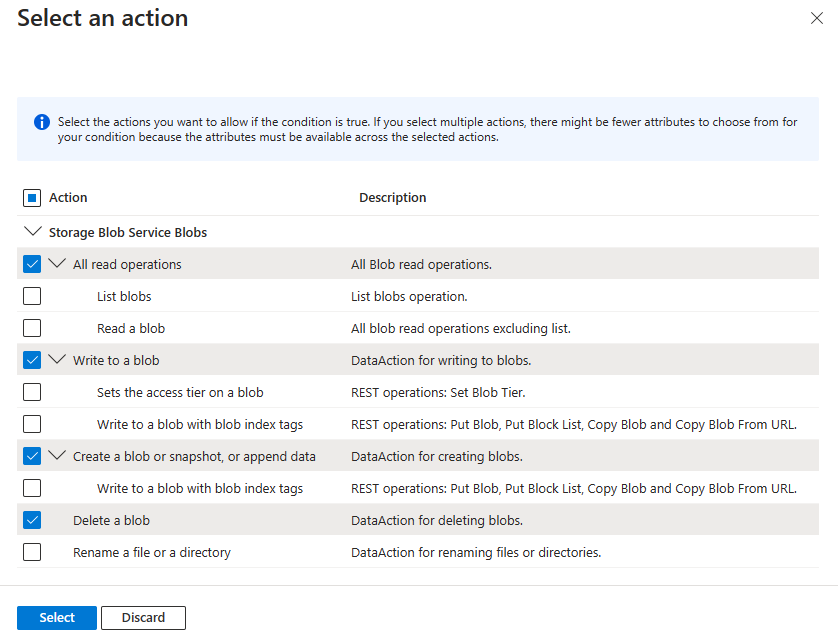

Välj inte åtgärden Alla läsåtgärder på den översta nivån eller andra underåtgärder enligt följande bild:

Skapa uttryck

Använd värdena i följande tabell för att skapa uttrycksdelen av villkoret:

Inställning Värde Attributkälla Resurs Attribut Containernamn Operatör StringEquals Värde container1Logisk operator "OCH" Attributkälla Miljö Attribut UtcNow Operatör DateTimeGreaterThan Värde 2023-05-01T13:00:00.000Z

Följande bild visar villkoret när inställningarna har angetts i Azure Portal. Du måste gruppera uttryck för att säkerställa korrekt utvärdering.

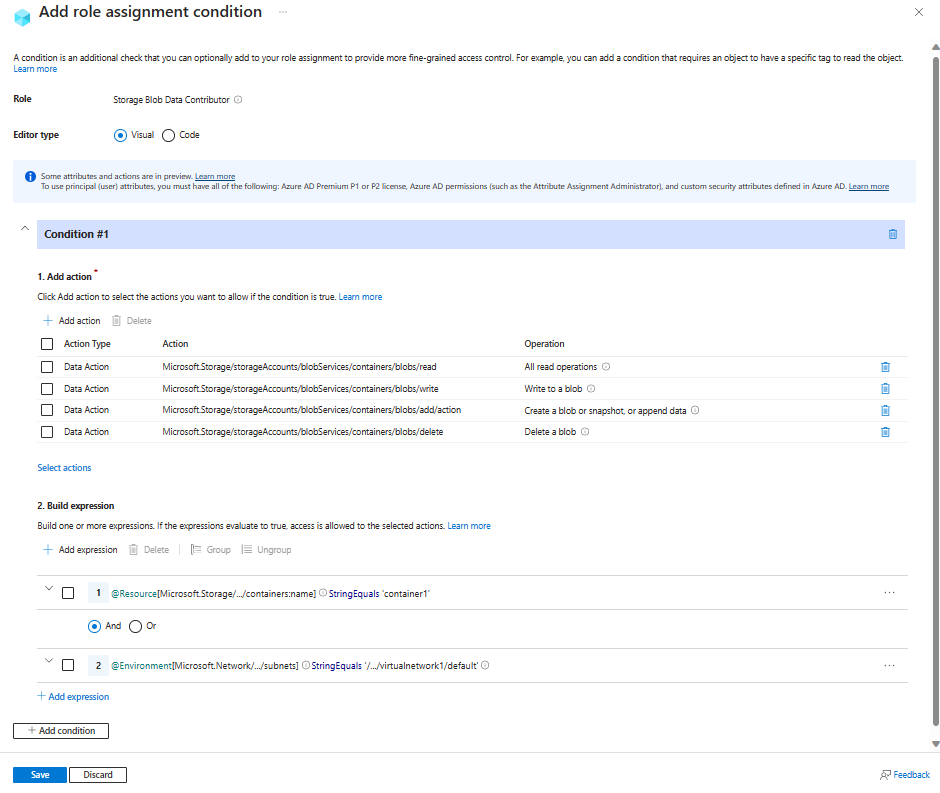

Exempel: Tillåt åtkomst till blobar i specifika containrar från ett specifikt undernät

Det här villkoret tillåter läs-, skriv-, tilläggs- och borttagningsåtkomst till blobbar i endast från undernät container1 i default det virtuella nätverket virtualnetwork1. Om du vill använda undernätsattributet i det här exemplet måste undernätet ha tjänstslutpunkter aktiverade för Azure Storage.

Det finns fem potentiella åtgärder för att läsa, skriva, lägga till och ta bort åtkomst till befintliga blobar. Om du vill göra det här villkoret effektivt för huvudanvändare som har flera rolltilldelningar måste du lägga till det här villkoret i alla rolltilldelningar som innehåller någon av följande åtgärder.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Lägg till åtgärd

Välj Lägg till åtgärd och välj sedan endast de åtgärder på den översta nivån som visas i följande tabell.

| Åtgärd | Deloperation |

|---|---|

| Alla läsåtgärder | n/a |

| Skriva till en blob | n/a |

| Skapa en blob eller ögonblicksbild eller lägga till data | n/a |

| Ta bort en blob | n/a |

Välj inte några enskilda underåtgärder som visas i följande bild:

Skapa uttryck

Använd värdena i följande tabell för att skapa uttrycksdelen av villkoret:

Inställning Värde Attributkälla Resurs Attribut Containernamn Operatör StringEquals Värde container1Logisk operator "OCH" Attributkälla Miljö Attribut undernät Operatör StringEqualsIgnoreCase Värde /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/virtualNetworks/virtualnetwork1/subnets/default

Följande bild visar villkoret när inställningarna har angetts i Azure Portal. Du måste gruppera uttryck för att säkerställa korrekt utvärdering.

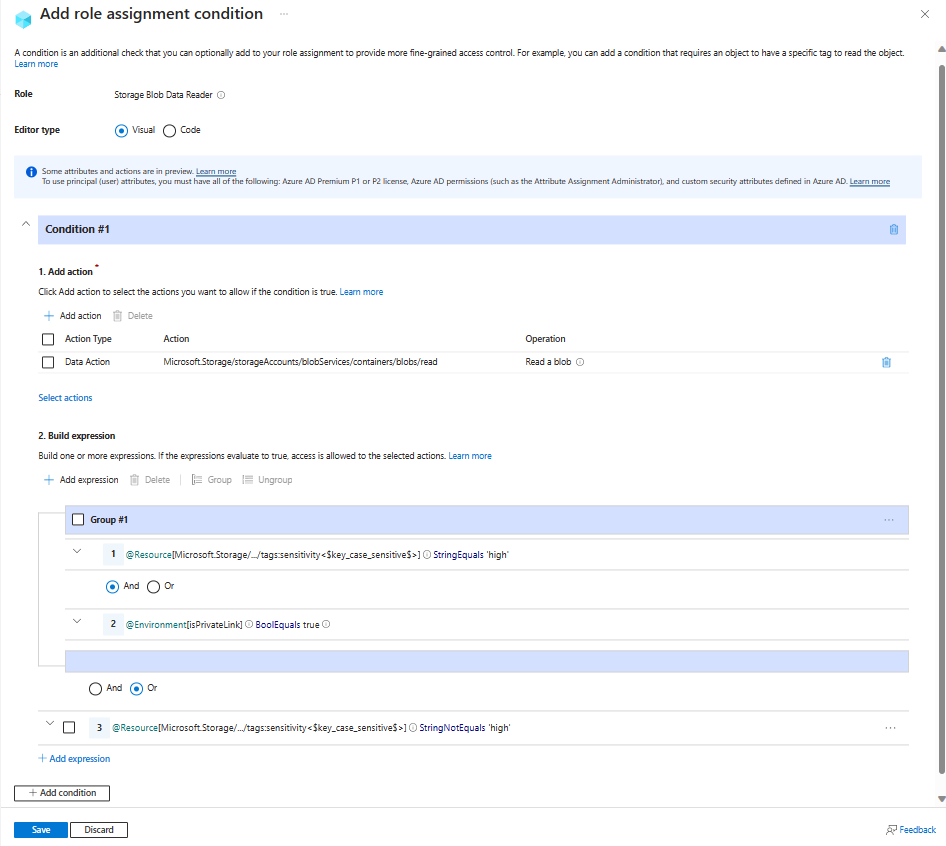

Exempel: Kräv åtkomst till privat länk för att läsa blobar med hög känslighet

Det här villkoret kräver begäranden om att läsa blobar där blobindextaggens känslighet har värdet high att vara via en privat länk (alla privata länkar). Det innebär att alla försök att läsa mycket känsliga blobar från det offentliga Internet inte tillåts. Användare kan läsa blobar från det offentliga Internet som har känslighet inställt på något annat värde än high.

En sanningstabell för det här ABAC-exempelvillkoret följer:

| Åtgärd | Känslighet | Privat länk | Tillträde |

|---|---|---|---|

| Läsa en blob | hög | Ja | Tillåtet |

| Läsa en blob | hög | Nej | Tillåts inte |

| Läsa en blob | INTE högt | Ja | Tillåtet |

| Läsa en blob | INTE högt | Nej | Tillåtet |

Det finns två möjliga åtgärder för att läsa befintliga blobar. Om du vill göra det här villkoret effektivt för huvudanvändare som har flera rolltilldelningar måste du lägga till det här villkoret i alla rolltilldelningar som innehåller någon av följande åtgärder.

Åtgärd Noteringar Microsoft.Storage/storageAccounts/blobServices/containers/blobs/readMicrosoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/actionLägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare.

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

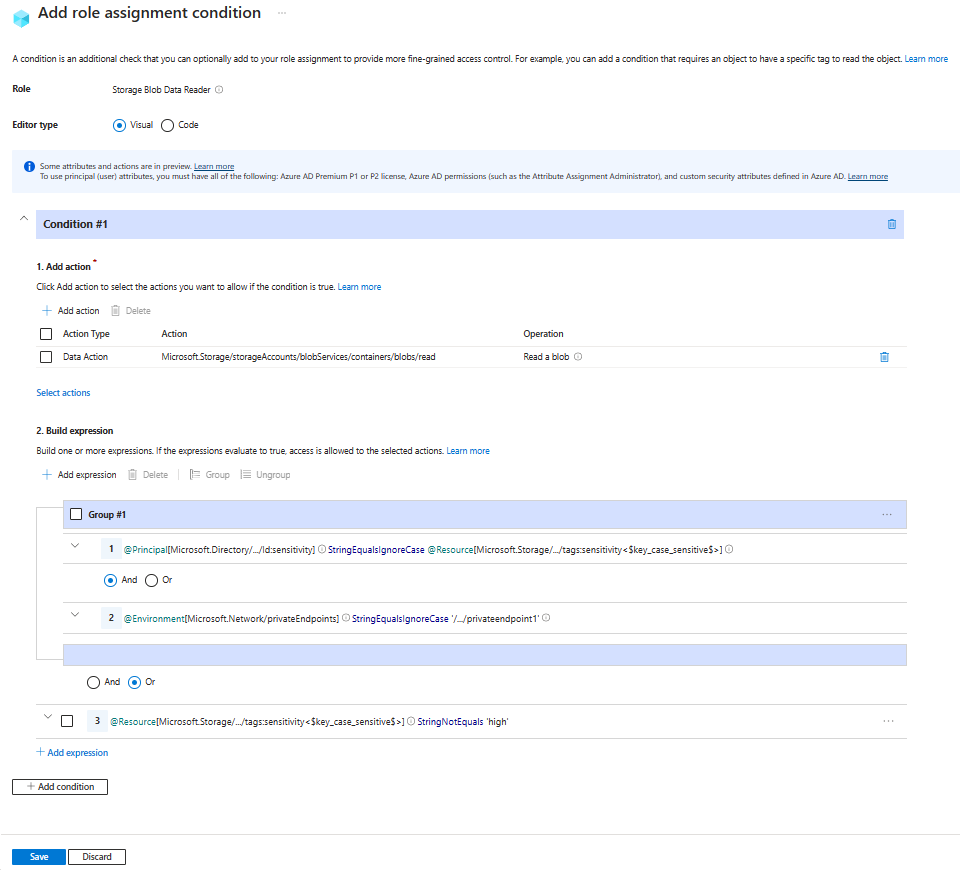

Här är inställningarna för att lägga till det här villkoret med hjälp av redigeraren för visuella villkor i Azure-portalen.

Lägg till åtgärd

Välj Lägg till åtgärd och välj sedan endast underåtgärden Läs en blob enligt följande tabell.

| Åtgärd | Deloperation |

|---|---|

| Alla läsåtgärder | Läsa en blob |

Välj inte åtgärden Alla läsåtgärder på den översta nivån för andra underåtgärder enligt följande bild:

Skapa uttryck

Använd värdena i följande tabell för att skapa uttrycksdelen av villkoret:

Grupp Inställning Värde Grupp nr 1 Attributkälla Resurs Attribut Blobindextaggar [Värden i nyckel] Nyckel sensitivityOperatör StringEquals Värde highLogisk operator "OCH" Attributkälla Miljö Attribut Är privat länk Operatör BoolEquals Värde TrueSlut på grupp nr 1 Logisk operator "OR" Attributkälla Resurs Attribut Blobindextaggar [Värden i nyckel] Nyckel sensitivityOperatör StringNotEquals Värde high

Följande bild visar villkoret när inställningarna har angetts i Azure Portal. Du måste gruppera uttryck för att säkerställa korrekt utvärdering.

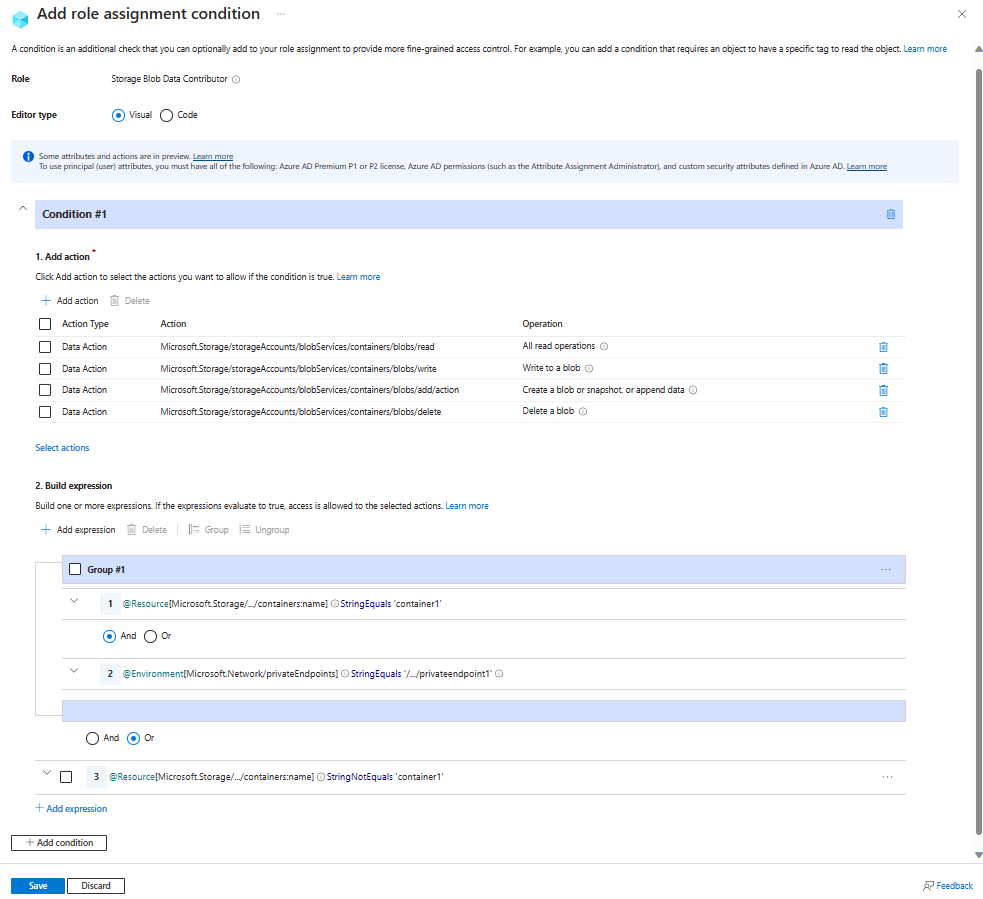

Exempel: Tillåt endast åtkomst till en container från en specifik privat slutpunkt

Det här villkoret kräver att alla läs-, skriv-, tilläggs- och borttagningsåtgärder för blobar i en lagringscontainer med namnet container1 görs via en privat slutpunkt med namnet privateendpoint1. För alla andra containrar som inte heter container1behöver åtkomsten inte vara via den privata slutpunkten.

Det finns fem möjliga åtgärder för att läsa, skriva och ta bort befintliga blobar. Om du vill göra det här villkoret effektivt för huvudanvändare som har flera rolltilldelningar måste du lägga till det här villkoret i alla rolltilldelningar som innehåller någon av följande åtgärder.

| Åtgärd | Noteringar |

|---|---|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/write |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/add/action |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/delete |

|

Microsoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/action |

Lägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare. Lägg till om lagringskontona som ingår i det här villkoret har hierarkiskt namnområde aktiverat eller kan aktiveras i framtiden. |

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av redigeraren för visuella villkor i Azure-portalen.

Lägg till åtgärd

Välj Lägg till åtgärd och välj sedan endast de åtgärder på den översta nivån som visas i följande tabell.

| Åtgärd | Deloperation |

|---|---|

| Alla läsåtgärder | n/a |

| Skriva till en blob | n/a |

| Skapa en blob eller ögonblicksbild eller lägga till data | n/a |

| Ta bort en blob | n/a |

Välj inte några enskilda underåtgärder som visas i följande bild:

Skapa uttryck

Använd värdena i följande tabell för att skapa uttrycksdelen av villkoret:

Grupp Inställning Värde Grupp nr 1 Attributkälla Resurs Attribut Containernamn Operatör StringEquals Värde container1Logisk operator "OCH" Attributkälla Miljö Attribut Privat slutpunkt Operatör StringEqualsIgnoreCase Värde /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/privateEndpoints/privateendpoint1Slut på grupp nr 1 Logisk operator "OR" Attributkälla Resurs Attribut Containernamn Operatör StringNotEquals Värde container1

Följande bild visar villkoret när inställningarna har angetts i Azure Portal. Du måste gruppera uttryck för att säkerställa korrekt utvärdering.

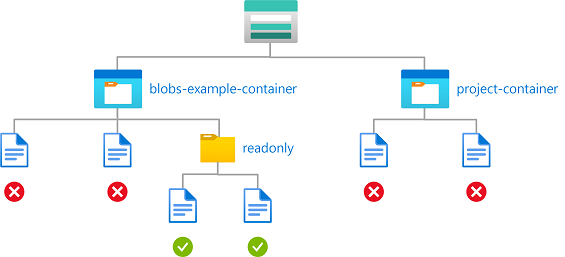

Exempel: Tillåt läsåtkomst till mycket känsliga blobdata endast från en specifik privat slutpunkt och av användare som har taggats för åtkomst

Det här villkoret kräver att blobar med indextaggens känslighet inställd high på kan läsas endast av användare som har ett matchande värde för sitt känslighetssäkerhetsattribut. Dessutom måste de nås via en privat slutpunkt med namnet privateendpoint1. Blobar som har ett annat värde för känslighetstaggen kan nås via andra slutpunkter eller Internet.

Det finns två möjliga åtgärder för att läsa befintliga blobar. Om du vill göra det här villkoret effektivt för huvudanvändare som har flera rolltilldelningar måste du lägga till det här villkoret i alla rolltilldelningar som innehåller någon av följande åtgärder.

Åtgärd Noteringar Microsoft.Storage/storageAccounts/blobServices/containers/blobs/readMicrosoft.Storage/storageAccounts/blobServices/containers/blobs/runAsSuperUser/actionLägg till om rolldefinitionen innehåller den här åtgärden, till exempel Lagringsblobdataägare.

Villkoret kan läggas till i en rolltilldelning med hjälp av antingen Azure Portal eller Azure PowerShell. Portalen har två verktyg för att skapa ABAC-villkor – den visuella redigeraren och kodredigeraren. Du kan växla mellan de två redigerarna i Azure Portal för att se dina villkor i olika vyer. Växla mellan fliken Visuell redigerare och kodredigerarens flikar för att visa exemplen för den önskade portalredigeraren.

Här är inställningarna för att lägga till det här villkoret med hjälp av redigeraren för visuella villkor i Azure-portalen.

Lägg till åtgärd

Välj Lägg till åtgärd och välj sedan endast underåtgärden Läs en blob enligt följande tabell.

| Åtgärd | Deloperation |

|---|---|

| Alla läsåtgärder | Läsa en blob |

Välj inte åtgärden på den översta nivån enligt följande bild:

Skapa uttryck

Använd värdena i följande tabell för att skapa uttrycksdelen av villkoret:

| Grupp | Inställning | Värde |

|---|---|---|

| Grupp nr 1 | ||

| Attributkälla | Rektor | |

| Attribut | <attributeset>_<nyckel> | |

| Operatör | StringEquals | |

| Alternativ | Attribut | |

| Logisk operator | "OCH" | |

| Attributkälla | Resurs | |

| Attribut | Blobindextaggar [Värden i nyckel] | |

| Nyckel | <nyckel> | |

| Logisk operator | "OCH" | |

| Attributkälla | Miljö | |

| Attribut | Privat slutpunkt | |

| Operatör | StringEqualsIgnoreCase | |

| Värde | /subscriptions/<your subscription id>/resourceGroups/<resource group name>/providers/Microsoft.Network/privateEndpoints/privateendpoint1 |

|

| Slut på grupp nr 1 | ||

| Logisk operator | "OR" | |

| Attributkälla | Resurs | |

| Attribut | Blobindextaggar [Värden i nyckel] | |

| Nyckel | sensitivity |

|

| Operatör | StringNotEquals | |

| Värde | high |

Följande bild visar villkoret när inställningarna har angetts i Azure Portal. Du måste gruppera uttryck för att säkerställa korrekt utvärdering.