Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här artikeln beskriver hur du säkerhetskopierar och återställer virtuella Windows- eller Linux Azure-datorer med krypterade diskar med hjälp av Azure Backup. Mer information finns i Kryptering av säkerhetskopiering av virtuella Azure-datorer.

Scenarier som stöds för säkerhetskopiering och återställning av krypterade virtuella Azure-datorer

I det här avsnittet beskrivs de scenarier som stöds för säkerhetskopiering och återställning av krypterade virtuella Azure-datorer.

Kryptering med hjälp av plattformshanterade nycklar

Som standard krypteras alla diskar på dina virtuella datorer automatiskt i vila med hjälp av plattformshanterade nycklar (PMK:er) som använder Kryptering av lagringstjänst (SSE). Du kan säkerhetskopiera dessa virtuella datorer med hjälp av Azure Backup utan några specifika åtgärder som krävs för att stödja kryptering på din sida. Mer information om kryptering med plattformshanterade nycklar finns i Säkerhetskopiera och återställa krypterade virtuella Azure-datorer.

Kryptering med hjälp av kundhanterade nycklar

När du krypterar diskar med kundhanterade nycklar (CMK:er) lagras nyckeln som används för att kryptera diskarna i Azure Key Vault, som du hanterar. SSE med hjälp av CMK:er skiljer sig från Azure Disk Encryption (ADE). ADE använder operativsystemets krypteringsverktyg. SSE krypterar data i lagringstjänsten, vilket gör att du kan använda vilket operativsystem eller vilka bilder som helst för dina virtuella maskiner.

Du behöver inte utföra några explicita åtgärder för säkerhetskopiering eller återställning av virtuella datorer som använder CMK:er för att kryptera sina diskar. Säkerhetskopieringsdata för dessa virtuella datorer som lagras i valvet krypteras med samma metoder som krypteringen som används i valvet.

Mer information om kryptering av hanterade diskar med CMK:er finns i Kryptering på serversidan av Azure-disklagring.

Krypteringsstöd med hjälp av ADE

Azure Backup stöder säkerhetskopiering av virtuella Azure-datorer som har sina OS/datadiskar krypterade med ADE. ADE använder Azure BitLocker för kryptering av virtuella Windows-datorer och dm-crypt-funktionen för virtuella Linux-datorer. ADE integreras med Azure Key Vault för att hantera diskkrypteringsnycklar och hemligheter. Du kan också använda Nyckelkrypteringsnycklar för Key Vault för att lägga till ett extra säkerhetslager. KEK:er krypterar hemligheter innan de skrivs till Key Vault.

Azure Backup kan säkerhetskopiera och återställa virtuella Azure-datorer med hjälp av ADE med och utan Microsoft Entra-appen, enligt sammanfattningen i följande tabell.

| Vm-disktyp | ADE (BEK/dm-crypt) | ADE och KEK |

|---|---|---|

| Ej hanterad | Ja | Ja |

| Förvaltad | Ja | Ja |

- Läs mer om ADE, Key Vault och KEK:er.

- Läs vanliga frågor och svar om diskkryptering för virtuella Azure-datorer.

Begränsningar

Granska följande begränsningar innan du säkerhetskopierar eller återställer krypterade virtuella Azure-datorer:

- Du kan säkerhetskopiera och återställa ADE-krypterade virtuella datorer i samma prenumeration.

- Du kan bara kryptera virtuella datorer med hjälp av fristående nycklar. Alla nycklar som ingår i ett certifikat som används för att kryptera en virtuell dator stöds inte för närvarande.

- Du kan återställa data till en sekundär region. Azure Backup stöder återställning mellan regioner av krypterade virtuella Azure-datorer till de Azure-kopplade regionerna. Mer information finns i Supportmatris.

- Du kan återställa ADE-krypterade virtuella datorer på fil- eller mappnivå. Du måste återställa hela den virtuella datorn för att återställa filer och mappar.

- Du kan inte använda alternativet ersätt befintlig virtuell dator för ADE-krypterade virtuella datorer när du återställer en virtuell dator. Det här alternativet stöds endast för okrypterade hanterade diskar.

Innan du börjar

Innan du börjar följer du dessa steg:

- Kontrollera att du har en eller flera virtuella Windows - eller Linux-datorer med ADE aktiverat.

- Granska supportmatrisen för säkerhetskopiering av virtuella datorer i Azure.

- Skapa ett Recovery Services-valv om du inte har något.

- Om du aktiverar kryptering för virtuella datorer som redan är aktiverade för säkerhetskopiering ger du Azure Backup behörighet att komma åt nyckelvalvet så att säkerhetskopiorna kan fortsätta utan avbrott. Läs mer om att tilldela dessa behörigheter.

I vissa fall kan du också behöva installera VM-agenten på den virtuella datorn.

Azure Backup säkerhetskopierar virtuella Azure-datorer genom att installera ett tillägg till azure VM-agenten som körs på datorn. Om den virtuella datorn skapades från en Azure Marketplace-avbildning installeras och körs agenten. Om du skapar en anpassad virtuell dator eller migrerar en lokal dator kan du behöva installera agenten manuellt.

Konfigurera en säkerhetskopieringspolicy

Följ dessa steg för att konfigurera en säkerhetskopieringsprincip:

Om du inte har något Recovery Services-säkerhetskopieringsvalv följer du de här anvisningarna för att skapa ett.

Gå till Säkerhetskopieringscenter och välj + Säkerhetskopiering på fliken Översikt.

Som Datasource-typ väljer du Virtuella Azure-datorer och väljer det valv som du skapade. Välj sedan Fortsätt.

Välj den princip som du vill associera med valvet och välj sedan OK.

- En säkerhetskopieringsprincip anger när säkerhetskopieringar tas och hur länge de lagras.

- Information om förvald policy visas i rullgardinsmenyn.

Om du inte vill använda standardprincipen väljer du Skapa ny och skapar en anpassad princip.

Under Virtuella datorer väljer du Lägg till.

Välj de krypterade virtuella datorer som du vill säkerhetskopiera med hjälp av select-principen och välj OK.

Om du använder Key Vault visas ett meddelande på valvsidan om att Azure Backup behöver skrivskyddad åtkomst till nycklar och hemligheter i nyckelvalvet:

Om du får det här meddelandet krävs ingen åtgärd:

Om du får det här meddelandet anger du behörigheter enligt beskrivningen i följande procedur:

Välj Aktivera säkerhetskopiering för att distribuera säkerhetskopieringsprincipen i valvet och aktivera säkerhetskopiering för de valda virtuella datorerna.

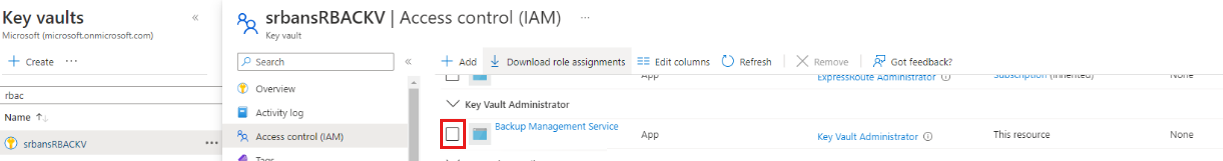

Säkerhetskopiera ADE-krypterade virtuella datorer med RBAC-aktiverade nyckelvalv

Om du vill aktivera säkerhetskopior för ADE-krypterade virtuella datorer med hjälp av nyckelvalv som aktiveras av rollbaserad åtkomstkontroll i Azure (RBAC) tilldelar du rollen Key Vault-administratör till Microsoft Entra-appen För säkerhetskopieringshantering genom att lägga till en rolltilldelning i Åtkomstkontroll för nyckelvalvet.

Säkerhetskopieringsåtgärder för virtuella datorer använder appen Backup Management Service i stället för Recovery Services-valvets hanterade identitet för att få åtkomst till nyckelvalvet. Du måste ge den här appen nödvändiga behörigheter för nyckelvalvet för att säkerhetskopior ska fungera korrekt.

Lär dig mer om tillgängliga roller. Rollen Key Vault-administratör ger behörighet att hämta, lista och säkerhetskopiera både hemligheten och nyckeln.

För Azure RBAC-aktiverade nyckelvalv kan du skapa en anpassad roll med följande uppsättning behörigheter. Lär dig hur du skapar en anpassad roll.

Anmärkning

När du använder Azure Government kontrollerar du att rollen Key Vault-administratör tilldelas till Programmet Backup Fairfax Microsoft Entra för att möjliggöra korrekt åtkomst och funktionalitet.

| Åtgärd | beskrivning |

|---|---|

Microsoft.KeyVault/vaults/keys/backup/action |

Skapar säkerhetskopian av en nyckel. |

Microsoft.KeyVault/vaults/secrets/backup/action |

Skapar säkerhetskopian av en hemlighet. |

Microsoft.KeyVault/vaults/secrets/getSecret/action |

Hämtar värdet för en hemlig information. |

Microsoft.KeyVault/vaults/keys/read |

Visar nycklar i det angivna valvet eller läser egenskaper och offentlig information. |

Microsoft.KeyVault/vaults/secrets/readMetadata/action |

Listar eller visar egenskaperna för en hemlighet, men inte dess värden. |

"permissions": [

{

"actions": [],

"notActions": [],

"dataActions": [

"Microsoft.KeyVault/vaults/keys/backup/action",

"Microsoft.KeyVault/vaults/secrets/backup/action",

"Microsoft.KeyVault/vaults/secrets/getSecret/action",

"Microsoft.KeyVault/vaults/keys/read",

"Microsoft.KeyVault/vaults/secrets/readMetadata/action"

],

"notDataActions": []

}

]

Utlösa ett säkerhetskopieringsjobb

Den första säkerhetskopieringen körs enligt schemat, men du kan också köra den direkt:

Gå till Säkerhetskopieringscenter och välj menyalternativet Säkerhetskopieringsinstanser .

För Datasource-typ väljer du Virtuella Azure-datorer. Sök sedan efter den virtuella dator som du har konfigurerat för säkerhetskopiering.

Högerklicka på relevant rad eller välj Mer (...) och välj sedan Säkerhetskopiera nu.

I Säkerhetskopiera nu använder du kalenderkontrollen för att välja den sista dagen som återställningspunkten ska behållas. Välj sedan OK.

Övervaka portalmeddelandena.

Om du vill övervaka jobbens framsteg, går du till Säkerhetskopieringscenter>Säkerhetskopieringsjobb och filtrerar listan efter jobb som pågår. Beroende på storleken på den virtuella datorn kan det ta en stund att skapa den första säkerhetskopieringen.

Ange behörigheter

Azure Backup behöver skrivskyddad åtkomst för att säkerhetskopiera nycklar och hemligheter, tillsammans med de associerade virtuella datorerna.

- Ditt nyckelvalv är associerat med Microsoft Entra-klienten för Azure-prenumerationen. Om du är medlem får Azure Backup åtkomst till nyckelvalvet utan ytterligare åtgärder.

- Om du är gästanvändare måste du ange behörigheter för Azure Backup för att få åtkomst till nyckelvalvet. Du måste ha åtkomst till nyckelvalv för att konfigurera Azure Backup för krypterade virtuella datorer.

Information om hur du anger Azure RBAC-behörigheter för ett nyckelvalv finns i Aktivera RBAC-behörigheter för ett nyckelvalv.

Så här anger du behörigheter:

I Azure Portal väljer du Alla tjänster och söker efter Nyckelvalv.

Välj det nyckelvalv som är associerat med den krypterade virtuella datorn som du säkerhetskopierar.

Tips

Om du vill identifiera en virtuell dators associerade nyckelvalv använder du följande PowerShell-kommando. Ersätt resursgruppens namn och vm-namn:

Get-AzVm -ResourceGroupName "MyResourceGroup001" -VMName "VM001" -StatusSök efter namnet på nyckelvalvet i följande rad:

SecretUrl : https://<keyVaultName>.vault.azure.netVälj Åtkomstprinciper>Lägg till åtkomstprincip.

För Lägg till åtkomstprincip>Konfigurera från mall (valfritt) väljer du Azure Backup.

- De behörigheter som krävs är förfyllda för nyckelbehörigheter och hemliga behörigheter.

- Om den virtuella datorn endast krypteras med hjälp av BEK tar du bort valet för Nyckelbehörigheter eftersom du bara behöver behörigheter för hemligheter.

Välj Lägg till för att lägga till tjänsten säkerhetskopieringshantering under Aktuella åtkomstprinciper.

Välj Spara för att ge Azure Backup behörigheterna.

Du kan också ange åtkomstprincipen med hjälp av PowerShell eller Azure CLI.

Relaterat innehåll

Om du stöter på problem kan du läsa följande artiklar:

- Vanliga fel vid säkerhetskopiering och återställning av krypterade virtuella Azure-datorer.

- Problem med Azure VM-agent/säkerhetskopieringstillägg .

- Återställa Key Vault-nyckel och hemlighet för krypterade virtuella datorer med hjälp av Azure Backup.