Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Gäller för:SQL Server på en virtuell Azure-dator

Tips/Råd

Det finns många metoder för att distribuera en tillgänglighetsgrupp. Förenkla distributionen och eliminera behovet av en Azure Load Balancer eller ett distribuerat nätverksnamn (DNN) för din AlwaysOn-tillgänglighetsgrupp genom att skapa dina virtuella SQL Server-datorer i flera undernät i samma virtuella Azure-nätverk. Om du redan har skapat tillgänglighetsgruppen i ett enda undernät kan du migrera den till en miljö med flera undernät.

I den här självstudien slutför du kraven för att skapa en AlwaysOn-tillgänglighetsgrupp för SQL Server på virtuella Azure-datorer (VM) i flera undernät. I slutet av den här självstudien har du en domänkontrollant på två virtuella Azure-datorer, två virtuella SQL Server-datorer i flera undernät och ett lagringskonto i en enda resursgrupp.

Tidsuppskattning: Den här handledningen skapar flera resurser i Azure och kan ta upp till 30 minuter för att slutföra.

Följande diagram illustrerar de resurser som du distribuerar i den här handledningen:

Förutsättningar

För att slutföra den här självstudien behöver du följande:

- Ett Azure-abonnemang. Du kan öppna ett kostnadsfritt Azure-konto eller aktivera Visual Studio-prenumerantförmåner.

- Grundläggande förståelse och kännedom om Always On-tillgänglighetsgrupper i SQL Server.

Skapa resursgrupp

Följ dessa steg för att skapa resursgruppen i Azure-portalen:

Logga in på Azure-portalen.

Välj + Skapa en resurs för att skapa en ny resurs i portalen.

Sök efter resursgrupp i sökrutan På Marketplace och välj panelen Resursgrupp från Microsoft. Välj Skapa på sidan Resursgrupp .

På sidan Skapa en resursgrupp fyller du i värdena för att skapa resursgruppen:

- Välj lämplig Azure-prenumeration i listrutan.

- Ange ett namn för resursgruppen, till exempel SQL-HA-RG.

- Välj en region i listrutan, till exempel USA, västra 2. Se även till att distribuera alla efterföljande resurser till den här platsen.

- Välj Granska + skapa för att granska resursparametrarna och välj sedan Skapa för att skapa resursgruppen.

Skapa nätverk och undernät

Skapa sedan det virtuella nätverket och tre undernät. Mer information finns i Översikt över virtuellt nätverk.

Följ dessa steg för att skapa det virtuella nätverket i Azure-portalen:

Gå till resursgruppen i Azure-portalen och välj + Skapa

Sök efter virtuellt nätverk i sökrutan På Marketplace och välj panelen för virtuellt nätverk från Microsoft. Välj Skapa på sidan Virtuellt nätverk .

På sidan Skapa virtuellt nätverk anger du följande information på fliken Grundläggande :

- Under Projektinformation väljer du lämplig Azure-prenumeration och den resursgrupp som du skapade tidigare, till exempel SQL-HA-RG.

- Under Instansinformation anger du ett namn för ditt virtuella nätverk, till exempel SQLHAVNET, och väljer samma region som resursgruppen i listrutan.

På fliken IP-adresser väljer du standardundernätet för att öppna sidan Redigera undernät . Ändra namnet till DC-undernät som ska användas för domänkontrollantundernätet. Välj Spara.

Välj + Lägg till undernät för att lägga till ytterligare ett undernät för din första virtuella SQL Server-dator och fyll i följande värden:

- Ange ett värde för undernätets namn, till exempel SQL-subnet-1.

- Ange ett unikt adressintervall för undernätet inom det virtuella nätverkets adressutrymme. Du kan till exempel iterera den tredje oktetten av DC-undernätsadressintervallet med 1.

- Om ditt DC-undernätsintervall till exempel är 10.38.0.0/24 anger du IP-adressintervallet

10.38.1.0/24för SQL-undernät-1. - På samma sätt, om DITT DC-undernäts IP-intervall är 10.5.0.0/24, anger du

10.5.1.0/24sedan för det nya undernätet.

- Om ditt DC-undernätsintervall till exempel är 10.38.0.0/24 anger du IP-adressintervallet

- Välj Lägg till för att lägga till ditt nya undernät.

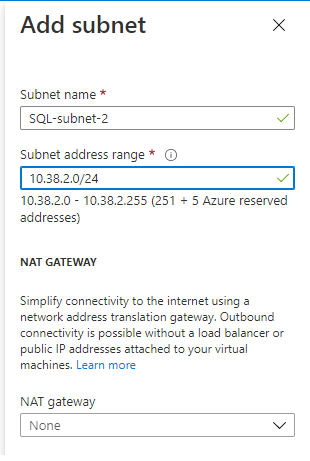

Upprepa föregående steg för att lägga till ytterligare ett unikt undernätsintervall för den andra virtuella SQL Server-datorn med ett namn som SQL-undernät-2. Du kan iterera den tredje oktetten med en gång till.

- Om DITT DC-undernäts IP-intervall till exempel är 10.38.0.0/24 och sql-subnet-1 är 10.38.1.0/24 anger

10.38.2.0/24du för det nya undernätet. - På samma sätt, om DITT DC-undernäts IP-intervall är 10.5.0.0/24 och DITT SQL-undernät-1 är 10.5.1.0/24, anger du IP-adressintervallet

10.5.2.0/24för SQL-subnet-2.

- Om DITT DC-undernäts IP-intervall till exempel är 10.38.0.0/24 och sql-subnet-1 är 10.38.1.0/24 anger

När du har lagt till det andra undernätet granskar du undernätets namn och intervall (dina IP-adressintervall kan skilja sig från bilden). Om allt ser rätt ut väljer du Granska + skapa och sedan Skapa för att skapa ditt nya virtuella nätverk.

Azure returnerar dig till portalinstrumentpanelen och meddelar dig när det nya nätverket skapas.

Skapa domänkontrollanter

När nätverket och undernäten är klara skapar du en virtuell dator (eller två valfritt för hög tillgänglighet) och konfigurerar den som domänkontrollant.

Skapa virtuella DC-datorer

Följ dessa steg för att skapa dina virtuella domänkontrollantdatorer (DC) i Azure-portalen:

Gå till resursgruppen i Azure-portalen och välj + Skapa

Sök efter Windows Server i sökrutan på Marketplace .

På Windows Server-panelen från Microsoft väljer du listrutan Skapa och väljer Windows Server 2016 Datacenter-avbildningen .

Fyll i värdena på sidan Skapa en virtuell dator för att skapa den virtuella domänkontrollantens virtuella dator, till exempel DC-VM-1. Du kan också skapa ytterligare en virtuell dator, till exempel DC-VM-2 för att tillhandahålla hög tillgänglighet för Active Directory Domain Services. Använd värdena i följande surfplatta för att skapa dina virtuella datorer:

Fält Värde Subscription Din prenumeration resursgrupp SQL-HA-RG Namn på virtuell dator Första domänkontrollanten: DC-VM-1.

Andra domänkontrollant DC-VM-2.Region Platsen där du distribuerade resursgruppen och det virtuella nätverket. Tillgänglighetsalternativ Tillgänglighetszon

För Azure-regioner som inte stöder tillgänglighetszoner använder du tillgänglighetsuppsättningar i stället. Skapa en ny tillgänglighetsuppsättning och placera alla virtuella datorer som skapats i den här självstudien i tillgänglighetsuppsättningen.Tillgänglighetszon Ange 1 för DC-VM-1.

Ange 2 för DC-VM-2.Storlek D2s_v3 (2 vCPU:er, 8 GB RAM-minne) Användarnamn DomainAdmin Lösenord skyddat lösenord Offentliga inkommande portar Tillåt valda portar Välj inkommande portar RDP (3389) Operativsystemdisktyp Premium SSD (lokalt redundant lagringslösning) Virtuellt nätverk SQLHAVNET Subnet DC-undernät Offentlig IP-adress Samma namn som den virtuella datorn, till exempel DC-VM-1 eller DC-VM-2 Säkerhetsgrupp för nätverkskort Grundläggande Offentliga inkommande portar Tillåt valda portar Välj inkommande portar RDP (3389) Startdiagnostik Aktivera med hanterat lagringskonto (rekommenderas). Azure meddelar dig när dina virtuella datorer skapas och är redo att användas.

Konfigurera domänkontrollanten

När dina virtuella DC-datorer är klara konfigurerar du domänkontrollanten för corp.contoso.com.

Följ dessa steg för att konfigurera DC-VM-1 som domänkontrollant:

Gå till resursgruppen i Azure-portalen och välj datorn DC-VM-1 .

På sidan DC-VM-1 väljer du Anslut via Bastion för att gå till sidan Bastion och distribuerar sedan Bastion för fjärrskrivbordsåtkomst.

Anslut till Bastion-sessionen med ditt konfigurerade administratörskonto (DomainAdmin) och lösenord (säkert lösenord).

Öppna instrumentpanelen i Serverhanteraren (som kan öppnas som standard) och välj Lägg till roller och funktioner.

Välj Nästa tills du kommer till avsnittet Serverroller .

Välj rollerna Active Directory Domain Services och DNS Server . När du blir ombedd att lägga till eventuella ytterligare funktioner som dessa roller kräver.

Anmärkning

Windows varnar dig om att det inte finns någon statisk IP-adress. Om du testar konfigurationen väljer du Fortsätt. För produktionsscenarier anger du IP-adressen till statisk i Azure-portalen eller använder PowerShell för att ange den statiska IP-adressen för domänkontrollantdatorn.

Välj Nästa tills du når avsnittet Bekräftelse . Markera kryssrutan Starta om målservern automatiskt om det behövs .

Välj Installera.

När funktionerna har installerats återgår du till Instrumentpanelen för Serverhanteraren .

Välj det nya AD DS-alternativet i det vänstra fönstret.

Välj länken Mer i det gula varningsfältet.

I kolumnen Åtgärd i dialogrutan Alla serveruppgiftsdetaljer väljer du Främja den här servern till en domänkontrollant.

Använd följande värden i konfigurationsguiden för Active Directory Domain Services:

Sida Inställning Distributionskonfiguration Lägga till en ny skog

Rotdomännamn = corp.contoso.comAlternativ för domänkontrollanter DSRM-lösenord = säkert lösenord

Bekräfta lösenord = säkert lösenordVälj Nästa för att gå igenom de andra sidorna i guiden. På sidan Kravkontroll kontrollerar du att följande meddelande visas: Alla nödvändiga kontroller har godkänts. Du kan granska alla tillämpliga varningsmeddelanden, men det går att fortsätta med installationen.

Välj Installera. Den virtuella DC-VM-1-datorn startas automatiskt om.

Identifiera DNS-IP-adress

Använd den primära domänkontrollanten för DNS. Det gör du genom att identifiera den privata IP-adressen för den virtuella dator som används för den primära domänkontrollanten.

Följ dessa steg för att identifiera den virtuella datorns privata IP-adress i Azure-portalen:

- Gå till resursgruppen i Azure-portalen och välj den primära domänkontrollanten DC-VM-1.

- På sidan DC-VM-1 väljer du Nätverk i fönstret Inställningar .

- Observera NIC:s privata IP-adress. Använd den här IP-adressen som DNS-server för de andra virtuella datorerna. I exempelbilden är den privata IP-adressen 10.38.0.4.

Konfigurera DNS för virtuellt nätverk

När du har skapat den första domänkontrollanten och aktiverat DNS konfigurerar du det virtuella nätverket så att det använder den här virtuella datorn för DNS.

Följ dessa steg för att konfigurera ditt virtuella nätverk för DNS:

- Gå till resursgruppen i Azure-portalen och välj ditt virtuella nätverk, till exempel SQLHAVNET.

- Välj DNS-servrar under fönstret Inställningar och välj sedan Anpassad.

- Ange den privata IP-adress som du identifierade tidigare i fältet IP-adress , till exempel

10.38.0.4. - Välj Spara.

Konfigurera den andra domänkontrollanten

När den primära domänkontrollanten har startats om kan du konfigurera den andra domänkontrollanten för hög tillgänglighet. Om du inte vill konfigurera en andra domänkontrollant hoppar du över det här steget. En andra domänkontrollant rekommenderas dock i produktionsmiljöer.

Ange önskad DNS-serveradress, anslut domänen och konfigurera sedan den sekundära domänkontrollanten.

Ange önskad DNS-serveradress

Den önskade DNS-serveradressen bör inte uppdateras direkt inom en virtuell dator. Den bör redigeras från Azure-portalen, PowerShell eller Azure CLI. Följande steg är att göra ändringen i Azure-portalen:

Logga in på Azure Portal.

I sökrutan överst i portalen anger du Nätverksgränssnitt. Välj Nätverksgränssnitt i sökresultatet.

Välj nätverksgränssnittet för den andra domänkontrollanten som du vill visa eller ändra inställningar för i listan.

I Inställningar väljer du DNS-servrar.

Välj antingen:

Ärv från virtuellt nätverk: Välj det här alternativet om du vill ärva dns-serverinställningen som definierats för det virtuella nätverk som nätverksgränssnittet har tilldelats. Detta ärver automatiskt den primära domänkontrollanten som DNS-server.

Anpassad: Du kan konfigurera din egen DNS-server för att matcha namn i flera virtuella nätverk. Ange IP-adressen för den server som du vill använda som DNS-server. Den DNS-serveradress som du anger tilldelas endast till det här nätverksgränssnittet och åsidosätter alla DNS-inställningar för det virtuella nätverk som nätverksgränssnittet har tilldelats. Om du väljer anpassad anger du IP-adressen för den primära domänkontrollanten, till exempel

10.38.0.4.

Välj Spara.

Om du använder en anpassad DNS-server går du tillbaka till den virtuella datorn i Azure-portalen och startar om den virtuella datorn.

Ansluta till domänen

Anslut sedan corp.contoso.com domänen. Gör det genom att följa dessa steg:

- Fjärranslutning till den virtuella datorn med kontot BUILTIN\DomainAdmin . Det här kontot är samma som används när du skapar de virtuella datorerna för domänkontrollanten.

- Öppna Serverhanteraren och välj Lokal server.

- Välj ARBETSGRUPP.

- I avsnittet Datornamn väljer du Ändra.

- Markera kryssrutan Domän och skriv corp.contoso.com i textrutan. Välj OK.

- I popup-fönstret Windows-säkerhet anger du autentiseringsuppgifterna för standarddomänadministratörskontot (CORP\DomainAdmin) och lösenordet (säkert lösenord).

- När meddelandet "Välkommen till corp.contoso.com domän" visas väljer du OK.

- Välj Stäng och välj sedan Starta om nu i popup-dialogrutan.

Konfigurera domänkontrollant

När servern har anslutit till domänen kan du konfigurera den som den andra domänkontrollanten. Gör det genom att följa dessa steg:

Om du inte redan är ansluten öppnar du en Bastion-session till den sekundära domänkontrollanten och öppnar Instrumentpanelen för Serverhanteraren (som kan vara öppen som standard).

Välj länken Lägg till roller och funktioner på instrumentpanelen.

Välj Nästa tills du kommer till avsnittet Serverroller .

Välj rollerna Active Directory Domain Services och DNS Server . När du blir ombedd att lägga till eventuella ytterligare funktioner som dessa roller kräver.

När funktionerna har installerats återgår du till Instrumentpanelen för Serverhanteraren .

Välj det nya AD DS-alternativet i det vänstra fönstret.

Välj länken Mer i det gula varningsfältet.

I kolumnen Åtgärd i dialogrutan Alla serveruppgiftsdetaljer väljer du Främja den här servern till en domänkontrollant.

Under Distributionskonfiguration väljer du Lägg till en domänkontrollant i en befintlig domän.

Välj Välj.

Anslut med hjälp av administratörskontot (CORP.CONTOSO.COM\domainadmin) och lösenordet (säkert lösenord).

I Välj en domän från skogen väljer du din domän och väljer sedan OK.

I Alternativ för domänkontrollant använder du standardvärdena och anger ett DSRM-lösenord.

Anmärkning

Sidan DNS-alternativ kan varna dig om att en delegering för den här DNS-servern inte kan skapas. Du kan ignorera den här varningen i icke-produktionsmiljöer.

Välj Nästa tills dialogrutan når Krav kontrollen. Välj sedan Installera.

När servern har slutfört konfigurationsändringarna startar du om servern.

Lägg till den andra DC IP-adressen till DNS

När den andra domänkontrollanten har konfigurerats följer du samma steg som tidigare för att identifiera den virtuella datorns privata IP-adress och lägger till den privata IP-adressen som en sekundär anpassad DNS-server i resursgruppens virtuella nätverk. Genom att lägga till den sekundära DNS-servern i Azure-portalen möjliggörs redundans för DNS-tjänsten.

Konfigurera domänkonton

När domänkontrollanterna har konfigurerats och du har angett dina DNS-servrar i Azure-portalen skapar du domänkonton för den användare som installerar SQL Server och för SQL Server-tjänstkontot.

Konfigurera två konton totalt, ett installationskonto och sedan ett tjänstkonto för båda de virtuella SQL Server-datorerna. Använd till exempel värdena i följande tabell för kontona:

| Account | VM | Fullständigt domännamn | Description |

|---|---|---|---|

| Install | Both | Corp\Install | Logga in på någon av de virtuella datorerna med det här kontot för att konfigurera klustret och tillgänglighetsgruppen. |

| SQLSvc | Both | Corp\SQLSvc | Använd det här kontot för SQL Server-tjänsten på båda de virtuella SQL Server-datorerna. |

Följ de här stegen för att skapa varje konto:

Anslut till din primära domänkontrollantdator, till exempel DC-VM-1.

I Serverhanteraren väljer du Verktyg och sedan Active Directory Administrationscenter.

Välj corp (lokal) i den vänstra rutan.

I fönstret Aktiviteter till höger väljer du Nytt och sedan Användare.

Ange det nya användarkontot och ange ett komplext lösenord. För miljöer som inte är produktionsmiljöer anger du att användarkontot aldrig ska upphöra att gälla.

Välj OK för att skapa användaren.

Upprepa de här stegen för att skapa alla konton.

Bevilja installationskontobehörigheter

När kontona har skapats beviljar du nödvändiga domänbehörigheter till installationskontot så att kontot kan skapa objekt i AD.

Följ dessa steg om du vill bevilja behörigheter till installationskontot:

Öppna Active Directory Administrationscenter från Serverhanteraren om det inte redan är öppet.

Välj corp (lokal) i den vänstra rutan.

I fönstret Uppgifter till höger kontrollerar du att du ser corp (lokal) i listrutan och väljer sedan Egenskaper under.

Välj Tillägg och välj sedan knappen Avancerat på fliken Säkerhet .

I dialogrutan Avancerade säkerhetsinställningar för corp väljer du Lägg till.

Välj Välj ett huvudnamn, sök efter CORP\Install och välj sedan OK.

Markera rutorna bredvid Läs alla egenskaper och Skapa datorobjekt.

Välj OKoch välj sedan OK igen. Stäng fönstret corp-egenskaper .

Nu när du har konfigurerat Active Directory och användarobjekten är du redo att skapa dina virtuella SQL Server-datorer.

Skapa virtuella SQL Server-datorer

När dina AD-, DNS- och användarkonton har konfigurerats är du redo att skapa dina virtuella SQL Server-datorer. För enkelhetens skull använder du SQL Server VM-avbildningarna på Marketplace.

Tänk dock på följande designbeslut innan du skapar dina virtuella SQL Server-datorer:

Tillgänglighet – tillgänglighetszoner

Distribuera de virtuella datorerna inom separata tillgänglighetszoner för den högsta nivån av redundans, återhämtning och tillgänglighet. Tillgänglighetszoner är unika fysiska platser i en Azure-region. Varje zon består av ett eller flera datacenter med oberoende ström, kylning och nätverk. För Azure-regioner som inte har stöd för tillgänglighetszoner ännu använder du tillgänglighetsuppsättningar i stället. Placera alla virtuella datorer i samma tillgänglighetsuppsättning.

Lagring – Azure Managed Disks

För lagring av virtuella datorer använder du Azure Managed Disks. Microsoft rekommenderar Managed Disks för virtuella SQL Server-datorer när de hanterar lagring i bakgrunden. Mer information finns i Översikt över Azure Managed Disks.

Nätverk – Privata IP-adresser i produktion

För de virtuella datorerna använder denna handledning offentliga IP-adresser. En offentlig IP-adress möjliggör fjärranslutning direkt till den virtuella datorn via Internet och gör konfigurationsstegen enklare. I produktionsmiljöer rekommenderar Microsoft endast privata IP-adresser för att minska sårbarhetsavtrycket för sql Server-instansens VM-resurs.

Nätverk – enskilt nätverksgränssnittskort per server

Använd ett enda nätverkskort per server (klusternod). Azure-nätverk har fysisk redundans, vilket gör ytterligare nätverkskort onödiga i ett redundanskluster som distribueras till en virtuell Azure-dator. Klusterverifieringsrapporten varnar dig om att noderna endast kan nås i ett enda nätverk. Du kan ignorera den här varningen när ditt redundanskluster finns på virtuella Azure-datorer.

Följ dessa steg för att skapa dina virtuella datorer:

- Gå till Azure SQL Hub på aka.ms/azuresqlhub. I fönstret för SQL Server på Azure Virtual Machines väljer du Visa alternativ.

- Under Virtuella SQL-datorer markerar du kryssrutan Hög tillgänglighet .

- I rutan Välj ett bilderbjudande väljer du en SQL Server-avbildning (till exempel SQL Server 2016 SP2 Enterprise på Windows Server 2016).

- Välj Skapa virtuell dator.

Använd följande tabell för att fylla i värdena på sidan Skapa en virtuell dator för att skapa både virtuella SQL Server-datorer, till exempel SQL-VM-1 och SQL-VM-2 (dina IP-adresser kan skilja sig från exemplen i tabellen):

| Konfiguration | SQL-VM-1 | SQL-VM-2 |

|---|---|---|

| Galleribild | SQL Server 2016 SP2 Enterprise på Windows Server 2016 | SQL Server 2016 SP2 Enterprise på Windows Server 2016 |

| Grunderna för virtuella datorer |

Namn = SQL-VM-1 Användarnamn = DomainAdmin Lösenord = säkert lösenord Prenumeration = Din prenumeration Resursgrupp = SQL –HA-RG Plats = Din Azure-plats |

Namn = SQL-VM-2 Användarnamn = DomainAdmin Lösenord = säkert lösenord Prenumeration = Din prenumeration Resursgrupp = SQL –HA-RG Plats = Din Azure-plats |

| VM-storlek |

SIZE = E2ds_v4 (2 vCPUs, 16 GB RAM) |

SIZE = E2ds_v4 (2 vCPUs, 16 GB RAM) |

| Inställningar för virtuella datorer |

Tillgänglighetsalternativ = Tillgänglighetszon Tillgänglighetszon = 1 Offentliga inkommande portar = Tillåt valda portar Välj inkommande portar = RDP (3389) OS-disktyp = Premium SSD (lokalt redundant lagring) Virtuellt nätverk = SQLHAVNET Undernät = SQL-subnet-1(10.38.1.0/24) Offentlig IP-adress = Genereras automatiskt. NIC nätverkssäkerhetsgrupp = Basic Offentliga inkommande portar = Tillåt valda portar Välj inkommande portar = RDP (3389) Startdiagnostik = Aktivera med hanterat lagringskonto (rekommenderas) |

Tillgänglighetsalternativ = Tillgänglighetszon Tillgänglighetszon = 2 Offentliga inkommande portar = Tillåt valda portar Välj inkommande portar = RDP (3389) OS-disktyp = Premium SSD (lokalt redundant lagring) Virtuellt nätverk = SQLHAVNET Undernät = SQL-subnet-2(10.38.2.0/24) Offentlig IP-adress = Genereras automatiskt. NIC nätverkssäkerhetsgrupp = Basic Offentliga inkommande portar = Tillåt valda portar Välj inkommande portar = RDP (3389) Startdiagnostik = Aktivera med hanterat lagringskonto (rekommenderas) |

| SQL Server-inställningar |

SQL-anslutning = Privat (inom virtuellt nätverk) Port = 1433 SQL-autentisering = Inaktivera Azure Key Vault-integrering = Inaktivera Lagringsoptimering = Transaktionsbearbetning SQL Data = 1024 GiB, 5 000 IOPS, 200 MB/s SQL-logg = 1024 GiB, 5 000 IOPS, 200 MB/s SQL tempdb = Använd lokal SSD-enhetAutomatisk korrigering = söndag kl. 02:00 Automatisk säkerhetskopiering = Inaktivera |

SQL-anslutning = Privat (inom virtuellt nätverk) Port = 1433 SQL-autentisering = Inaktivera Azure Key Vault-integrering = Inaktivera Lagringsoptimering = Transaktionsbearbetning SQL Data = 1024 GiB, 5 000 IOPS, 200 MB/s SQL-logg = 1024 GiB, 5 000 IOPS, 200 MB/s SQL TempDb = Använd lokal SSD-enhet Automatisk korrigering = söndag kl. 02:00 Automatisk säkerhetskopiering = Inaktivera |

Anmärkning

De här föreslagna datorstorlekarna är endast avsedda för testning av tillgänglighetsgrupper i Azure Virtual Machines. För optimerade produktionsarbetsbelastningar, se storleksrekommendationerna i Metodtips för prestanda för SQL Server på virtuella Azure-datorer.

Konfigurera virtuella SQL Server-datorer

När den virtuella datorn har skapats konfigurerar du dina virtuella SQL Server-datorer genom att lägga till en sekundär IP-adress till varje virtuell dator och ansluta dem till domänen.

Lägga till sekundära IP-adresser till virtuella SQL Server-datorer

I miljön för flera undernät tilldelar du sekundära IP-adresser till varje virtuell SQL Server-dator som ska användas för tillgänglighetsgruppens lyssnare. För Windows Server 2016 och tidigare tilldelar du även sekundära IP-adresser till varje virtuell SQL Server-dator för klustrets IP-adress. Om du gör detta negeras behovet av en Azure Load Balancer, vilket är kravet i en enda undernätsmiljö.

På Windows Server 2016 och tidigare måste du tilldela ytterligare en sekundär IP-adress till varje virtuell SQL Server-dator som ska användas för Windows-kluster-IP eftersom klustret använder klustrets nätverksnamn i stället för det standardnamn för distribuerat nätverk (DNN) som introducerades i Windows Server 2019. Med ett DNN registreras klusternamnsobjektet (CNO) automatiskt med IP-adresserna för alla noder i klustret, vilket eliminerar behovet av en dedikerad WINDOWS-kluster-IP-adress.

Om du använder Windows Server 2016 och tidigare följer du stegen i det här avsnittet för att tilldela en sekundär IP-adress till varje virtuell SQL Server-dator för bådetillgänglighetsgruppens lyssnare och klustret.

Om du använder Windows Server 2019 eller senare tilldelar du bara en sekundär IP-adress för tillgänglighetsgruppens lyssnare och hoppar över stegen för att tilldela en WINDOWS-kluster-IP. Men om du planerar att konfigurera klustret med ett virtuellt nätverksnamn (VNN) tilldelar du båda IP-adresserna till varje virtuell SQL Server-dator som för Windows Server 2016.

Följ dessa steg för att tilldela ytterligare sekundära IP-adresser till de virtuella datorerna:

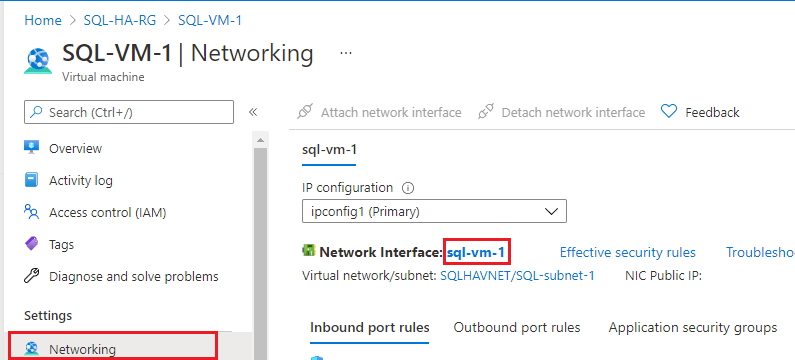

Gå till resursgruppen i Azure-portalen och välj den första virtuella SQL Server-datorn, till exempel SQL-VM-1.

Välj Nätverk i fönstret Inställningar och välj sedan nätverksgränssnittet:

På sidan Nätverksgränssnitt väljer du IP-konfigurationer i fönstret Inställningar och väljer sedan + Lägg till för att lägga till ytterligare en IP-adress:

Gör följande på sidan Lägg till IP-konfiguration :

- Ange namnet som Windows-kluster-IP, till exempel windows-cluster-ip för Windows 2016 och tidigare. Hoppa över det här steget om du använder Windows Server 2019 eller senare.

- Ange Allokering till Statisk.

- Ange en oanvänd IP-adress i samma undernät (SQL-undernät-1) som den virtuella SQL Server-datorn (SQL-VM-1), till exempel

10.38.1.10. - Lämna den offentliga IP-adressen vid standardvärdet Avassociera.

- Välj OK för att slutföra tillägg av IP-konfigurationen.

Välj + Lägg till igen för att konfigurera ytterligare en IP-adress för tillgänglighetsgruppens lyssnare (med ett namn som tillgänglighetsgrupplyssnare) och ange återigen en oanvänd IP-adress i SQL-undernät-1 , till exempel

10.38.1.11:

Upprepa de här stegen igen för den andra virtuella SQL Server-datorn, till exempel SQL-VM-2. Tilldela två oanvända sekundära IP-adresser i SQL-subnet-2. Använd värdena från följande tabell för att lägga till IP-konfigurationen:

Fält Indata Indata Namn windows-kluster-ip tillgänglighetsgruppslyssnare Tilldelning Statisk Statisk IP-adress 10.38.2.10 10.38.2.11

Nu är du redo att ansluta till corp.contoso.com.

Ansluta servrarna till domänen

När dina två sekundära IP-adresser har tilldelats till båda de virtuella SQL Server-datorerna ansluter du varje virtuell SQL Server-dator till den corp.contoso.com domänen.

Om du vill ansluta till corp.contoso.com domän följer du samma steg för den virtuella SQL Server-datorn som du gjorde när du anslöt domänen till den sekundära domänkontrollanten.

Vänta tills varje virtuell SQL Server-dator startas om och sedan kan du lägga till dina konton.

Lägga till konton

Lägg till installationskontot som administratör på varje virtuell dator, bevilja behörighet till installationskontot och lokala konton i SQL Server och uppdatera SQL Server-tjänstkontot.

Lägg till installationskonto

När båda de virtuella SQL Server-datorerna har anslutits till domänen lägger du till CORP\Install som medlem i den lokala administratörsgruppen.

Tips/Råd

Se till att du loggar in med domänadministratörskontot. I föregående steg använde du BUILTIN-administratörskontot . Nu när servern är en del av domänen använder du domänkontot. I RDP-sessionen anger duDOMÄNanvändarnamn\, till exempel CORP\DomainAdmin.

Följ dessa steg för att lägga till kontot som administratör:

- Vänta tills den virtuella datorn har startats om och starta sedan RDP-filen igen från den första virtuella SQL Server-datorn för att logga in på SQL-VM-1 med hjälp av CORP\DomainAdmin-kontot .

- I Serverhanteraren väljer du Verktyg och sedan Datorhantering.

- I fönstret Datorhantering expanderar du Lokala användare och grupper och väljer sedan Grupper.

- Dubbelklicka på gruppen Administratörer .

- I dialogrutan Egenskaper för administratörer väljer du knappen Lägg till .

- Ange användaren CORP\Install och välj sedan OK.

- Välj OK för att stänga dialogrutan Administratörsegenskaper .

- Upprepa dessa steg på SQL-VM-2.

Lägga till konto i sysadmin

Installationskontot (CORP\install) som används för att konfigurera tillgänglighetsgruppen måste vara en del av den fasta serverrollen sysadmin på varje virtuell SQL Server-dator.

Följ dessa steg för att bevilja sysadmin-rättigheter till installationskontot:

- Anslut till servern via Bastion med hjälp <av MachineName>\DomainAdmin-kontot , till exempel

SQL-VM-1\DomainAdmin. - Öppna SQL Server Management Studio och anslut till den lokala instansen av SQL Server.

- I Object Explorer väljer du Säkerhet.

- Högerklicka på Inloggningar. Välj Ny inloggning.

- I Inloggning – Ny väljer du Sök.

- Välj Platser.

- Ange autentiseringsuppgifterna för domänadministratörsnätverket.

- Använd installationskontot (CORP\install).

- Ange att inloggningen ska vara medlem i den fasta serverrollen sysadmin .

- Välj OK.

- Upprepa de här stegen på den andra virtuella SQL Server-datorn, till exempel SQL-VM-2, och anslut med det relevanta datornamnskontot, till exempel

SQL-VM-2\DomainAdmin.

Lägga till systemkonto

I senare versioner av SQL Server NT AUTHORITY\SYSTEM har kontot inte behörighet till SQL Server som standard och måste beviljas manuellt.

Följ dessa steg för att lägga till NT AUTHORITY\SYSTEM kontot och bevilja lämpliga behörigheter:

Anslut till den första virtuella SQL Server-datorn via Bastion med hjälp <av MachineName>\DomainAdmin-kontot , till exempel

SQL-VM-1\DomainAdmin.Öppna SQL Server Management Studio och anslut till den lokala instansen av SQL Server.

Skapa ett konto för på

NT AUTHORITY\SYSTEMvarje SQL Server-instans med hjälp av följande Transact-SQL -kommando (T-SQL):USE [master] GO CREATE LOGIN [NT AUTHORITY\SYSTEM] FROM WINDOWS WITH DEFAULT_DATABASE=[master] GOBevilja följande behörigheter för

NT AUTHORITY\SYSTEMvarje SQL Server-instans:ALTER ANY AVAILABILITY GROUPCONNECT SQLVIEW SERVER STATE

Om du vill bevilja dessa behörigheter använder du följande Transact-SQL-kommando (T-SQL):

GRANT ALTER ANY AVAILABILITY GROUP TO [NT AUTHORITY\SYSTEM] GO GRANT CONNECT SQL TO [NT AUTHORITY\SYSTEM] GO GRANT VIEW SERVER STATE TO [NT AUTHORITY\SYSTEM] GOUpprepa de här stegen på den andra virtuella SQL Server-datorn, till exempel SQL-VM-2, och anslut med det relevanta datornamnskontot, till exempel

SQL-VM-2\DomainAdmin.

Ange SQL Server-tjänstkonton

SQL Server-tjänsten på varje virtuell dator måste använda ett dedikerat domänkonto. Använd de domänkonton som du skapade tidigare: Corp\SQLSvc för både SQL-VM-1 och SQL-VM-2.

Följ dessa steg för att ange tjänstkontot:

- Anslut till den första virtuella SQL Server-datorn via Bastion med hjälp <av MachineName>\DomainAdmin-kontot , till exempel

SQL-VM-1\DomainAdmin. - Öppna Konfigurationshanteraren för SQL Server.

- Högerklicka på SQL Server-tjänsten och välj sedan Egenskaper.

- Ange kontot (Corp\SQLSvc) och lösenordet.

- Välj Använd för att genomföra ändringen och starta om SQL Server-tjänsten.

- Upprepa de här stegen på den andra virtuella SQL Server-datorn (SQL-VM-1), logga in med datordomänkontot, till exempel

SQL-VM-2\DomainAdmin, och ange tjänstkontot (Corp\SQLSvc).

Skapa ett Azure Storage-konto

För att distribuera ett Windows Server-redundanskluster med två noder måste en tredje medlem upprätta kvorum. På virtuella Azure-datorer är molnvittnet det rekommenderade kvorumalternativet. För att konfigurera ett molnvittne behöver du ett Azure Storage-konto. Mer information finns i Distribuera ett molnvittne för ett redundanskluster.

Så här skapar du Azure Storage-kontot i portalen:

Öppna resursgruppen SQL-HA-RG i portalen och välj + Skapa

Sök efter lagringskonto.

Välj Lagringskonto och välj Skapa och konfigurera det med följande värden:

- Välj din prenumeration och välj resursgruppen SQL-HA-RG.

- Ange ett lagringskontonamn för ditt lagringskonto. Lagringskontonamn måste vara mellan 3 och 24 tecken långa och får endast innehålla siffror och gemener. Lagringskontonamnet måste också vara unikt i Azure.

- Välj din region.

- För Prestanda väljer du Standard: Rekommenderas för de flesta scenarier (generell användning v2-konto). Azure Premium Storage stöds inte för ett molnvittne.

- För Redundans väljer du Lokalt redundant lagring (LRS). Failover-klustring använder blobfilen som en arbitreringspunkt, vilket kräver vissa konsekvensgarantier vid läsning av data. Därför måste du välja Lokalt redundant lagring för replikeringstypen.

- Välj Granska + skapa

Konfigurera brandväggen

Tillgänglighetsgruppens funktion förlitar sig på trafik via följande TCP-portar:

- SQL Server VM: Port 1433 för en standardinstans av SQL Server.

- Databasspeglingsslutpunkt: Alla tillgängliga portar. Exempel använder ofta 5022.

Öppna dessa brandväggsportar på båda de virtuella SQL Server-datorerna. Metoden för att öppna portarna beror på vilken brandväggslösning du använder och kan variera från windows-brandväggsexemplet som anges i det här avsnittet.

Om du vill öppna dessa portar i en Windows-brandvägg följer du dessa steg:

På den första START-skärmen för SQL Server startar du Windows-brandväggen med Avancerad säkerhet.

I den vänstra rutan väljer du Inkommande regler. Välj Ny regel i den högra rutan.

För Regeltyp väljer du Port.

För porten anger du TCP och anger lämpliga portnummer. Se följande exempel:

Välj Nästa.

På sidan Åtgärd väljer du Tillåt anslutningen och väljer sedan Nästa.

På sidan Profil godkänner du standardinställningarna och väljer sedan Nästa.

På sidan Namn anger du ett regelnamn (till exempel SQL Inkommande) i textrutan Namn och väljer sedan Slutför.

Upprepa de här stegen på den andra virtuella SQL Server-datorn.

Relaterat innehåll

- Självstudie: Konfigurera en tillgänglighetsgrupp i flera undernät (SQL Server på virtuella Azure-datorer)

- Windows Server-redundanskluster med SQL Server på virtuella Azure-datorer

- AlwaysOn-tillgänglighetsgrupp på SQL Server på virtuella Azure-datorer

- Översikt över AlwaysOn-tillgänglighetsgrupper

- Metodtips för HADR-konfiguration (SQL Server på virtuella Azure-datorer)