警告

如果使用当前以公共预览版提供 可配置的令牌生存期 功能,则不支持为同一用户或应用组合创建两个不同的策略:一个具有此功能,另一个策略具有可配置的令牌生存期功能。 Microsoft于 2021 年 1 月 30 日停用了用于刷新和会话令牌生存期的可配置令牌生存期功能,并将其替换为条件访问身份验证会话管理功能。

在启用登录频率之前,请确保其他重新身份验证设置在租户中已禁用。 如果启用了“在受信任的设备上记住 MFA”,请在使用登录频率之前将其禁用,因为结合使用这两个设置可能会意外地提示用户。 若要详细了解重新身份验证提示和会话生存期,请参阅优化重新身份验证提示并了解 Microsoft Entra 多重身份验证的会话生存期一文。

策略部署

若要确保策略按预期工作,请在将其推出到生产环境之前对其进行测试。 使用测试租户验证新策略是否按预期工作。 有关详细信息,请参阅计划条件访问部署一文。

策略 1:登录频率控制

最低以条件访问管理员身份登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>条件访问>策略。

选择“新策略”。

为策略指定一个名称。 为命名策略创建有意义的标准。

选择客户环境所需的所有条件,包括目标云应用。

注意

建议为密钥Microsoft 365 应用(如 Exchange Online 和 SharePoint Online)设置相同的身份验证提示频率,以便获得最佳用户体验。

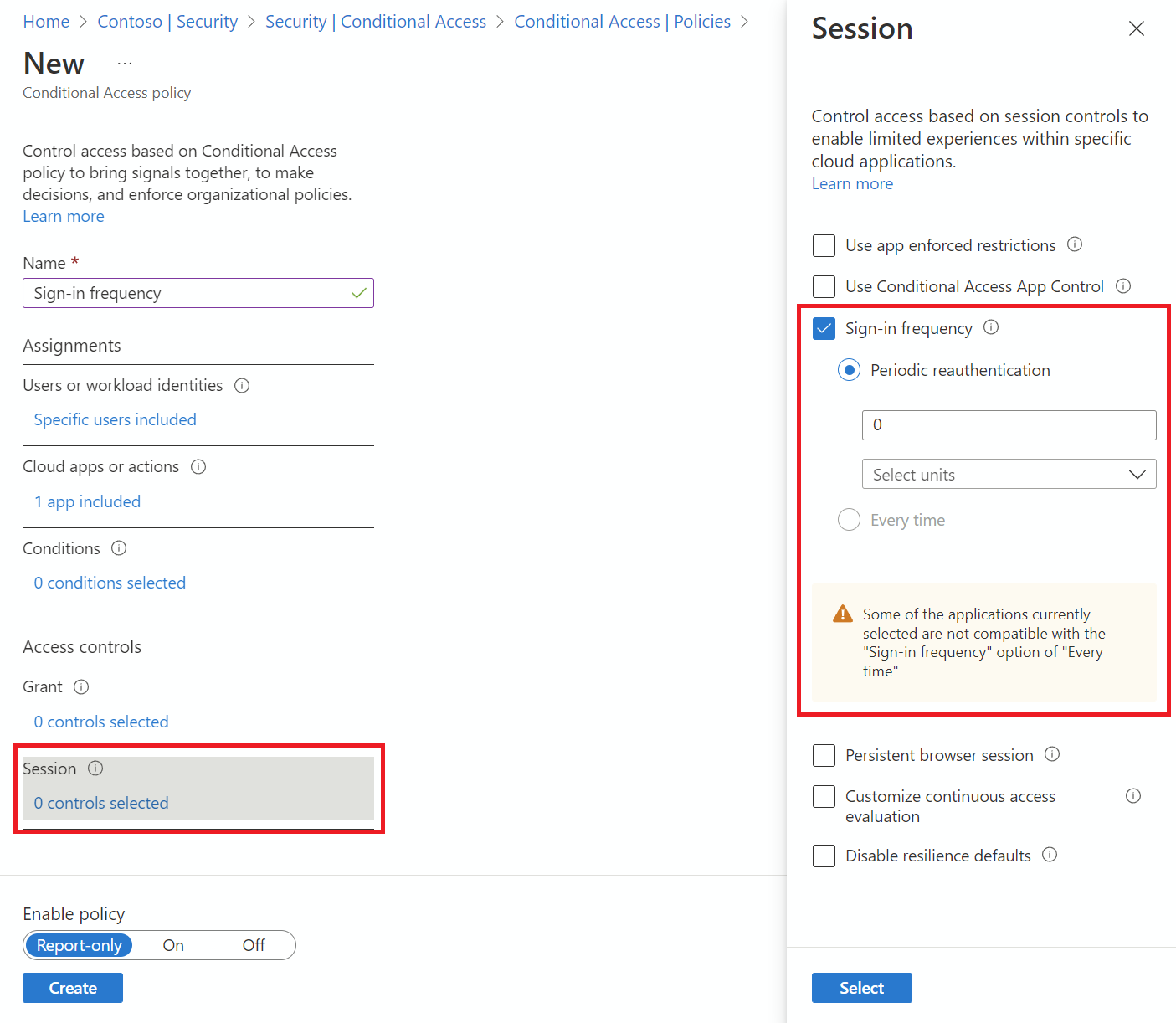

在访问控制>会话下。

- 选择“登录频率”。

- 选择“定期重新进行身份验证”,然后输入小时数或天数值或选择“每次”。

- 选择“登录频率”。

保存策略。

策略 2:持久性浏览器会话

最低以条件访问管理员身份登录到 Microsoft Entra 管理中心。

浏览到 Entra ID>条件访问>策略。

选择“新策略”。

为策略指定一个名称。 建议组织创建一个有意义的策略名称标准。

选择所有所需的条件。

注意

此控件需要选择“所有云应用”作为条件。 浏览器会话持久性由身份验证会话令牌控制。 浏览器会话中的所有标签页共享一个会话令牌,因此它们都必须共享持久性状态。

在访问控制>会话下。

选择“持久性浏览器会话”。

注意

Microsoft Entra 条件访问中的持久浏览器会话配置会覆盖同一用户的公司品牌窗格中的“保持登录?”设置(如果配置了两个策略)。

从下拉列表中选择一个值。

保存策略。

策略 3:风险用户的“每次”登录频率控制

- 最低以条件访问管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到 Entra ID>条件访问。

- 选择“新策略”。

- 为策略指定一个名称。 建议组织创建一个有意义的策略名称标准。

- 在“分配”下,选择“用户或工作负载标识”。

- 在“包括”下,选择“所有用户”。

- 在“排除”下,选择“用户和组”,并选择组织的紧急访问或不受限帐户。

- 选择“完成”。

- 在 目标资源>包括下,选择 所有资源(以前为“所有云应用”)。

- 在条件>用户风险下,将“配置”设置为“是”。

- 在“配置强制执行策略所需的用户风险级别”下,选择“高”。 本指南基于 Microsoft 建议,每个组织的指南可能有所不同

- 选择“完成”。

- 在“访问控制”>“授权”下,选择“授权访问”。

- 选择“需要身份验证强度”,然后从列表中选择内置的“多重身份验证”身份验证强度。

- 选择“要求更改密码”。

- 选中“选择”。

- 在“会话”下:

- 选择“登录频率”。

- 确保选择了“每次”。

- 选中“选择”。

- 确认设置,然后将“启用策略”设置为“仅限报告”。

- 选择“创建”以创建并启用策略。

使用 仅限报表模式确认设置后,将 “启用”策略 切换从 “仅报告 ”切换到 “打开”。

验证

使用 What If 工具 根据策略配置模拟登录到目标应用程序和其他条件。 身份验证会话管理控制措施将显示在工具的结果中。

提示容错

在策略中选择 每次 时,我们都会考虑 5 分钟的时钟偏差,因此我们每五分钟不会多次提示用户。 如果用户在过去 5 分钟内完成 MFA,并遇到需要重新身份验证的另一个条件访问策略,则我们不会提示用户。 提示用户过于频繁地重新进行身份验证可能会影响他们的工作效率,并增加用户批准他们未启动的 MFA 请求的风险。 仅当有特定的业务需求时,才使用“登录频率 - 每次”。

已知问题

- 如果为移动设备配置登录频率:每次登录频率间隔后的身份验证可能很慢,平均可能需要 30 秒。 此问题也可能同时在各种应用中发生。

- 在 iOS 设备上:如果应用将证书配置为第一个身份验证因素,并且应用了登录频率和 Intune 移动应用程序管理策略 ,则策略触发时,用户将被阻止登录到应用。

- Microsoft Entra Private Access 不支持每次设置登录频率。

后续步骤

- 已准备好为环境配置条件访问策略? 请参阅 计划条件访问部署。