Global Secure Access 客户端是全局安全访问的重要组成部分。 它可帮助组织管理和保护最终用户设备上的网络流量。 客户端将需要由 Global Secure Access 保护的流量路由到云服务。 所有其他流量直接流向网络。 你在门户中设置的转发配置文件决定了哪些流量由 Global Secure Access 客户端路由至云服务。

注意

全局安全访问客户端也可用于 macOS、Android 和 iOS。 若要了解如何在这些平台上安装 Global Secure Access 客户端,请参阅

本文介绍如何下载并安装适用于 Windows 的 Global Secure Access 客户端。

先决条件

- 载入到 Global Secure Access 的 Microsoft Entra 租户。

- 联接到已加入租户的受管理设备。 设备必须已联接 Microsoft Entra 或混合联接 Microsoft Entra。

- 不支持已注册 Microsoft Entra 设备。

- Global Secure Access 客户端需要 64 位版本的 Windows 10 或 Windows 11,或 Arm64 版本的 Windows 11。

- 支持 Azure 虚拟桌面单会话。

- 不支持 Azure 虚拟桌面多会话。

- 支持 Windows 365。

- 需要本地管理员凭据才能安装或升级全局安全访问客户端。

- 全局安全访问客户端需要许可证。 有关详细信息,请参阅什么是 Global Secure Access 的许可部分。 如果需要,可以 购买许可证或获取试用许可证。

下载客户端

可以从 Microsoft Entra 管理中心下载最新版本的 Global Secure Access 客户端。

- 以 Global Secure Access 管理员身份登录到 Microsoft Entra 管理中心。

- 浏览到 Global Secure Access>连接>客户端下载。

- 选择“下载客户端”。

安装 Global Secure Access 客户端

自动安装

组织可以使用交换机以无提示方式 /quiet 安装全局安全访问客户端,或使用移动设备管理(MDM)解决方案(如 Microsoft Intune)将客户端部署到其设备。

使用 Microsoft Intune 部署全局安全访问客户端

本部分介绍如何使用 Intune 在 Windows 11 客户端设备上安装全局安全访问客户端。

先决条件

- 一个安全组,其中包含设备或用户,用于确定在何处安装全局安全访问客户端。

打包客户端

将安装脚本打包到 .intunewin 文件中。

- 将以下 PowerShell 脚本保存到设备。 将 PowerShell 脚本和全局安全访问

.exe安装程序放入文件夹中。

注意

PowerShell 安装脚本会安装全局安全访问客户端,将注册表项设置为优先处理 IPv4 而不是 IPv6 流量,并提示重新启动以使注册表项更改生效。

提示

选择以展开 PowerShell 脚本。

PowerShell 安装脚本

# Define log file

$logFile = "$env:ProgramData\GSAInstall\install.log" New-Item -ItemType Directory -Path (Split-Path $logFile) -Force | Out-Null

function Write-Log { param ([string]$message) $timestamp = Get-Date -Format "yyyy-MM-dd HH:mm:ss" Add-Content -Path $logFile -Value "$timestamp - $message" }

try { $ErrorActionPreference = 'Stop' Write-Log "Starting Global Secure Access client installation."

# IPv4 preferred via DisabledComponents registry value

$ipv4RegPath = "HKLM:\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters"

$ipv4RegName = "DisabledComponents"

$ipv4RegValue = 0x20 # Prefer IPv4 over IPv6

$rebootRequired = $false

# Ensure the key exists

if (-not (Test-Path $ipv4RegPath)) {

New-Item -Path $ipv4RegPath -Force | Out-Null

Write-Log "Created registry key: $ipv4RegPath"

}

# Get current value if present

$existingValue = $null

$valueExists = $false

try {

$existingValue = Get-ItemPropertyValue -Path $ipv4RegPath -Name $ipv4RegName -ErrorAction Stop

$valueExists = $true

} catch {

$valueExists = $false

}

# Determine if we must change it

$expected = [int]$ipv4RegValue

$needsChange = -not $valueExists -or ([int]$existingValue -ne $expected)

if ($needsChange) {

if (-not $valueExists) {

# Create as DWORD when missing

New-ItemProperty -Path $ipv4RegPath -Name $ipv4RegName -PropertyType DWord -Value $expected -Force | Out-Null

Write-Log "IPv4Preferred value missing. Created '$ipv4RegName' with value 0x{0} (dec {1})." -f ([Convert]::ToString($expected,16)), $expected

} else {

# Update if different

Set-ItemProperty -Path $ipv4RegPath -Name $ipv4RegName -Value $expected

Write-Log ("IPv4Preferred value differed. Updated '{0}' from 0x{1} (dec {2}) to 0x{3} (dec {4})." -f `

$ipv4RegName, ([Convert]::ToString([int]$existingValue,16)), [int]$existingValue, ([Convert]::ToString($expected,16)), $expected)

}

$rebootRequired = $true

} else {

Write-Log ("IPv4Preferred already set correctly: {0}=0x{1} (dec {2}). No change." -f `

$ipv4RegName, ([Convert]::ToString($expected,16)), $expected)

}

# Run installer from local path

$installerPath = Join-Path -Path $PSScriptRoot -ChildPath "GlobalSecureAccessClient.exe"

Write-Log "Running installer from $installerPath"

if (Test-Path $installerPath) {

$installProcess = Start-Process -FilePath $installerPath -ArgumentList "/quiet" -Wait -PassThru

if ($installProcess.ExitCode -eq 1618) {

Write-Log "Another installation is in progress. Exiting with code 1618."

exit 1618

} elseif ($installProcess.ExitCode -ne 0) {

Write-Log "Installer exited with code $($installProcess.ExitCode)."

exit $installProcess.ExitCode

}

Write-Log "Installer completed successfully."

} else {

Write-Log "Installer not found at $installerPath"

exit 1

}

if ($rebootRequired) {

Write-Log "Reboot required due to registry value creation or update."

exit 3010 # Soft reboot required

} else {

Write-Log "Installation complete. No reboot required."

exit 0

}

} catch { Write-Log "Fatal error: $_" exit 1603 }

转到 Microsoft Win32 内容准备工具。 选择 IntuneWinAppUtil.exe。

在右上角,选择 更多文件操作,然后选择 下载。

用于选择“下载”选项的“更多文件操作”菜单的屏幕截图。

导航到

IntuneWinAppUtil.exe,然后运行它。 命令提示将打开。输入全局安全访问

.exe文件的文件夹路径位置。 选择 输入。输入全局安全访问

.exe文件的名称。 选择 输入。输入要在其中放置

.intunewin文件的文件夹路径。 选择 输入。输入 N。选择 Enter。

.intunewin 文件已准备就绪,可供你部署 Microsoft Intune。

使用 Intune 部署全局安全访问客户端

请参考有关将 Win32 应用添加并分配给 Microsoft Intune 的详细指南。

选择应用>所有应用>添加。

在“选择应用类型”下,在“其他应用类型”下,选择“Windows 应用”(Win32)。

选择 选择。 此时显示“添加应用”步骤。

选择“选择应用包文件”。

选择文件夹图标。 打开您在上一部分创建的

.intunewin文件。

选择“确定”。

在 “应用信息 ”选项卡上,配置以下字段:

- 名称:输入客户端应用的名称。

- 说明:输入说明。

- 发布者:输入 Microsoft。

- 应用版本(可选):输入客户端版本。

使用其余字段中的默认值。

选择“下一步”。

在“ 程序 ”选项卡上,配置以下字段:

-

安装命令:对

.exe使用"OriginalNameOfFile.exe" /install /quiet /norestart文件的原始名称。 -

卸载命令:对

.exe使用"OriginalNameOfFile.exe" /uninstall /quiet /norestart文件的原始名称。 - 允许卸载:选择 “否”。

- 安装行为:选择 系统。

- 设备重启行为:选择“根据返回代码确定行为”。

-

安装命令:对

| 返回代码 | 代码类型 |

|---|---|

| 0 | 成功 |

| 3010 | 成功 |

| 1618 | 重试 |

选择“下一步”。

在“ 要求 ”选项卡上,配置以下字段:

-

检查作系统体系结构:选择“是”。指定应用可安装的系统。

- 根据要部署到的系统类型选择 “安装” 选项。

- 最低操作系统:选择最低要求。

-

检查作系统体系结构:选择“是”。指定应用可安装的系统。

将其余字段留空。

注意

Arm 设备上的 Windows 具有自己的客户端,可在 aka.ms/GlobalSecureAccess-WindowsOnArm 使用。

选择“下一步”。

在 “检测规则 ”选项卡上的“ 规则”格式下,选择 “手动配置检测规则”。

选择 并添加。

在 “规则类型”下,选择“ 文件”。

配置以下字段:

-

路径:输入

C:\Program Files\Global Secure Access Client\TrayApp。 -

文件或文件夹:输入

GlobalSecureAccessClient.exe。 - 检测方法:选择字符串(版本)。

- 运算符:选择 大于或等于。

- 值:输入客户端版本号。

- 与 64 位客户端上的 32 位应用相关联:选择 “否”。

-

路径:输入

选择“确定”。 选择“下一步”。

选择 “下一步 ”两次,转到 “作业”。

在“必需”下,选择“+ 添加组”。 选择一组用户或设备。 选择 选择。

启用重启宽限期,因为脚本会提示重新启动。

选择“下一步”。 选择 创建。

注意

将全局安全访问客户端部署到虚拟机可能会禁止提示重启设备。 用户不会看到重新启动提示。

将客户端更新到较新版本

若要更新到最新的客户端版本,请按照 更新业务线应用 步骤进行作。 除了上传新 .intunewin 文件之外,请务必更新以下设置:

- 客户端版本

- 检测规则值设置为新的客户端版本号

在生产环境中,最好在分阶段部署方法中部署新的客户端版本:

- 使现有应用保持原位。

- 为新的客户端版本添加新应用,重复前面的步骤。

- 将新应用分配给一小组用户,以试点新的客户端版本。 可以在使用旧客户端版本的情况下,将这些用户分配到应用程序以便进行就地升级。

- 慢慢增加试点组的成员身份,直到将新客户端部署到所有所需设备。

- 使用旧客户端版本删除应用。

使用 Intune 配置全局安全访问客户端设置

管理员可以在 Intune 中使用 修正脚本 来强制实施客户端控制,例如阻止非管理员用户禁用客户端或隐藏特定按钮。

重要

在检测和修正脚本中,根据组织所需设置 $gsaSettings 的值。

注意

请确保将这些脚本配置为在 64 位 PowerShell 中运行。

提示

点击选择以扩展 PowerShell 脚本。

PowerShell 检测脚本

检测脚本

# Check GSA registry keys

$gsaPath = "HKLM:\SOFTWARE\Microsoft\Global Secure Access Client"

$gsaSettings = @{

"HideSignOutButton" = 1

"HideDisablePrivateAccessButton" = 1

"HideDisableButton" = 0

"RestrictNonPrivilegedUsers" = 0

}

$nonCompliant = $false

foreach ($setting in $gsaSettings.GetEnumerator()) {

$currentValue = (Get-ItemProperty -Path $gsaPath -Name $setting.Key -ErrorAction SilentlyContinue).$($setting.Key)

if ($currentValue -ne $setting.Value) {

Write-Output "Non-compliant: $($setting.Key) is $currentValue, expected $($setting.Value)"

$nonCompliant = $true

}

}

if (-not $nonCompliant) {

Write-Output "Compliant"

exit 0

} else {

Write-Output "Non-compliant"

exit 1

}

PowerShell 修正脚本

补救脚本

# Ensure GSA registry keys are present

$gsaPath = "HKLM:\SOFTWARE\Microsoft\Global Secure Access Client"

$gsaSettings = @{

"HideSignOutButton" = 1

"HideDisablePrivateAccessButton" = 1

"HideDisableButton" = 0

"RestrictNonPrivilegedUsers" = 0

}

if (-Not (Test-Path $gsaPath)) {

New-Item -Path $gsaPath -Force | Out-Null

}

foreach ($setting in $gsaSettings.GetEnumerator()) {

Set-ItemProperty -Path $gsaPath -Name $setting.Key -Value $setting.Value -Type DWord -Force | Out-Null

Write-Output "Set $($setting.Key) to $($setting.Value)"

}

使用 Intune 为 Microsoft Entra Internet Access 配置设置

Microsoft Entra Internet Access 尚不支持 DNS over HTTPS 或快速 UDP Internet 连接(QUIC)流量。 若要缓解此问题,请在用户的浏览器中禁用这些协议。 以下说明提供了有关如何使用 Intune 强制实施这些控件的指导。

使用 Intune 在 Microsoft Edge 和 Chrome 中禁用 QUIC

在 Microsoft Edge 和 Chrome 中禁用 QUIC 的方法是使用 Intune:

在 Microsoft Intune 管理中心,选择“ 设备>管理设备>配置”。

在“ 策略 ”选项卡上,选择“ + 创建>+ 新建策略”。

在 “创建配置文件 ”对话框中:

- 将 平台 设置为 Windows 10 及更高版本。

- 将 配置文件类型 设置为 “设置”目录。

- 选择 创建。 此时会打开 “创建配置文件 ”窗体。

在“ 基本信息 ”选项卡上,为配置文件提供名称和说明。

选择“下一步”。

在 “配置设置 ”选项卡上:

- 选择 “+ 添加设置”。

- 在 “设置”选取器中,搜索“QUIC”。

- 从搜索结果中:

- 选择 Microsoft Edge ,然后选择 “允许 QUIC 协议 ”设置。

- 接下来,选择 Google Google Chrome ,然后选择 “允许 QUIC 协议 ”设置。

- 在 “设置”选取器中,搜索“DNS-over-HTTPS”。

- 从搜索结果中提取的信息:

- 选择Microsoft Edge,然后选择控制 DNS-over-HTTPS 模式的设置。

- 接下来,选择 Google Google Chrome 并选择 “控制 DNS-over-HTTPS”设置的模式 。

- 关闭 “设置”选取器。

对于 Google Chrome,请将这两个切换设置为 “已禁用”。

对于 Microsoft Edge,请将这两个切换设置为 “已禁用”。

选择 “下一步 ”两次。

在 “分配 ”选项卡上:

- 选择 “添加组”。

- 选择要分配策略的用户或设备组。

- 选择 选择。

选择“下一步”。

在“查看 + 创建”选项卡上,选择“创建”。

配置 Firefox 浏览器设置

管理员可以在 Intune 中使用 修正脚本 在 Firefox 浏览器中通过 HTTPS 和 QUIC 协议禁用 DNS。

注意

请确保将这些脚本配置为在 64 位 PowerShell 中运行。

提示

选择展开 PowerShell 脚本。

PowerShell 检测脚本

检测脚本

# Define the path to the Firefox policies.json file

$destination = "C:\Program Files\Mozilla Firefox\distribution\policies.json" $compliant = $false

# Check if the file exists

if (Test-Path $destination) { try { # Read the file content $fileContent = Get-Content $destination -Raw if ($fileContent -and $fileContent.Trim().Length -gt 0) { # Parse JSON content $json = $fileContent | ConvertFrom-Json

# Check if Preferences exist under policies

if ($json.policies -and $json.policies.Preferences) {

$prefs = $json.policies.Preferences

# Convert Preferences to hashtable if needed

if ($prefs -isnot [hashtable]) {

$temp = @{}

$prefs.psobject.Properties | ForEach-Object {

$temp[$_.Name] = $_.Value

}

$prefs = $temp

}

# Initialize compliance flags

$quicCompliant = $false

$dohCompliant = $false

# Check if QUIC is disabled and locked

if ($prefs.ContainsKey("network.http.http3.enable")) {

$val = $prefs["network.http.http3.enable"]

if ($val.Value -eq $false -and $val.Status -eq "locked") {

$quicCompliant = $true

}

}

# Check if DNS over HTTPS is disabled and locked

if ($prefs.ContainsKey("network.trr.mode")) {

$val = $prefs["network.trr.mode"]

if ($val.Value -eq 0 -and $val.Status -eq "locked") {

$dohCompliant = $true

}

}

# Set overall compliance if both settings are correct

if ($quicCompliant -and $dohCompliant) {

$compliant = $true

}

}

}

} catch {

Write-Warning "Failed to parse policies.json: $_"

}

}

# Output compliance result

if ($compliant) { Write-Output "Compliant" Exit 0 } else { Write-Output "Non-compliant" Exit 1 }

PowerShell 修正脚本

修复脚本

# Define paths

$distributionDir = "C:\Program Files\Mozilla Firefox\distribution" $destination = Join-Path $distributionDir "policies.json" $backup = "$destination.bak"

# Initialize variable for existing JSON

$existingJson = $null

# Try to read and parse existing policies.json

if (Test-Path $destination) { $fileContent = Get-Content $destination -Raw if ($fileContent -and $fileContent.Trim().Length -gt 0) { try { $existingJson = $fileContent | ConvertFrom-Json } catch { Write-Warning "Existing policies.json is malformed. Starting fresh." } } }

#Create a new JSON structure if none exists

if (-not $existingJson) { $existingJson = [PSCustomObject]@{ policies = [PSCustomObject]@{ Preferences = @{} } } }

# Ensure policies and Preferences nodes exist

if (-not $existingJson.policies) { $existingJson | Add-Member -MemberType NoteProperty -Name policies -Value ([PSCustomObject]@{}) } if (-not $existingJson.policies.Preferences) { $existingJson.policies | Add-Member -MemberType NoteProperty -Name Preferences -Value @{} }

# Convert Preferences to hashtable if needed

if ($existingJson.policies.Preferences -isnot [hashtable]) { $prefs = @{} $existingJson.policies.Preferences.psobject.Properties | ForEach-Object { $prefs[$.Name] = $.Value } $existingJson.policies.Preferences = $prefs }

$prefObj = $existingJson.policies.Preferences $updated = $false

# Ensure QUIC is disabled and locked

if (-not $prefObj.ContainsKey("network.http.http3.enable") -or $prefObj["network.http.http3.enable"].Value -ne $false -or $prefObj["network.http.http3.enable"].Status -ne "locked") {

$prefObj["network.http.http3.enable"] = @{

Value = $false

Status = "locked"

}

$updated = $true

}

# Ensure DNS over HTTPS is disabled and locked

if (-not $prefObj.ContainsKey("network.trr.mode") -or $prefObj["network.trr.mode"].Value -ne 0 -or $prefObj["network.trr.mode"].Status -ne "locked") {

$prefObj["network.trr.mode"] = @{

Value = 0

Status = "locked"

}

$updated = $true

}

# If any updates were made, back up and write the new JSON

if ($updated) { if (Test-Path $destination) { Copy-Item $destination $backup -Force }

$jsonOut = $existingJson | ConvertTo-Json -Depth 10 -Compress

$utf8NoBomEncoding = New-Object System.Text.UTF8Encoding($false)

[System.IO.File]::WriteAllText($destination, $jsonOut, $utf8NoBomEncoding)

}

手动安装

若要手动安装 Global Secure Access 客户端:

- 运行 GlobalSecureAccessClient.exe 设置文件。 接受软件许可条款。

- 客户端使用 Microsoft Entra 凭据以无提示方式登录。 如果无提示登录失败,安装程序会提示手动登录。

- 登录。 连接图标变为绿色。

- 将鼠标悬停在连接图标上以打开客户端状态通知,该通知应显示为“已连接”。

客户端接口

若要打开全局安全访问客户端接口,请选择系统托盘中的“全局安全访问”图标。 客户端接口提供当前连接状态、为客户端配置的通道以及对诊断工具的访问权限的视图。

连接视图

在 “连接” 视图中,可以看到为客户端配置的客户端 状态 和 通道 。 若要禁用客户端,请选择 “禁用 ”按钮。 可以使用“ 其他详细信息 ”部分中的信息对客户端连接进行故障排除。 选择“ 显示更多详细信息 ”以展开该部分并查看详细信息。

故障排除视图

在 “故障排除 ”视图中,可以执行各种诊断任务。 可以与 IT 管理员导出和共享日志。还可以访问 高级诊断 工具,该工具提供各种故障排除工具。 注意:还可以从客户端系统托盘图标菜单启动 高级诊断 工具。

设置视图

切换到 “设置” 视图以检查已安装 的版本 或访问 Microsoft隐私声明。

客户端操作

若要查看可用的客户端菜单作,请选择“全局安全访问系统任务栏”图标。

提示

全局安全访问客户端菜单中的操作取决于客户端注册表项的配置。

| 操作 | 说明 |

|---|---|

| 退出登录 | 默认情况下隐藏。 如果需要使用并非用于登录 Windows 的 Microsoft Entra 用户身份登录 Global Secure Access 客户端,请使用“退出登录”操作。 若要使此操作可用,请更新相应的客户端注册表项。 |

| 禁用 | 选择“禁用”操作以禁用客户端。 在启用客户端或重启计算机之前,客户端将保持禁用状态。 |

| 启用 | 启用 Global Secure Access 客户端。 |

| 禁用专用访问 | 默认情况下隐藏。 如果要在将设备直接连接到企业网络时绕过 Global Secure Access,以便直接通过网络而非 Global Secure Access 来访问专用应用程序,请使用“禁用专用访问”操作。 若要使此操作可用,请更新相应的客户端注册表项。 |

| 收集日志 | 选择此操作可收集客户端日志(有关客户端计算机的信息、服务的相关事件日志以及注册表值),并将其存档在 zip 文件中,与 Microsoft 支持部门共享以进行调查。 日志的默认位置是 C:\Program Files\Global Secure Access Client\Logs。 也可以通过在命令提示符中输入以下命令,在 Windows 上收集客户端日志:C:\Program Files\Global Secure Access Client\LogsCollector\LogsCollector.exe" <username> <user>。 |

| 高级诊断 | 选择此作可打开高级诊断实用工具并访问 各种故障排除 工具。 |

客户端状态指示器

状态通知

选择“全局安全访问”图标以打开客户端状态通知,并查看为客户端配置的每个通道的状态。

系统托盘图标中的客户端状态

| 图标 | 消息 | 说明 |

|---|---|---|

| 全球安全访问 | 客户端正在初始化并检查其与 Global Secure Access 的连接。 | |

| Global Secure Access - 已连接 | 客户端已连接至 Global Secure Access。 | |

| Global Secure Access - 已禁用 | 由于服务处于离线状态或用户已禁用客户端,因此客户端被禁用。 | |

| Global Secure Access - 已断开连接 | 客户端无法连接到 Global Secure Access。 | |

| Global Secure Access - 某些通道无法访问 | 客户端部分连接到 Global Secure Access(即至少以下一个通道的连接失败:Microsoft Entra、Microsoft 365、专用访问、Internet 访问)。 | |

| Global Secure Access - 已由组织禁用 | 组织已禁用客户端(即,所有流量转发配置文件均已禁用)。 | |

| Global Secure Access - 已禁用专用访问 | 用户在此设备上禁用了专用访问。 | |

| Global Secure Access - 无法连接到 Internet | 客户端无法检测到 Internet 连接。 设备连接到的网络没有 Internet 连接或需要强制网络门户登录。 |

已知的限制

有关已知问题和限制的详细信息,请参阅 全局安全访问的已知限制。

故障排除

若要对全局安全访问客户端进行故障排除,请在任务栏中选择客户端图标,然后选择其中一个故障排除选项: 导出日志 或 高级诊断工具。

提示

管理员可以通过修改客户端注册表项来调整 Global Secure Access 客户端菜单选项。

有关全局安全访问客户端故障排除的详细信息,请参阅以下文章:

客户端注册表项

Global Secure Access 客户端使用特定的注册表项启用或禁用不同的功能。 管理员可以使用移动设备管理(MDM)解决方案(例如Microsoft Intune 或组策略)来控制注册表值。

警告

除非Microsoft支持指示,否则不要更改其他注册表值。

限制非特权用户

管理员可以通过设置以下注册表项来阻止 Windows 设备上的非特权用户禁用或启用客户端:

Computer\HKEY_LOCAL_MACHINE\Software\Microsoft\Global Secure Access Client

RestrictNonPrivilegedUsers REG_DWORD

| 数据 | 说明 |

|---|---|

| 0x0 | Windows 设备上的非特权用户可以禁用和启用客户端。 |

| 0x1 | 限制 Windows 设备上的非特权用户禁用和启用客户端。 UAC 提示要求针对禁用和启用选项使用本地管理员凭据。 管理员还可以隐藏禁用按钮(请参阅隐藏或取消隐藏系统托盘菜单按钮)。 |

在客户端上禁用或启用专用访问

此注册表值控制是否为客户端启用或禁用专用访问。 如果用户连接到公司网络,可以选择绕过 Global Secure Access 并直接访问专用应用程序。

用户可以通过系统托盘菜单禁用或启用专用访问。

提示

仅当菜单未隐藏(请参阅隐藏或取消隐藏系统托盘菜单按钮)并且已为此租户启用专用访问时,此选项才可用。

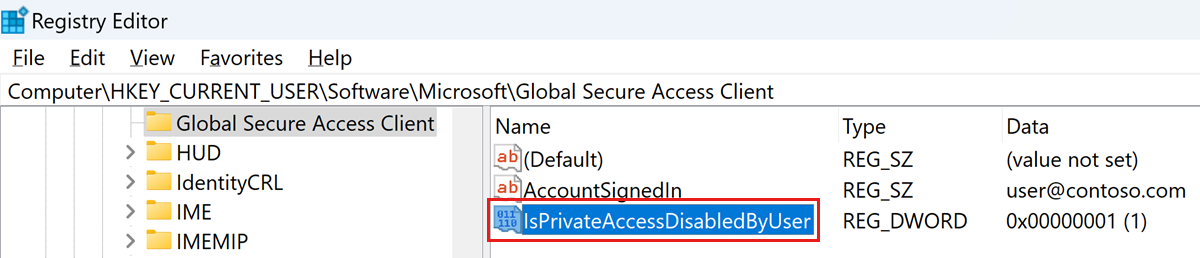

管理员可以通过设置注册表项来禁用或启用用户的专用访问:

Computer\HKEY_CURRENT_USER\Software\Microsoft\Global Secure Access Client

| 值 | 类型 | 数据 | 说明 |

|---|---|---|---|

| 用户是否禁用了私有访问 | REG_DWORD | 0x0 | 此设备上启用了专用访问。 进入专用应用程序的网络流量会通过 Global Secure Access。 |

| 用户是否禁用了私有访问 | REG_DWORD | 0x1 | 此设备上禁用了专用访问。 进入专用应用程序的网络流量直接转到网络。 |

如果注册表值不存在,则默认值为 0x0,将启用专用访问。

隐藏或取消隐藏系统托盘菜单按钮

管理员可以在客户端系统托盘图标菜单中显示或隐藏特定按钮。 创建以下注册表项值:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client

| 值 | 类型 | 数据 | 默认行为 | 说明 |

|---|---|---|---|---|

| 隐藏退出按钮 | REG_DWORD | 0x0 - 显示 0x1 - 隐藏 | 隐藏 | 配置此设置以显示或隐藏“退出登录”操作。 此选项适用于特定情况,即用户需要使用并非用来登录 Windows 的 Microsoft Entra 用户登录客户端的情况。 注意:必须使用设备所加入的同一 Microsoft Entra 租户中的用户登录到客户端。 还可以使用“退出登录”操作重新对现有用户进行身份验证。 |

| 隐藏禁用私有访问按钮 | REG_DWORD | 0x0 - 显示 0x1 - 隐藏 | 隐藏 | 配置此设置可显示或隐藏“禁用专用访问”操作。 此选项适用于以下情况:设备直接连接到企业网络,而用户更喜欢直接通过网络而非 Global Secure Access 来访问专用应用程序。 |

| 隐藏禁用按钮 | REG_DWORD | 0x0 - 显示 0x1 - 隐藏 | 显示 | 配置此设置可显示或隐藏“禁用”操作。 可见时,用户可以禁用 Global Secure Access 客户端。 客户端将保持禁用状态,直到用户再次启用它。 如果“禁用”操作已隐藏,则非特权用户无法禁用客户端。 |

有关详细信息,请参阅在 Windows 中为高级用户配置 IPv6 的指南。