你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

本文介绍如何创建并连接到安全的 Azure OpenAI 资源。 本文中的步骤使用 Azure 虚拟网络为 Azure OpenAI 资源创建安全边界。

完成本文后,你将获得以下体系结构:

- 一个 Azure 虚拟网络,其中包含 Azure OpenAI 资源所在的子网。

- 使用专用终结点通过虚拟网络进行通信的 Azure OpenAI 资源。

- Azure Bastion,该服务允许使用浏览器与虚拟网络中的跳转盒 VM 安全地通信。

- Azure 虚拟机,让你能远程连接并访问虚拟网络中受保护的资源。

先决条件

熟悉 Azure 虚拟网络和 IP 网络。 如果不熟悉,请尝试 计算机网络模块的基础知识。

有关 Azure OpenAI 资源中的网络的详细信息,请参阅 “配置虚拟网络”。

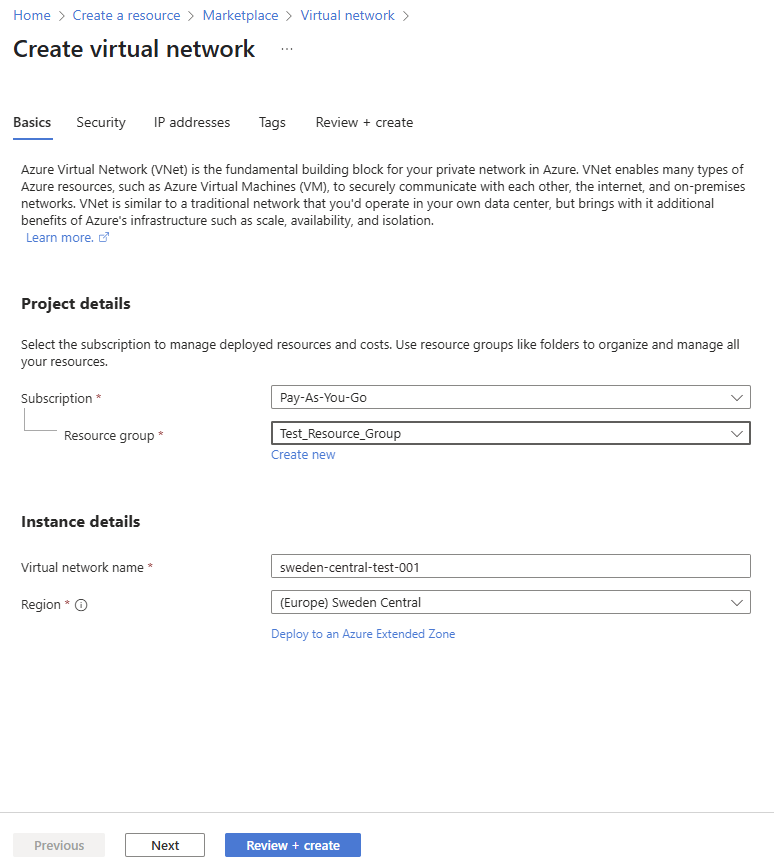

创建虚拟网络

若要创建虚拟网络,请执行以下步骤:

在 Azure 门户中,选择左上角的门户菜单。 从菜单中选择“+ 创建资源”,然后在搜索字段中输入“虚拟网络” 。 选择虚拟网络条目,然后选择“ 创建”。

从“ 基本信息 ”选项卡中,选择要用于此资源的 Azure 订阅,然后选择或创建新的资源组。 在“实例详细信息”下,输入虚拟网络的友好名称,然后选择要在其中创建的区域。

接受 安全和 IP 地址的默认设置。 将为虚拟网络创建标题为“default”的子网。 最佳做法是创建另一个子网来委托所有专用终结点。

选择“查看 + 创建”。

确认信息无误,然后选择“创建”。

创建 Azure OpenAI 资源

- 在 Azure 门户中,选择左上角的门户菜单。 从菜单中选择“ + 创建资源 ”,然后输入 Azure OpenAI。 选择 Azure OpenAI 条目,然后选择“ 创建”。

- 从“基本信息”选项卡中,选择要用于此资源的 Azure 订阅,然后选择或创建新的资源组。 在“实例详细信息”下,输入资源的友好名称,然后选择要在其中创建它的区域。 Azure OpenAI 资源不与虚拟网络位于同一区域。

- 选择“查看 + 创建”。

创建专用终结点和专用 DNS 区域

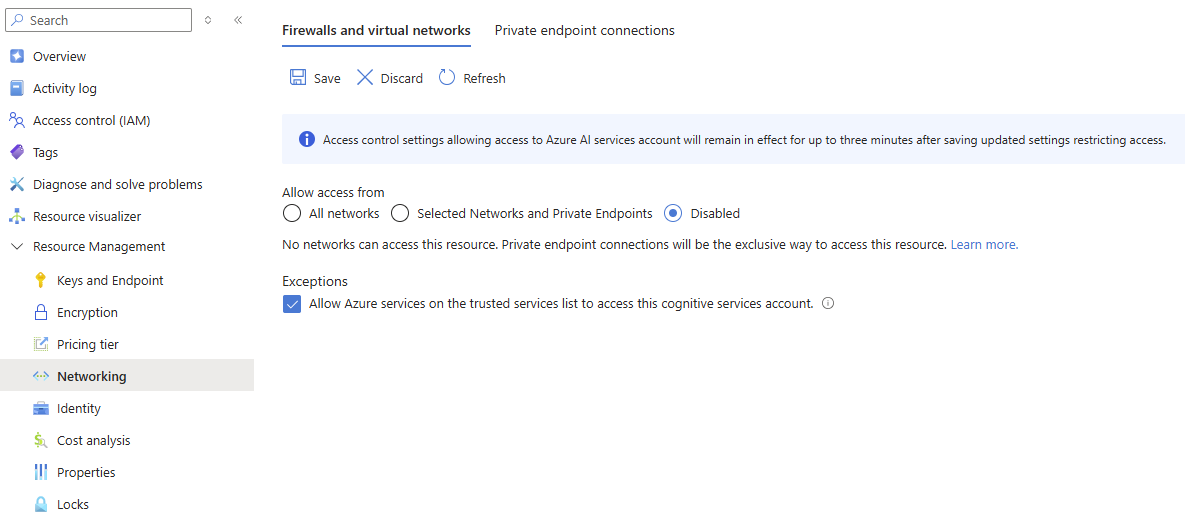

在 Azure 门户中,选择创建的 Azure OpenAI 资源。 在“资源管理”中,导航到“网络”选项卡。

在“允许访问”下,选择“已禁用”。 禁用可确保任何网络都无法访问此资源。 专用终结点连接将是访问此资源的独占方式。 选择“保存”以保存设置。

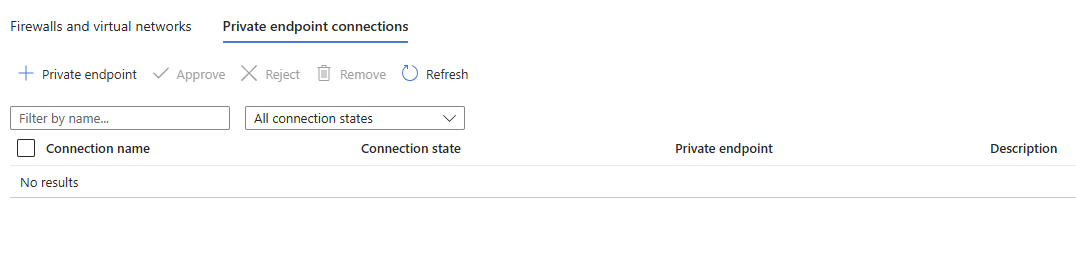

导航到“专用终结点连接”选项卡,然后选择“ + 专用终结点”。

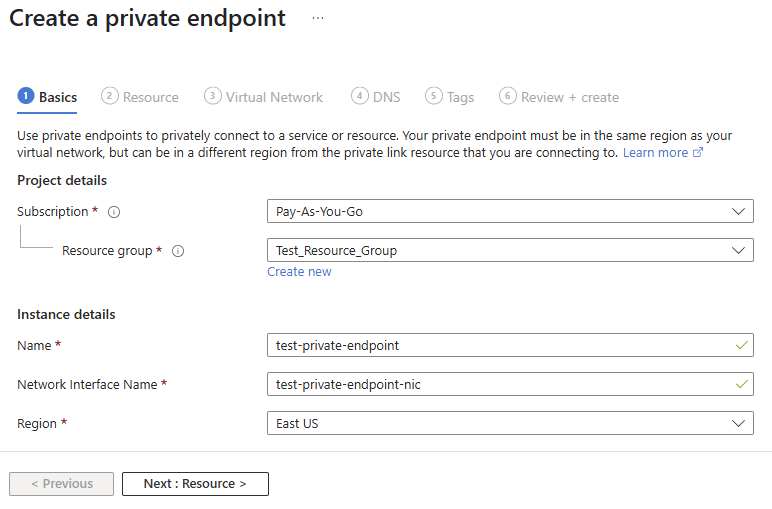

从“基本信息”选项卡中,选择要用于此资源的 Azure 订阅,然后选择或创建新的资源组。 在“实例详细信息”下,输入资源的名称,然后选择要在其中创建它的区域。 在其中创建专用网络的区域必须与选择在其中创建虚拟网络的区域相同。 网络接口名称将自动使用该名称,并添加“-nic”。

在“资源”选项卡中,资源类型应为

Microsoft.CognitiveServices/accounts。 对于“目标子资源”,选择“帐户”。在“虚拟网络”选项卡中,使用以下值:

- 虚拟网络:前面创建的虚拟网络。

- 子网:默认值

如果要使用 Azure 专用 DNS 而不是自定义 DNS,请从 DNS 选项卡中使用以下值:

- 与专用 DNS 区域集成:是

- 配置名称:privatelink-openai-azure-com

- 订阅:包含以前资源的同一 Azure 订阅。

- 资源组:包含以前资源的同一个 Azure 资源组。

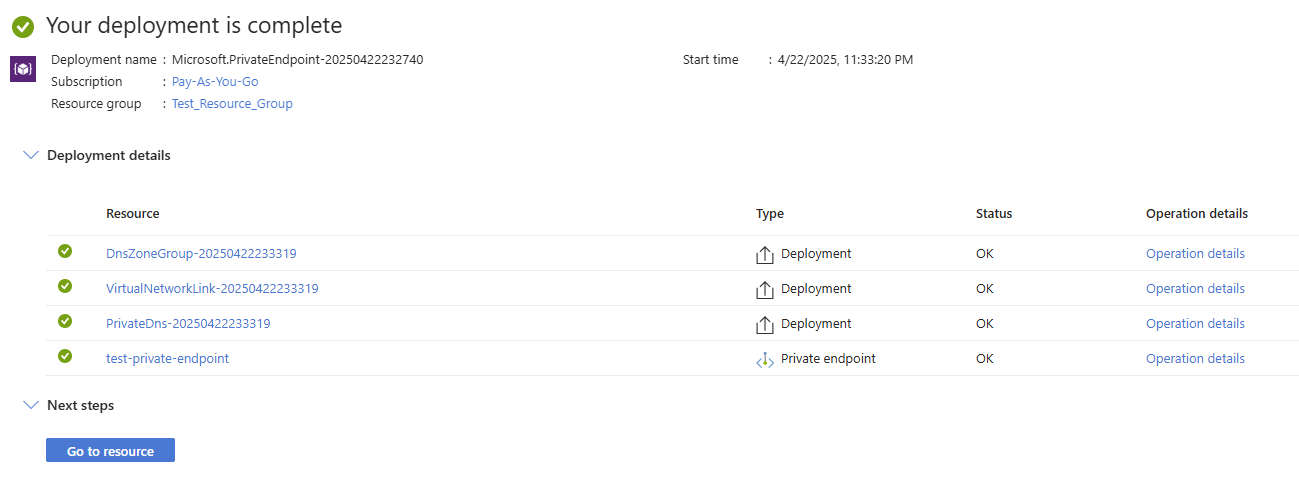

选择“查看 + 创建”。 确认信息无误,然后选择“创建”。

创建专用终结点后,应会看到专用终结点连接名称、状态和说明。 可以选择指向专用终结点的链接,并查看其 DNS 配置的更多详细信息。

为本地网络访问配置网关和客户端

若要从本地或本地客户端计算机访问 Azure AI Foundry 模型中的 Azure OpenAI,有两种方法。 一种方法是配置在同一虚拟网络中部署的虚拟机。 另一种方法是配置 Azure VPN 网关和 Azure VPN 客户端。

有关为虚拟网络设置虚拟网络网关的指南,请参阅 教程 - 创建和管理 VPN 网关。 若要添加点到站点配置,并启用基于 Microsoft Entra ID 的身份验证,请参阅 配置用于 Microsoft Entra ID 身份验证的 VPN 网关。 下载 Azure VPN 客户端配置文件配置包,解压缩 AzureVPN/azurevpnconfig.xml 文件并将其导入 Azure VPN 客户端。

将本地计算机主机文件配置为将资源主机名指向虚拟网络中的专用 IP。 主机文件位于适用于 Windows 的 C:\Windows\System32\drivers\etc,位于 Linux 上的 /etc/hosts。 示例:10.0.0.5 contoso.openai.azure.com

通过另一个中心和分支体系结构配置访问权限

企业采用的常见网络体系结构是中心辐射型网络拓扑。 在此网络拓扑中,中心虚拟网络是中心网络区域,用于控制流向 Internet 的所有入口和出口流量,而分支虚拟网络托管不同类型的工作负荷。 然后,集线器和辐射虚拟网络实现对等互连。 对等互连是一项网络功能,允许在同一区域或不同区域中的两个 Azure 虚拟网络之间无缝连接。 对等互连有助于在虚拟网络之间共享资源、数据和服务,提高应用程序部署灵活性并简化网络体系结构。

若要设置基本中心和辐射式体系结构,请执行以下步骤:

- 在 Azure 订阅(辐射虚拟网络)中创建第二个虚拟网络。 此虚拟网络不需要位于同一区域。

- 在“设置”中,导航到“对等互连”选项卡。选择“+ 添加”。

- 在“远程虚拟网络摘要”下,提供对等链路名称,然后选择要对等的虚拟网络,在这种情况下为中心虚拟网络。 确保

"Allow <hub virtual network name> to access <spoke virtual network name>"已选中。 - 在“本地虚拟网络摘要”下,提供对等互连链接名称并确保

"Allow <hub virtual network name> to access <spoke virtual network name>"已选中。 然后选择“添加”。

配置网络安全组 (NSG)

网络安全组用于控制网络接口(NIC)、VM 和子网的入站和出站流量。 需要配置 NSG 以允许传入和传出 Azure OpenAI 的流量。 有关配置 NSG 的详细信息,请参阅 Azure 网络安全组概述。

测试配置

可以使用 PowerShell 中的 Test-NetConnection cmdlet 测试到 Azure OpenAI 的网络连接。 使用此 cmdlet 可以测试计算机与另一台计算机之间的网络连接。 这是一个有用的工具,可用于网络故障排除和调试。

解析 IP 地址:使用 nslookup 命令解析 Azure OpenAI 终结点的 IP 地址。 例如:

nslookup my-openai-instance.openai.azure.com这将返回与 Azure OpenAI 实例关联的公共和专用 IP 地址。 专用 IP 地址应与专用终结点的 DNS 配置中显示的专用 IP 相同。

测试专用终结点:接下来,测试到端口 443 上的专用 IP 地址的网络连接。 例如:

Test-NetConnection 10.0.0.4 -Port 443

此命令应仅在与 Azure OpenAI 实例位于同一专用网络的机器上执行成功。 如果此命令失败,则表示存在网络问题。 可能的原因如下:

DNS 问题:域名系统(DNS)负责将域名转换为 IP 地址。 如果 DNS 出现问题,可能无法将 Azure OpenAI 实例的域名正确解析为其 IP 地址。

计算机不在专用网络上:如果运行该命令的计算机与 Azure OpenAI 实例不在同一专用网络上,该命令将失败,因为它无法访问专用 IP 地址。 确保计算机已连接到正确的专用网络。

客户防火墙阻止:如果计算机和 Azure OpenAI 实例之间设置了自定义防火墙,则可能会阻止连接。 防火墙是基于预先确定的安全规则控制传入和传出网络流量的安全措施。 需要检查防火墙设置,并确保允许端口 443 上的流量。