你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

注释

另有一篇以中心为重点的备选客户管理的密钥的 CMK 文章:中心项目的客户管理的密钥。

Azure AI Foundry 中的客户管理的密钥(CMK)加密可让你控制数据的加密。 使用 CMK 添加额外的保护层,并帮助满足 Azure Key Vault 集成的合规性要求。

在这篇文章中,你将学会如何:

- 了解微软托管加密与客户管理密钥 (CMK) 的区别。

- 确定基于中心的和基于项目的资源的数据存储模式。

- 为枢纽项目选择数据存储体系结构选项。

- 配置所需的 Key Vault 设置和权限。

- 计划轮换和撤销。

关于 Azure AI Foundry 中的加密

Azure AI Foundry 是 Azure 云中的一项服务。 默认情况下,Azure 服务使用Microsoft管理的加密密钥来加密传输中的数据和静态数据。 数据始终加密;CMK 添加客户所有权和轮换控制。

对于 Azure AI Foundry 资源,数据将使用符合 FIPS 140-2 的 256 位 AES 加密法进行加密和解密。 加密和解密都是透明的,这意味着将替你管理加密和访问。 数据默认受保护,因此你无需修改代码或应用程序即可利用加密。

重要

如果将 Azure AI Foundry 与其他 Azure 工具连接,建议在所有其他 Azure 资源上配置 CMK 加密以优化安全性。

将 CMK 与 Azure Key Vault 配合使用

必须使用 Azure Key Vault 来存储 CMK。 可以创建自己的密钥并将其存储在密钥保管库中,或使用密钥保管库 API 来生成密钥。 Azure 资源和密钥保管库资源必须位于同一区域和同一 Microsoft Entra 租户中。 可以对资源使用不同的订阅。 有关 Key Vault 的详细信息,请参阅什么是 Azure Key Vault?。

- 在密钥保管库上启用 软删除 和 清除保护 。

- 使用 Key Vault 防火墙时,允许受信任的Microsoft服务访问密钥保管库。

- 授予 Azure AI Foundry 项目系统分配的托管标识这些密钥权限: get、 wrapKey、 unwrapKey。

- 使用 RSA 或大小为 2048 的 RSA-HSM 密钥。 不支持其他键类型/大小。 请参阅 “关于 Azure Key Vault 密钥、机密和证书”中的“Key Vault 密钥”部分。

为 Azure AI Foundry 资源启用托管标识

必须启用托管标识作为使用 CMK 的先决条件。

- 转到 Azure 门户中的 Azure AI Foundry 资源。

- 在左侧的“资源管理”下,选择“身份”。

- 将系统分配的托管标识状态切换到“开”。

- 保存更改,并确认希望启用系统分配的托管标识。

启用客户管理的密钥

对于每个 Azure 资源,CMK 加密都是通过 Azure 门户(或通过基础结构即代码)进行类似配置的。

重要

用于加密的密钥保管库必须与 Azure AI Foundry 项目位于同一资源组中。 部署向导或项目配置工作流当前不支持其他资源组中的密钥保管库。

在 Azure 门户中创建新的 Azure AI Foundry 资源。

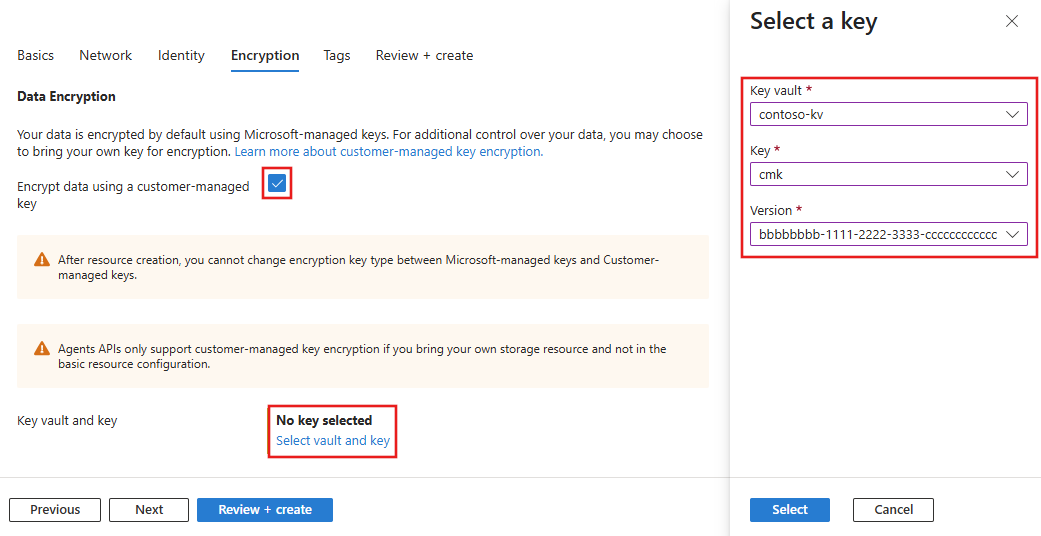

在“加密”选项卡上,选择“使用客户管理的密钥加密数据”“选择保管库和密钥”>。 然后选择要使用的密钥保管库和密钥。

继续按常规创建资源。

加密密钥轮换

根据合规性策略轮换密钥保管库中的 CMK。 轮换密钥后,更新 Azure AI Foundry 资源以使用新的密钥 URI。 旋转密钥不会触发对现有数据的重新加密。

轮换限制

- 仅限同一密钥保管库:轮换到同一 Key Vault 实例中的另一个密钥。

- 范围:新密钥必须具有所需的访问策略。

- 切换后无法从 CMK 还原为 Microsoft 管理的密钥。

轮换加密密钥

- 在密钥保管库中,创建或标识新密钥。

- 更新资源配置以引用同一密钥保管库中的新密钥。

- 该服务开始对新存储的数据使用新密钥;除非重新处理,否则现有数据将保留在上一个密钥下。

撤销客户管理的密钥

更改访问策略、更新权限或删除密钥。

删除访问策略:

az keyvault delete-policy \

--resource-group <resource-group-name> \

--name <key-vault-name> \

--key_id <key-vault-key-id>

删除密钥版本:

az keyvault key delete \

--vault-name <key-vault-name> \

--id <key-ID>

在启用 CMK 加密时撤消对活动 CMK 的访问会阻止下载训练数据、微调新模型和部署微调的模型。 现有部署会持续到被删除为止。

使用 CMK 时添加了 Azure 成本

由于专用托管某些加密的后端服务,使用 CMK 可能会产生额外的子行成本项。

局限性

- 可以将项目从 Microsoft 管理的密钥更新为客户管理密钥 (CMK),但无法回退。

- 项目 CMK 只能更新为同一 Key Vault 实例中的密钥。

- 某些服务需要请求表单:Azure AI Foundry 客户管理密钥请求表单,用于语音和内容安全。

- 在软删除保留期间,CMK 加密的存储相关费用会持续。