Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Active Directory Federation Services (AD FS) tillhandahåller förenklade, skyddade funktioner för identitetsfederation och enkel inloggning (SSO). Användare som är federerade med Microsoft Entra-ID eller Microsoft 365 kan autentisera med lokala autentiseringsuppgifter för att få åtkomst till alla molnresurser. Därför måste distributionen ha en AD FS-infrastruktur med hög tillgänglighet för att säkerställa åtkomst till resurser både lokalt och i molnet.

Om du distribuerar AD FS i Azure kan du uppnå hög tillgänglighet utan för mycket arbete. Det finns flera fördelar med att distribuera AD FS i Azure:

- Kraften i Azure-tillgänglighetsuppsättningar ger dig en infrastruktur med hög tillgänglighet.

- Utrullningar är enkla att skala. Om du behöver mer prestanda kan du enkelt migrera till kraftfullare datorer med hjälp av en förenklad distributionsprocess i Azure.

- Azure Geo-redundans säkerställer att din infrastruktur är mycket tillgänglig över hela världen.

- Azure-portalen gör din infrastruktur enklare att hantera med mycket förenklade hanteringsalternativ.

Designprinciper

Följande diagram visar den rekommenderade grundläggande topologin för distribution av AD FS-infrastruktur i Azure.

Vi rekommenderar att nätverkstopologin följer dessa allmänna principer:

- Distribuera AD FS på separata servrar för att undvika att påverka prestandan för dina domänkontrollanter.

- Du måste distribuera wap-servrar (web application proxy) så att användarna kan nå AD FS när de inte är i företagsnätverket.

- Du bör konfigurera webbprogramproxyservrarna i den demilitariserade zonen (DMZ) och endast tillåta TCP/443-åtkomst mellan DMZ och det interna undernätet.

- För att säkerställa hög tillgänglighet för AD FS- och webbprogramproxyservrar rekommenderar vi att du använder en intern lastbalanserare för AD FS-servrar och Azure Load Balancer för webbprogramproxyservrar.

- För att tillhandahålla redundans till AD FS-distributionen rekommenderar vi att du grupperar två eller flera virtuella datorer i en tillgänglighetsuppsättning för liknande arbetsbelastningar. Den här konfigurationen säkerställer att minst en virtuell dator är tillgänglig under antingen en planerad eller oplanerad underhållshändelse.

- Du bör distribuera webbprogramproxyservrar i ett separat DMZ-nätverk. Du kan dela upp ett virtuellt nätverk i två undernät och sedan distribuera webbprogramproxyservrarna i ett isolerat undernät. Du kan konfigurera nätverkssäkerhetsgruppens inställningar för varje undernät och endast tillåta nödvändig kommunikation mellan de två undernäten.

Distribuera nätverket

När du skapar ett nätverk kan du antingen skapa två undernät i samma virtuella nätverk eller skapa två olika virtuella nätverk. Vi rekommenderar att du använder metoden med ett enda nätverk, eftersom det även krävs att du skapar två separata virtuella nätverksgatewayer i kommunikationssyfte för att skapa två separata virtuella nätverk.

Skapa ett virtuellt nätverk

Så här skapar du ett virtuellt nätverk:

Logga in på Azure-portalen med ditt Azure-konto.

I portalen söker du efter och väljer Virtuella nätverk.

På sidan Virtuella nätverk väljer du + Skapa.

I Skapa virtuellt nätverkgår du till fliken Grundläggande och konfigurerar följande inställningar:

Konfigurera följande inställningar under Projektinformation:

För Prenumeration väljer du namnet på din prenumeration.

För Resursgrupp väljer du antingen namnet på en befintlig resursgrupp eller väljer Skapa ny för att skapa en ny.

Konfigurera följande inställningar för instansinformation:

För Virtuellt nätverksnamnanger du ett namn för det virtuella nätverket.

För Region väljer du den region som du vill skapa ditt virtuella nätverk i.

Välj Nästa.

På fliken Säkerhet aktiverar du alla säkerhetstjänster som du vill använda och väljer sedan Nästa.

På fliken IP-adresser väljer du namnet på det undernät som du vill redigera. I det här exemplet redigerar vi standardundernätet som tjänsten skapar automatiskt.

På sidan Redigera undernät byter du namn på undernätet till INT.

Ange information om IP-adressen och undernätets storlek för undernätet för att definiera ett IP-adressutrymme.

För Nätverkssäkerhetsgruppväljer du Skapa ny.

I det här exemplet anger du namnet NSG_INT och väljer OK och väljer sedan Spara. Nu har du ditt första undernät.

Om du vill skapa ditt andra undernät väljer du + Lägg till ett undernät.

På sidan Lägg till ett undernät anger du DMZ- för det andra undernätets namn och anger sedan information om undernätet i de tomma fälten för att definiera ett IP-adressutrymme.

För Nätverkssäkerhetsgruppväljer du Skapa ny.

Ange namnet NSG_DMZ, välj OK och välj sedan Lägg till.

Välj Granska + skapaoch välj sedan Skapa.

Nu har du ett virtuellt nätverk som innehåller två undernät, var och en med en associerad nätverkssäkerhetsgrupp.

Skydda det virtuella nätverket

En nätverkssäkerhetsgrupp (NSG) innehåller en lista över ACL-regler (Access Control List) som tillåter eller nekar nätverkstrafik till dina VM-instanser i ett virtuellt nätverk. Du kan associera NSG:er med antingen undernät eller enskilda virtuella maskiner i undernätet. När en NSG är associerad med ett undernät tillämpas ACL-reglerna på alla VM-instanser i det undernätet.

NSG:er som är associerade med dina undernät innehåller automatiskt vissa standardregler för inkommande och utgående trafik. Du kan inte ta bort standardsäkerhetsregler, men du kan åsidosätta dem med regler som har högre prioritet. Och du kan lägga till fler regler för inkommande och utgående trafik enligt den säkerhetsnivå du vill ha.

Lägg nu till ett par regler i var och en av våra två säkerhetsgrupper. I det första exemplet ska vi lägga till en inkommande säkerhetsregel i säkerhetsgruppen NSG_INT .

På sidan Undernät för det virtuella nätverket väljer du NSG_INT.

Till vänster väljer du Inkommande säkerhetsregleroch väljer sedan + Lägg till.

I Lägg till inkommande säkerhetsregelkonfigurerar du regeln med följande information:

För Källa anger du 10.0.1.0/24.

För Källportintervalllämnar du den tom om du inte vill tillåta trafik eller väljer en asterisk (*) för att tillåta trafik på valfri port.

För Mål anger du 10.0.0.0/24.

För Tjänst väljer du HTTPS. Tjänsten fyller automatiskt i informationsfälten för Målportintervall och Protocol beroende på vilken tjänst du väljer.

För Åtgärd väljer du Tillåt.

Ange 1010 som Prioritet.

Som Namn anger du AllowHTTPSFromDMZ.

Som Beskrivning anger du Tillåt HTTPS-kommunikation från DMZ.

När du är klar väljer du Lägg till.

Den nya regeln för inkommande säkerhet läggs nu till överst i listan med regler för NSG_INT.

Den nya regeln för inkommande säkerhet läggs nu till överst i listan med regler för NSG_INT.Upprepa dessa steg med de värden som visas i följande tabell. Förutom den nya regeln som du skapade måste du lägga till följande extra regler i prioritetsordningen som anges för att skydda ditt interna och DMZ-undernät.

NSG Typ av regel Source Destination Service Action Priority Name Description NSG_INT Outbound Any Tjänsttagg/Internet Anpassad (80/any) Deny 100 DenyInternetOutbound Ingen åtkomst till Internet. NSG_DMZ Inbound Any Any Anpassad (Asterisk (*)/Vilken som helst) Allow 1010 AllowHTTPSFromInternet Tillåt HTTPS från Internet till DMZ. NSG_DMZ Outbound Any Tjänsttagg/Internet Anpassad (80/any) Deny 100 DenyInternetOutbound Allt utom HTTPS till Internet blockeras. När du har angett värdena för varje ny regel väljer du Lägg till och fortsätter till nästa tills två nya säkerhetsregler har lagts till för varje NSG.

Efter konfigurationen bör NSG-sidorna se ut som följande skärmbild:

Note

Om det virtuella nätverket kräver autentisering av klientanvändarens certifikat, till exempel clientTLS-autentisering med X.509-användarcertifikat, måste du aktivera TCP-port 49443 för inkommande åtkomst.

Skapa anslutning till lokal infrastruktur

Du behöver en anslutning till den lokala miljön för att distribuera en DC i Azure. Du kan ansluta din lokala infrastruktur till din Azure-infrastruktur med något av följande alternativ:

- Point-to-site

- Virtuellt nätverk plats-till-plats

- ExpressRoute

Vi rekommenderar att du använder ExpressRoute om din organisation inte kräver punkt-till-plats- eller plats-till-plats-anslutningar för virtuellt nätverk. Med ExpressRoute kan du skapa privata anslutningar mellan Azure-datacenter och infrastruktur som finns lokalt eller i en samlokaliseringsmiljö. ExpressRoute-anslutningar ansluter inte heller till det offentliga Internet, vilket gör dem mer tillförlitliga, snabbare och säkrare. Mer information om ExpressRoute och de olika anslutningsalternativen med ExpressRoute finns i teknisk översikt över ExpressRoute.

Skapa tillgänglighetsuppsättningar

För varje roll (DC/AD FS och WAP) skapar du tillgänglighetsuppsättningar som innehåller minst två datorer vardera. Den här konfigurationen hjälper till att uppnå högre tillgänglighet för varje roll. När du skapar tillgänglighetsuppsättningarna måste du bestämma vilka av följande domäner du vill använda:

I en feldomän delar virtuella datorer samma strömkälla och fysiska nätverksväxel. Vi rekommenderar minst två feldomäner. Standardvärdet är 2 och du kan lämna det as-is för den här distributionen.

I en uppdateringsdomän startar datorerna om tillsammans under en uppdatering. Vi rekommenderar minst två uppdateringsdomäner. Standardvärdet är 5 och du kan lämna det as-is för den här distributionen.

Så här skapar du tillgänglighetsuppsättningar:

Sök efter och välj Tillgänglighetsuppsättningar i Azure-portalen och välj sedan + Skapa.

I Skapa tillgänglighetsuppsättninggår du till fliken Grundläggande och anger följande information:

Under Projektinformation:

För Prenumeration väljer du namnet på din prenumeration.

För Resursgrupp väljer du antingen en befintlig resursgrupp eller Skapa ny för att skapa en ny.

Under Instansinformation:

Som Namn anger du namnet på din tillgänglighetsuppsättning. I det här exemplet anger du contosodcset.

För Region väljer du den region som du vill använda.

För Feldomäner lämnar du standardvärdet 2.

För Uppdateringsdomäner lämnar du standardvärdet 5.

För Använd hanterade diskarväljer du Nej (klassisk) i det här exemplet.

När du är klar väljer du Granska + skapaoch sedan Skapa.

Upprepa föregående steg för att skapa en andra tillgänglighetsuppsättning med namnet contososac2.

Distribuera virtuella datorer

Nästa steg är att distribuera virtuella datorer som är värdar för de olika rollerna i infrastrukturen. Vi rekommenderar minst två datorer i varje tillgänglighetsuppsättning. I det här exemplet skapar vi fyra virtuella datorer för den grundläggande distributionen.

Så här skapar du virtuella datorer:

Sök efter och välj Virtuella datorer i Azure-portalen.

På sidan Virtuella datorer väljer du + Skapa och sedan Virtuell Azure-dator.

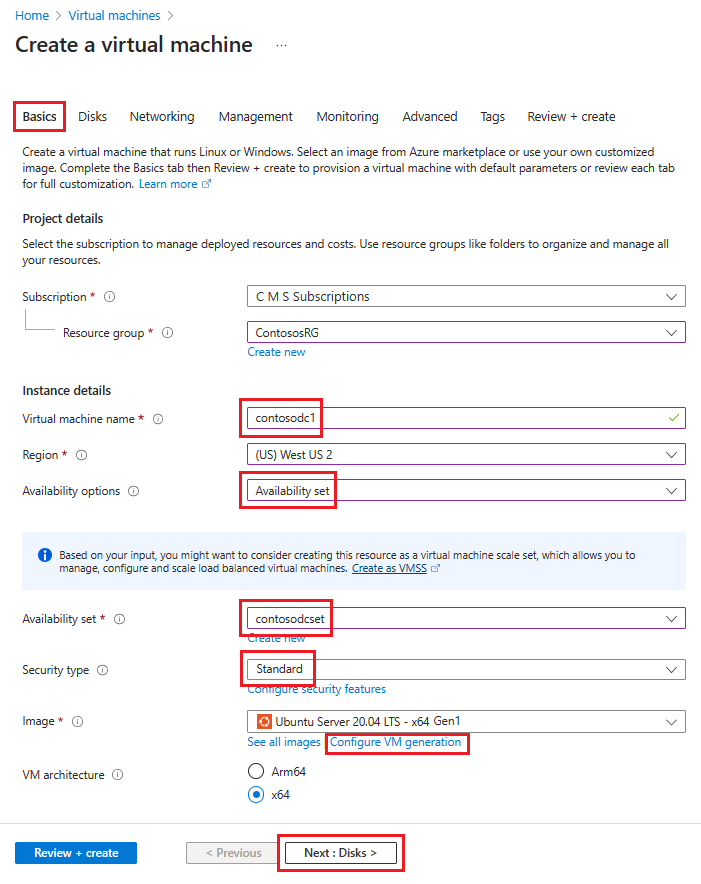

I Skapa en virtuell datorgår du till fliken Grundläggande och anger följande information:

Under Projektinformation:

För Prenumeration väljer du namnet på din prenumeration.

För Resursgrupp väljer du antingen en befintlig resursgrupp eller Skapa ny för att skapa en ny.

Under Instansinformation:

För Namn på virtuell datoranger du ett namn för den virtuella datorn. För den första datorn i det här exemplet anger du contosodc1.

För Region väljer du den region som du vill använda.

För Tillgänglighetsalternativ väljer du Tillgänglighetsuppsättning.

För Tillgänglighetsuppsättning väljer du contosodcset

Som Säkerhetstyp väljer du Standard.

För Prenumeration väljer du namnet på din prenumeration.

För Avbildning väljer du den avbildning som du vill använda och väljer sedan Konfigurera vm-generering och sedan Gen 1.

Under Administratörskonto:

Som Autentiseringstyp väljer du offentlig SSH-nyckel.

För Användarnamn anger du ett användarnamn som ska användas för kontot.

För nyckelparnamnanger du ett nyckelparnamn som ska användas för kontot.

För allt som inte har angetts kan du lämna standardvärdena.

När du är klar väljer du Nästa: Diskar.

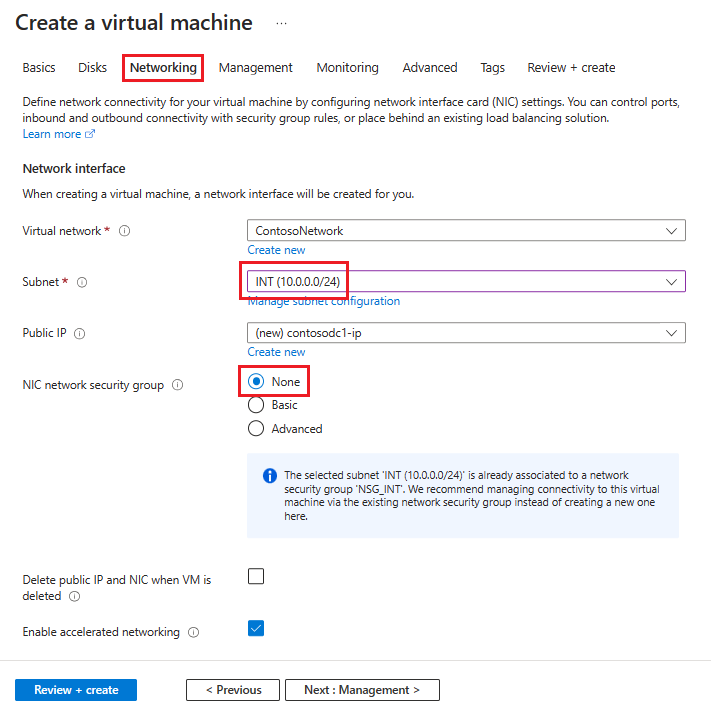

På fliken Nätverk anger du följande information:

För virtuellt nätverk väljer du namnet på det virtuella nätverk som innehåller de undernät som du skapade i föregående avsnitt.

För Undernät väljer du ditt INT-undernät .

För NIC nätverkssäkerhetsgrupp väljer du Ingen.

Om du inte har angett något kan du lämna standardinställningarna.

När du har gjort alla dina val väljer du Granska + skapaoch väljer sedan Skapa.

Upprepa dessa steg med hjälp av informationen i den här tabellen för att skapa de tre återstående virtuella datorerna:

| Namn på virtuell maskin | Subnet | Tillgänglighetsalternativ | Tillgänglighetsuppsättning | Lagringskonto |

|---|---|---|---|---|

| contosodc2 | INT | Tillgänglighetsuppsättning | contosodcset | contososac2 |

| contosowap1 | DMZ | Tillgänglighetsuppsättning | contosowapset | contososac1 |

| contosowap2 | DMZ | Tillgänglighetsuppsättning | contosowapset | contososac2 |

Inställningarna anger inte NSG eftersom du kan använda NSG på undernätsnivå i Azure. Du kan styra datornätverkstrafiken med hjälp av den enskilda NSG som är associerad med antingen undernätet eller nätverkskortsobjektet (NIC). Mer information finns i Vad är en nätverkssäkerhetsgrupp (NSG).

Om du hanterar DNS rekommenderar vi att du använder en statisk IP-adress. Du kan använda Azure DNS och referera till de nya datorerna med deras Azure FQDN i DNS-posterna för din domän. Mer information finns i Ändra en privat IP-adress till statisk.

Sidan Virtuella datorer bör visa alla fyra virtuella datorer när distributionen är klar.

Konfigurera DC- och AD FS-servrarna

För att kunna autentisera inkommande begäran måste AD FS kontakta domänkontrollanten. För att spara den kostsamma resan från Azure till det lokala datacentret för autentisering rekommenderar vi att du distribuerar en replik av DC i Azure. För att uppnå hög tillgänglighet är det bättre att skapa en tillgänglighetsgrupp med minst två domänkontrollanter.

| Domänkontrollant | Role | Lagringskonto |

|---|---|---|

| contosodc1 | Replica | contososac1 |

| contosodc2 | Replica | contososac2 |

Vi rekommenderar att du gör följande:

Höj upp de två servrarna som replik-DC:er med DNS

Konfigurera AD FS-servrarna genom att installera AD FS-rollen med hjälp av serverhanteraren.

Skapa och distribuera den interna lastbalanseraren (ILB)

Så här skapar och distribuerar du en ILB:

Sök efter och välj Lastbalanserare i Azure-portalen och välj + Skapa.

I Skapa lastbalanserareanger eller väljer du den här informationen på fliken Grundläggande:

Under Projektinformation:

För Prenumeration väljer du namnet på din prenumeration.

För Resursgrupp väljer du antingen en befintlig resursgrupp eller Skapa ny för att skapa en ny.

Under Instansinformation:

Som Namn anger du namnet på lastbalanseraren.

För Region väljer du den region som du vill använda.

För Typ väljer du Internt.

Lämna SKU och nivå som standardvärden och välj sedan Nästa: Skärmbild av IP-konfiguration på klientsidan

Välj + Lägg till en IP-konfiguration för klientdelenoch ange eller välj sedan den här informationen på sidan Lägg till ip-konfiguration på klientsidan.

Som Namn anger du ett IP-konfigurationsnamn för klientdelen.

För Virtuellt nätverk väljer du det virtuella nätverk där du vill distribuera din AD FS.

För Undernät väljer du INT, vilket var det interna undernätet som du skapade i föregående avsnitt.

För Tilldelning väljer du Statisk.

För IP-adress anger du din IP-adress.

Lämna tillgänglighetszonen som standard och välj sedan Lägg till.

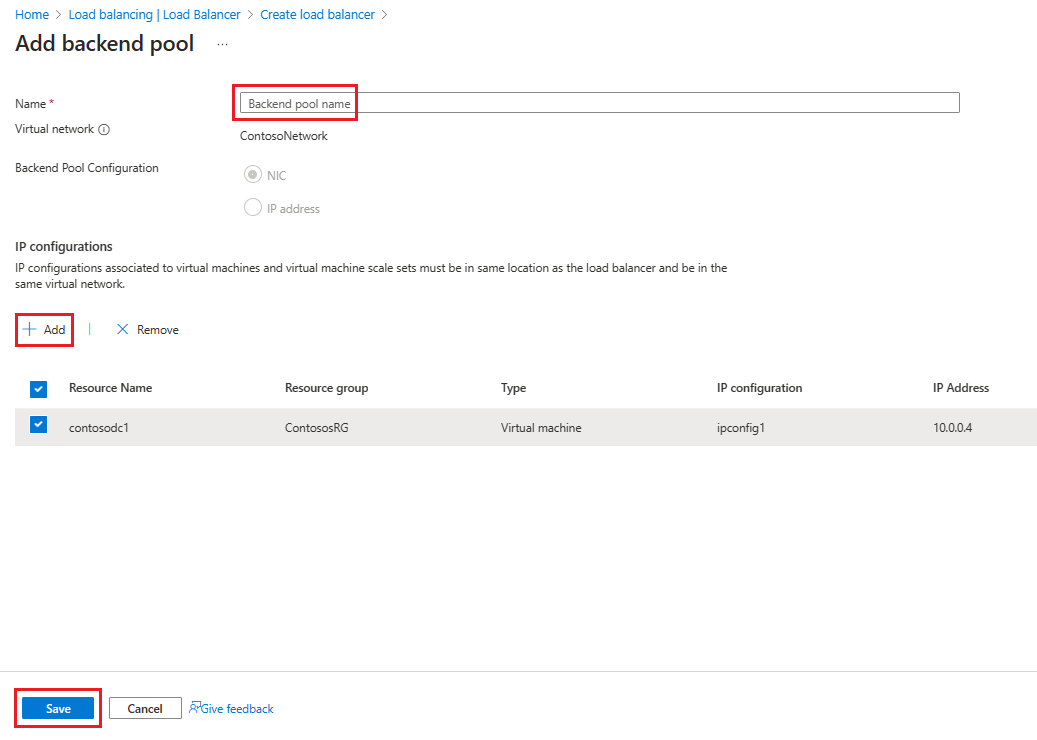

Välj Nästa: Serverdelspooleroch välj sedan + Lägg till en serverdelspool.

På sidan Lägg till serverdelspool anger du ett namn för serverdelspoolen i fältet Namn. I området IP-konfigurationer väljer du + Lägg till.

På sidan Lägg till serverdelspool väljer du en virtuell dator som ska justeras mot serverdelspoolen, väljer Lägg tilloch väljer sedan Spara.

Välj Nästa: Inkommande regler.

På fliken Inkommande regler väljer du Lägg till en belastningsutjämningsregel och anger sedan följande information på sidan Lägg till regel för belastningsutjämning :

Som Namn anger du ett namn för regeln.

För IP-adress för klientdelenväljer du den adress som du skapade tidigare.

För Serverdelspool väljer du den serverdelspool som du skapade tidigare.

För Protokoll väljer du TCP.

För Port anger du 443.

För Serverdelsport väljer du Skapa ny och anger sedan följande värden för att skapa en hälsoavsökning:

Som Namn anger du namnet på hälsoavsökningen.

För Protokoll anger du HTTP.

För Port anger du 80.

För Sökväg anger du /adfs/probe.

För Intervall lämnar du standardvärdet 5.

När du är klar väljer du Spara.

När du är klar väljer du Spara för att spara regeln för inkommande trafik.

Välj Spara för att spara regeln för inkommande trafik.

Välj Granska + skapaoch välj sedan Skapa.

När du har valt Skapa och ILB har distribuerats kan du se det i listan över lastbalanserare, som du ser i följande skärmbild.

Uppdatera DNS-servern med ILB

Använd din interna DNS-server för att skapa en A-post för ILB. Den här inställningen säkerställer att alla data som överförs till fs.contoso.com hamnar i ILB med lämplig väg. A-posten ska vara för federationstjänsten med IP-adressen som pekar på IP-adressen för ILB. Om ILB IP-adressen till exempel är 10.3.0.8 och federationstjänsten är installerad som fs.contoso.com, skapar du en A-post för fs.contoso.com som pekar på 10.3.0.8.

Warning

Om du använder Windows Internal Database (WID) för AD FS-databasen anger du det här värdet så att det tillfälligt pekar på din primära AD FS-server. Om du inte ändrar den här tillfälliga inställningen misslyckas registreringen av webbprogramproxyn. När du har registrerat alla webbprogramproxyservrar ändrar du den här DNS-posten så att den pekar på lastbalanseraren.

Note

Om distributionen också använder IPv6 skapar du en motsvarande AAAA-post.

Konfigurera webbprogramproxyservrarna för att nå AD FS-servrar

För att säkerställa att webbprogramproxyservrar kan nå AD FS-servrarna bakom ILB skapar du en post i filen %systemroot%\system32\drivers\etc\hosts för ILB. Det unika namnet (DN) ska vara federationstjänstens namn, till exempel fs.contoso.com. Och IP-posten ska vara ILB:s IP-adress, som i det här exemplet är 10.3.0.8.

Warning

Om du använder Windows Internal Database (WID) för AD FS-databasen anger du det här värdet så att det tillfälligt pekar på din primära AD FS-server. Om du inte gör det misslyckas registreringen av webbprogramproxyn. När du har registrerat alla webbprogramproxyservrar ändrar du den här DNS-posten så att den pekar på lastbalanseraren.

Installera webbprogramproxyrollen

När du har kontrollerat att webbprogramproxyservrar kan nå AD FS-servrarna bakom ILB kan du sedan installera webbprogramproxyservrarna. Webbprogramproxyservrar behöver inte vara anslutna till domänen. Installera webbprogramproxyrollerna på de två webbprogramproxyservrarna genom att välja rollen Fjärråtkomst . Serverhanteraren hjälper dig att slutföra WAP-installationen.

Mer information om hur du distribuerar WAP finns i Installera och konfigurera webbprogramproxyservern.

Skapa och distribuera den internetuppkopplade (offentliga) lastbalanseraren

Så här skapar och distribuerar du den Internetuppkopplade lastbalanseraren:

I Azure-portalen väljer du Lastbalanserare och sedan Skapa.

I Skapa lastbalanseraregår du till fliken Grundläggande och konfigurerar följande inställningar:

Under Projektinformation:

För Prenumeration väljer du namnet på din prenumeration.

För Resursgrupp väljer du antingen en befintlig resursgrupp eller Skapa ny för att skapa en ny.

Under Instansinformation:

Som Namn anger du namnet på lastbalanseraren.

För Region väljer du den region som du vill använda.

För Typ väljer du Offentlig.

Lämna SKU och nivå som standard och välj sedan Nästa: Ip-konfiguration för klientdelen

Välj + Lägg till en IP-konfiguration för klientdelenoch ange eller välj sedan den här informationen på sidan Lägg till ip-konfiguration på klientsidan.

Som Namn anger du ett IP-konfigurationsnamn för klientdelen.

För IP-typ väljer du IP-adress.

För offentlig IP-adressväljer du antingen den offentliga IP-adress som du vill använda i listrutan eller väljer Skapa för att skapa en ny och väljer sedan Lägg till.

Välj Nästa: Serverdelspooleroch välj sedan + Lägg till en serverdelspool.

På sidan Lägg till serverdelspool anger du ett namn för serverdelspoolen i fältet Namn. I området IP-konfigurationer väljer du + Lägg till.

På sidan Lägg till serverdelspool väljer du en virtuell dator som ska justeras mot serverdelspoolen, väljer Lägg tilloch väljer sedan Spara.

Välj Nästa: Regler för inkommande trafikoch välj sedan Lägg till en belastningsutjämningsregel. På sidan Lägg till belastningsutjämningsregel konfigurerar du följande inställningar:

Som Namn anger du ett namn för regeln.

För IP-adress för klientdelenväljer du den adress som du skapade tidigare.

För Serverdelspool väljer du den serverdelspool som du skapade tidigare.

För Protokoll väljer du TCP.

För Port anger du 443.

För Serverdelsport anger du 443.

För Hälsoavsökning anger du följande värden:

Som Namn anger du namnet på hälsoavsökningen.

För Protokoll anger du HTTP.

För Port anger du 80.

För Sökväg anger du /adfs/probe.

För Intervall lämnar du standardvärdet 5.

När du är klar väljer du Spara.

När du är klar väljer du Spara för att spara regeln för inkommande trafik.

Välj Granska + skapaoch välj sedan Skapa.

När du har valt Skapa och den offentliga ILB-distributionen ska den innehålla en lista över lastbalanserare.

Tilldela en DNS-etikett till den offentliga IP-adressen

Så här konfigurerar du DNS-etiketten för den offentliga IP-adressen:

I Azure-portalen söker du efter offentliga IP-adresseroch väljer sedan den IP-adress som du vill redigera.

Under Inställningar väljer du Konfiguration.

Under Ange en DNS-etikett (valfritt)lägger du till en post i textfältet (till exempel fs.contoso.com) som matchar DNS-etiketten för den externa lastbalanseraren (till exempel contosofs.westus.cloudapp.azure.com).

Välj Spara för att slutföra tilldelningen av en DNS-etikett.

Testa AD FS-inloggningen

Det enklaste sättet att testa AD FS är att använda sidan IdpInitiatedSignOn.aspx. För att göra det måste du aktivera IdpInitiatedSignOn på AD FS-egenskaperna.

Kontrollera om egenskapen IdpInitiatedSignOn är aktiverad:

I PowerShell kör du följande cmdlet på AD FS-servern för att ange den till aktiverad.

Set-AdfsProperties -EnableIdPInitiatedSignOnPage $trueFrån valfri extern dator får du åtkomst till

https:\//adfs-server.contoso.com/adfs/ls/IdpInitiatedSignon.aspx.Du bör se följande AD FS-sida:

Försök att logga in. Om du loggar in bör du se ett meddelande som visas på följande skärmbild.

Mall för distribution av AD FS i Azure

Mallen distribuerar en konfiguration med sex datorer, med två datorer vardera för domänkontrollanter, AD FS och WAP.

AD FS i Azure Implementeringsmall

Du kan använda ett befintligt virtuellt nätverk eller skapa ett nytt virtuellt nätverk när du distribuerar den här mallen. I följande tabell visas de parametrar som du kan använda för att anpassa distributionen.

| Parameter | Description |

|---|---|

| Location | Den region som du vill distribuera resurserna till. |

| StorageAccountType | Typen av lagringskonto som du vill skapa. |

| VirtualNetworkUsage | Anger om du vill skapa ett nytt virtuellt nätverk eller använda ett befintligt nätverk. |

| VirtualNetworkName | Namnet på det virtuella nätverket. Obligatorisk för både befintlig eller ny användning av virtuella nätverk. |

| VirtualNetworkResourceGroupName | Anger namnet på resursgruppen där det befintliga virtuella nätverket finns. När du använder ett befintligt virtuellt nätverk är det här alternativet en obligatorisk parameter så att distributionen kan hitta ID:t för det befintliga virtuella nätverket. |

| VirtualNetworkAddressRange | Adressintervallet för det nya virtuella nätverket. Obligatoriskt om du skapar ett nytt virtuellt nätverk. |

| InternalSubnetName | Namnet på det interna undernätet. Obligatoriskt för användningsalternativ för både nya och befintliga virtuella nätverk. |

| InternalSubnetAddressRange | Adressintervallet för det interna undernätet, som innehåller domänkontrollanterna och AD FS-servrarna. Obligatoriskt om du skapar ett nytt virtuellt nätverk. |

| DMZSubnetAddressRange | Adressintervallet för DMZ-undernätet, som innehåller Windows-programproxyservrarna. Obligatoriskt om du skapar ett nytt virtuellt nätverk. |

| DMZSubnetName | Namnet på det interna undernätet, vilket är obligatoriskt för både nya och befintliga användningsalternativ för virtuella nätverk. |

| ADDC01NICIPAddress | Den interna IP-adressen för den första domänkontrollanten. Den här IP-adressen är statiskt tilldelad till domänkontrollanten och måste vara en giltig IP-adress i det interna undernätet. |

| ADDC02NICIPAddress | Den interna IP-adressen för den andra domänkontrollanten. Den här IP-adressen är statiskt tilldelad till domänkontrollanten och måste vara en giltig IP-adress i det interna undernätet. |

| ADFS01NICIPAddress | Den interna IP-adressen för den första AD FS-servern. Den här IP-adressen är statiskt tilldelad till AD FS-servern och måste vara en giltig IP-adress i det interna undernätet. |

| ADFS02NICIPAddress | Den interna IP-adressen för den andra AD FS-servern. Den här IP-adressen är statiskt tilldelad till AD FS-servern och måste vara en giltig IP-adress i det interna undernätet. |

| WAP01NICIPAddress | Den interna IP-adressen för den första WAP-servern. Den här IP-adressen är statiskt tilldelad till WAP-servern och måste vara en giltig IP-adress i DMZ-undernätet. |

| WAP02NICIPAddress | Den interna IP-adressen för den andra WAP-servern. Den här IP-adressen är statiskt tilldelad till WAP-servern och måste vara en giltig IP-adress i DMZ-undernätet. |

| ADFSLoadBalancerPrivateIPAddress | Den interna IP-adressen för AD FS-lastbalanseraren. Den här IP-adressen är statiskt tilldelad till lastbalanseraren och måste vara en giltig IP-adress i det interna undernätet. |

| ADDCVMNamePrefix | VM-namnprefix för domänkontrollanter. |

| ADFSVMNamePrefix | VM-namnprefix för AD FS-servrar. |

| WAPVMNamePrefix | VM-namnprefix för WAP-servrar. |

| ADDCVMSize | Storleken på den virtuella datorn för domänkontrollanterna. |

| ADFSVMSize | VM-storleken på AD FS-servrarna. |

| WAPVMSize | VM-storleken på WAP-servrarna. |

| AdminUserName | Namnet på den lokala administratören för de virtuella datorerna. |

| AdminPassword | Lösenordet för det lokala administratörskontot för de virtuella datorerna. |

Relaterade länkar

- Tillgänglighetsuppsättningar

- Azure Load Balancer

- intern lastbalanserare

- Internetuppkopplad lastbalanserare

- Lagringskonton

- Virtuella Azure-nätverk

- AD FS och webbprogramproxylänkar