Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Det är viktigt att planera distributionen av villkorsstyrd åtkomst för att uppnå organisationens åtkomststrategi för appar och resurser. Principer för villkorsstyrd åtkomst ger betydande flexibilitet i konfigurationen. Den här flexibiliteten innebär dock att du måste planera noggrant för att undvika oönskade resultat.

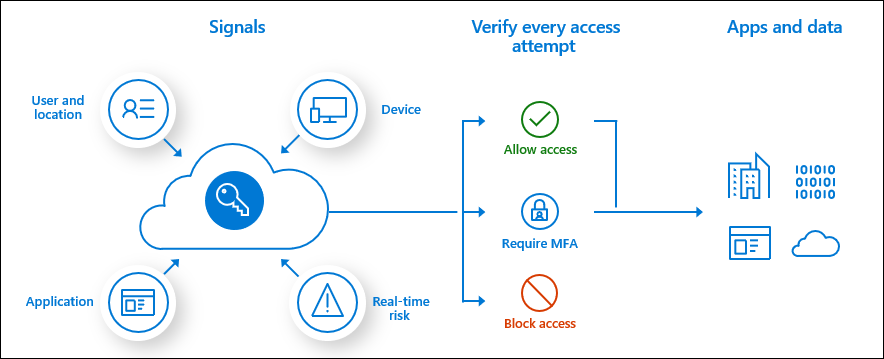

Villkorsstyrd åtkomst i Microsoft Entra kombinerar signaler som användare, enhet och plats för att automatisera beslut och framtvinga organisationens åtkomstprinciper för resurser. Dessa principer för villkorsstyrd åtkomst hjälper dig att balansera säkerhet och produktivitet genom att framtvinga säkerhetskontroller när det behövs och hålla dig borta från användaren när de inte är det.

Villkorsstyrd åtkomst utgör grunden för Microsofts zero trust-säkerhetsprincipmotor.

Microsoft tillhandahåller säkerhetsstandarder som säkerställer en grundläggande säkerhetsnivå för klienter utan Microsoft Entra ID P1 eller P2. Med villkorsstyrd åtkomst kan du skapa principer som ger samma skydd som säkerhetsstandarder, men med mer kornighet. Standardvärden för villkorlig åtkomst och säkerhet är inte avsedda att kombineras eftersom du inte kan aktivera standardinställningar för säkerhet genom att skapa principer för villkorsstyrd åtkomst.

Förutsättningar

- En fungerande Microsoft Entra-klientorganisation med Microsoft Entra ID P1, P2 eller en utvärderingslicens aktiverad. Skapa en kostnadsfritt om det behövs.

- Microsoft Entra ID P2 krävs för att inkludera Microsoft Entra ID Protection-risker i principer för villkorsstyrd åtkomst.

- Administratörer som interagerar med villkorlig åtkomst behöver någon av följande rolltilldelningar, beroende på vilka uppgifter de utför. Om du vill följa principen noll förtroende för minsta behörighet bör du överväga att använda Privileged Identity Management (PIM) för att aktivera privilegierade rolltilldelningar precis i tid.

- Läs principer och konfigurationer för villkorsstyrd åtkomst.

- Skapa, ändra eller återställa principer för mjuk borttagning av villkorsstyrd åtkomst.

- En testanvändare (inte administratör) för att kontrollera att principerna fungerar som förväntat innan de distribueras till riktiga användare. Om du behöver skapa en användare kan du läsa Snabbstart: Lägga till nya användare i Microsoft Entra-ID.

- En grupp som innehåller testanvändaren. Om du behöver skapa en grupp kan du läsa Skapa en grupp och lägga till medlemmar i Microsoft Entra-ID.

Kommunicera ändring

Kommunikation är avgörande för att alla nya funktioner ska lyckas. Låt användarna veta hur deras upplevelse ändras, när den ändras och hur de får support om de har problem.

Komponenter för princip för villkorsstyrd åtkomst

Principer för villkorsstyrd åtkomst avgör vem som kan komma åt dina resurser, vilka resurser de kan komma åt och under vilka villkor. Principer kan bevilja åtkomst, begränsa åtkomst med sessionskontroller eller blockera åtkomst. Du skapar en princip för villkorsstyrd åtkomst genom att definiera if-then-instruktioner som:

| Om en tilldelning uppfylls | Tillämpa åtkomstkontrollerna |

|---|---|

| Om du är en användare i Finance som har åtkomst till löneprogrammet | Kräv multifaktorautentisering och en kompatibel enhet |

| Om du inte är medlem i Finance och har åtkomst till löneprogrammet | Blockera åtkomst |

| Om användarrisken är hög | Kräv multifaktorautentisering och en säker lösenordsändring |

Användarundantag

Principer för villkorlig åtkomst är kraftfulla verktyg. Vi rekommenderar att du undantar följande konton från dina principer:

-

Nödåtkomst eller break-glass-konton för att förhindra utelåsning på grund av felkonfiguration av principer. I det osannolika scenariot där alla administratörer är utelåst kan ditt administratörskonto för akut åtkomst användas för att logga in och återställa åtkomst.

- Mer information finns i artikeln Hantera konton för nödåtkomst i Microsoft Entra-ID.

-

Tjänstkonton och tjänstens huvudnamn, till exempel Microsoft Entra Connect Sync-kontot. Tjänstkonton är icke-interaktiva konton som inte är knutna till någon specifik användare. De används vanligtvis av serverdelstjänster för att tillåta programmatisk åtkomst till program, men de används också för att logga in på system för administrativa ändamål. Anrop som görs av tjänstens huvudnamn blockeras inte av principer för villkorsstyrd åtkomst som är begränsade till användare. Använd villkorlig åtkomst för arbetsbelastningsidentiteter för att definiera principer som är avsedda för tjänstens huvudnamn.

- Om din organisation använder dessa konton i skript eller kod ersätter du dem med hanterade identiteter.

Ställ rätt frågor

Här är vanliga frågor om tilldelningar och åtkomstkontroller. Registrera svaren för varje princip innan du skapar den.

Användar- eller arbetsbelastningsidentiteter

- Vilka användare, grupper, katalogroller eller arbetsbelastningsidentiteter ingår i eller undantas från principen?

- Vilka konton eller grupper för nödåtkomst ska du undanta från principen?

Molnappar eller åtgärder

Gäller den här principen för ett program, en användaråtgärd eller en autentiseringskontext? I såfall:

- Vilka program eller tjänster gäller principen för?

- Vilka användaråtgärder omfattas av den här principen?

- Vilka autentiseringskontexter gäller den här principen för?

Filtrera för program

Genom att använda filter för program för att inkludera eller exkludera program i stället för att individuellt ange dem hjälper det organisationer:

- Skala och rikta valfritt antal program enkelt

- Hantera program med liknande principkrav

- Minska antalet enskilda principer

- Minska fel vid redigering av principer: Du behöver inte lägga till eller ta bort program manuellt från principen. Hantera bara attributen.

- Övervinna begränsningar för principstorlek

Villkor

- Vilka enhetsplattformar ingår i eller undantas från principen?

- Vilka är organisationens kända nätverksplatser?

- Vilka platser ingår i eller exkluderas från principen?

- Vilka klientappstyper ingår i eller exkluderas från principen?

- Behöver du rikta in dig på specifika enhetsattribut?

- Vill du inkludera inloggnings- eller användarrisker om du använder Microsoft Entra ID Protection?

Blockera eller bevilja kontroller

Vill du bevilja åtkomst till resurser genom att kräva ett eller flera av följande?

- Multifaktorautentisering

- Enheten markeras som kompatibel

- Använda en Hybrid-ansluten Microsoft Entra-enhet

- Använda en godkänd klientapp

- Appskydd princip som tillämpas

- Lösenordsändring

- Användningsvillkor accepteras

Blockera åtkomst är en kraftfull kontroll. Använd den bara när du förstår effekten. Policyer med blocksatser kan ha oavsiktliga sidoeffekter. Testa och verifiera innan du aktiverar kontrollen i stor skala. Använd princippåverkan eller rapportläge för att förstå potentiella effekter när du gör ändringar.

Sessionskontroller

Vill du framtvinga någon av följande åtkomstkontroller i molnappar?

- Använda apptvingande begränsningar

- Använda appkontroll för villkorsstyrd åtkomst

- Framtvinga inloggningsfrekvens

- Använda beständiga webbläsarsessioner

- Anpassa utvärdering av kontinuerlig åtkomst

Kombinera principer

När du skapar och tilldelar principer bör du överväga hur åtkomsttoken fungerar. Åtkomsttoken beviljar eller nekar åtkomst baserat på om användaren som gör en begäran har auktoriserats och autentiserats. Om beställaren bevisar att de är de som de påstår sig vara kan de använda de skyddade resurserna eller funktionerna.

Åtkomsttoken utfärdas som standard om ett villkor för villkorlig åtkomst inte utlöser en åtkomstkontroll.

Den här principen hindrar inte appen från att blockera åtkomst på egen hand.

Tänk dig till exempel ett förenklat principexempel där:

Användare: EKONOMIGRUPP

Åtkomst: LÖNEAPP

Åtkomstkontroll: Multifaktorautentisering

- Användare A finns i EKONOMIGRUPPEN, de måste utföra multifaktorautentisering för att få åtkomst till LÖNEAPPen.

- Användare B finns inte i EKONOMIGRUPPEN, utfärdas en åtkomsttoken och får åtkomst till LÖNEAPPen utan att utföra multifaktorautentisering.

För att säkerställa att användare utanför ekonomigruppen inte kan komma åt löneappen skapar du en separat princip för att blockera alla andra användare, som den här förenklade principen:

Användare: Inkludera alla användare/exkludera FINANCE GROUP

Åtkomst: LÖNEAPP

Åtkomstkontroll: Blockera åtkomst

Nu när användare B försöker komma åt LÖNEAPPen blockeras de.

Rekommendationer

Här följer några rekommendationer baserat på vår erfarenhet av villkorsstyrd åtkomst och stöd för andra kunder.

Tillämpa principer för villkorsstyrd åtkomst för varje app

Se till att varje app har minst en princip för villkorsstyrd åtkomst tillämpad. Ur ett säkerhetsperspektiv är det bättre att skapa en princip som innehåller Alla resurser (tidigare "Alla molnappar"). Den här metoden säkerställer att du inte behöver uppdatera principer för villkorsstyrd åtkomst varje gång du registrerar ett nytt program.

Dricks

Var försiktig när du använder block och alla resurser i en enda policy. Den här kombinationen kan låsa ute administratörer och undantag kan inte konfigureras för viktiga slutpunkter som Microsoft Graph.

Minimera antalet principer för villkorsstyrd åtkomst

Att skapa en princip för varje app är inte effektivt och gör det svårt att hantera principer. Villkorlig åtkomst har en gräns på 195 principer per klientorganisation. Den här gränsen på 195 principer innehåller principer för villkorsstyrd åtkomst i alla tillstånd, inklusive läget endast för rapporter, på eller av.

Analysera dina appar och gruppera dem efter samma resurskrav för samma användare. Om till exempel alla Microsoft 365-appar eller alla HR-appar har samma krav för samma användare skapar du en enda princip och inkluderar alla appar som den gäller för.

Principer för villkorsstyrd åtkomst finns i en JSON-fil och filen har en storleksgräns som en enskild princip vanligtvis inte överskrider. Om du använder en lång lista med GUID:er i din princip kan du nå den här gränsen. Om du stöter på dessa gränser kan du prova följande alternativ:

- Använd grupper eller roller för att inkludera eller exkludera användare i stället för att visa varje användare individuellt.

- Använd filter för program för att inkludera eller exkludera program i stället för att individuellt ange dem.

Läget Konfigurera endast rapport

Aktivera policys i endast rapportläge. När du har sparat en princip i rapportläge ser du effekten på inloggningar i realtid i inloggningsloggarna. I inloggningsloggarna väljer du en händelse och går till fliken Endast rapport för att se resultatet av varje rapportprincip.

Visa de aggregerade effekterna av dina principer för villkorsstyrd åtkomst i arbetsboken Insikter och rapportering. För att komma åt arbetsboken behöver du en Azure Monitor-prenumeration och du måste strömma inloggningsloggarna till en log analytics-arbetsyta.

Planera för avbrott

Minska risken för utelåsning vid oförutsedda störningar genom att planera återhämtningsstrategier för din organisation.

Aktivera skyddade åtgärder

Aktivera skyddade åtgärder för att lägga till ytterligare ett säkerhetslager för försök att skapa, ändra eller ta bort principer för villkorsstyrd åtkomst. Organisationer kan kräva en ny multifaktorautentisering eller annan beviljandekontroll innan de ändrar principen.

Konfigurera inställningar för gästanvändare

För externa organisationer som du känner till och har en relation med kanske du vill lita på multifaktorautentisering, enhetsefterlevnad eller hybridenhetsintyg som visas av gäster för dina policyer för villkorsstyrd åtkomst. Mer information finns i Hantera åtkomstinställningar mellan klientorganisationer för B2B-samarbete. Det finns vissa varningar som rör hur B2B-användare arbetar med Microsoft Entra ID Protection. Mer information finns i Microsoft Entra ID Protection för B2B-användare.

Ange namngivningsstandarder för dina principer

En namngivningsstandard hjälper dig att hitta principer och förstå deras syfte utan att öppna dem. Namnge principen som ska visas:

- Ett sekvensnummer

- Molnapparna som den gäller för

- Svaret

- Vem det gäller för

- När det gäller

Exempel: En princip för att kräva MFA för marknadsföringsanvändare som kommer åt Dynamics CRP-appen från externa nätverk kan vara:

Ett beskrivande namn hjälper dig att hålla en översikt över implementeringen av villkorsstyrd åtkomst. Sekvensnumret är användbart om du behöver referera till en princip i en konversation. När du till exempel pratar med en administratör på telefonen kan du be dem att öppna principen CA01 för att lösa ett problem.

Namngivningsstandarder för nödåtkomstkontroller

Utöver dina aktiva principer implementerar du inaktiverade principer som fungerar som sekundära elastiska åtkomstkontroller i avbrott eller nödsituationsscenarier. Din namngivningsstandard för beredskapsprinciper bör innehålla:

- AKTIVERA I NÖDFALL i början för att få namnet att sticka ut bland de andra principerna.

- Namnet på den störning som den ska gälla för.

- Ett ordningsföljdsnummer som hjälper administratören att veta i vilken ordning principer ska aktiveras.

Exempel: Följande namn visar att den här principen är den första av fyra principer som ska aktiveras om det uppstår ett MFA-avbrott:

- EM01 – AKTIVERA I NÖDFALL: MFA-avbrott [1/4] – Exchange SharePoint: Kräv Microsoft Entra-hybridanslutning för VIP-användare.

Blockera länder/regioner som du aldrig förväntar dig inloggning från

Med Microsoft Entra-ID kan du skapa namngivna platser. Skapa en lista över tillåtna länder/regioner och skapa sedan en nätverksblockeringsprincip med dessa "tillåtna länder/regioner" som ett undantag. Det här alternativet skapar mindre omkostnader för kunder baserade på mindre geografiska platser. Se till att undanta dina konton för nödåtkomst från den här principen.

Distribuera principer för villkorsstyrd åtkomst

När du är klar distribuerar du dina principer för villkorsstyrd åtkomst i faser. Börja med några grundläggande principer för villkorsstyrd åtkomst, till exempel de som följer. Många principer är tillgängliga som principmallar för villkorsstyrd åtkomst. Som standard är varje princip som skapas från en mall i rapportläge. Testa och övervaka användningen för att säkerställa det avsedda resultatet innan du aktiverar varje princip.

Distribuera principer i följande tre faser för att balansera säkerhetsförbättringar med minimala användarstörningar. Organisationer kan justera tidslinjer baserat på deras storlek, komplexitet och ändringshanteringsfunktioner.

Viktigt!

Innan du distribuerar någon policy:

- Kontrollera att konton för nödåtkomst är undantagna från alla principer

- Testa principer med en pilotgrupp före distribution i hela organisationen

- Se till att användarna har registrerat nödvändiga autentiseringsmetoder

- Kommunicera ändringar till berörda användare och tillhandahålla stöddokumentation

Fas 1: Stiftelsen (vecka 1-2)

Upprätta baslinjesäkerhetskontroller och förbered för MFA-tillämpning. Förutsättningar: Se till att användarna kan registrera sig för MFA innan de aktiverar tvingande principer.

| Princip för villkorsstyrd åtkomst | Scenario | Licenskrav |

|---|---|---|

| Blockera äldre autentisering | Alla användare | Microsoft Entra ID P1 |

| Skydda sidan MFA-registrering (Min säkerhetsinformation) | Alla användare | Microsoft Entra ID P1 |

| Privilegierade inbyggda Microsoft Entra-roller tillämpar nätfiskeresistenta metoder | Privilegierade användare | Microsoft Entra ID P1 |

Fas 2: Kärnautentisering (vecka 2–3)

Framtvinga MFA för alla användare och gäster och skydda mobila enheter med appskyddsprinciper. Nyckelpåverkan: Användarna måste använda MFA för alla inloggningar och använda godkända appar med appskydd på mobila enheter. Se till att kommunikationsplanen genomförs och att supportresurser är tillgängliga.

| Princip för villkorsstyrd åtkomst | Scenario | Licenskrav |

|---|---|---|

| All användarinloggningsaktivitet använder starka autentiseringsmetoder | Alla användare | Microsoft Entra ID P1 |

| Gäståtkomst skyddas av starka autentiseringsmetoder | Gäståtkomst | Microsoft Entra ID P1 |

| Kräv godkända klientappar eller appskyddsprincip | Mobila användare | Microsoft Entra ID P1 |

| Kräv multifaktorautentisering för enhetsanslutning och enhetsregistrering med hjälp av användaråtgärd | Alla användare | Microsoft Entra ID P1 |

Fas 3: Avancerat skydd (vecka 3–4)

Lägg till riskbaserade principer och avancerade kontroller för attackskydd. Licenskrav: Riskbaserade principer kräver Microsoft Entra ID P2-licenser.

| Princip för villkorsstyrd åtkomst | Scenario | Licenskrav |

|---|---|---|

| Begränsa inloggningar med hög risk | Alla användare | Microsoft Entra ID P2 |

| Begränsa åtkomsten till högriskanvändare | Alla användare | Microsoft Entra ID P2 |

| Användarinloggningsaktivitet använder tokenskydd | Alla användare | Microsoft Entra ID P1 |

| Begränsa enhetskodflöde | Alla användare | Microsoft Entra ID P1 |

| Autentiseringsöverföring blockeras | Alla användare | Microsoft Entra ID P1 |

| Principer för villkorlig åtkomst för Privileged Access Workstations (PAW-arbetsstationer) har konfigurerats | Privilegierade användare | Microsoft Entra ID P1 |

Dricks

Aktivera varje princip i rapportläge i minst en vecka före tillämpning. Granska inloggningsloggar och kommunicera ändringar till användare innan du går vidare till nästa fas.

Anmärkning

Paw-arbetsstationer (Privileged Access Workstations) kräver betydande infrastrukturplanering. Organisationer bör implementera den här principen först efter att ha upprättat en PAW-distributionsstrategi och etablerat säkra enheter för privilegierade användare.

Utvärdera effekten av principen

Använd tillgängliga verktyg för att kontrollera effekten av dina principer före och efter att du har ändrat dem. En simulerad körning ger dig en bra uppfattning om hur en princip för villkorsstyrd åtkomst påverkar inloggningen, men den ersätter inte en faktisk testkörning i en korrekt konfigurerad utvecklingsmiljö.

Administratörer kan bekräfta principinställningar med hjälp av princippåverkan eller rapportläge.

Testa dina principer

Se till att du testar undantagskriterierna för en princip. Du kan till exempel exkludera en användare eller grupp från en princip som kräver MFA. Testa om de exkluderade användarna uppmanas att använda MFA eftersom kombinationen av andra principer kan kräva MFA för dessa användare.

Kör varje test i testplanen med testanvändare. Testplanen hjälper dig att jämföra förväntade och faktiska resultat.

Distribuera i produktion

När du har bekräftat inställningarna med hjälp av princippåverkan eller rapportläge flyttar du växlingsknappen Aktivera princip från Endast rapport till På.

Återställa principer

Om du behöver återställa nyligen implementerade principer använder du ett eller flera av följande alternativ:

Inaktivera principen. Om du inaktiverar en princip ser du till att den inte tillämpas när en användare försöker logga in. Du kan alltid komma tillbaka och aktivera principen när du vill använda den.

Undanta en användare eller grupp från en princip. Om en användare inte kan komma åt appen utesluter du användaren från principen.

Varning

Använd undantag sparsamt, endast i situationer där användaren är betrodd. Lägg tillbaka användare till policyn eller gruppen så snart som möjligt.

Om en princip är inaktiverad och inte längre behövs tar du bort den.

Återställa borttagna principer

Om en villkorlig åtkomst eller plats tas bort kan den återställas inom mjukborttagningsperioden på 30 dagar. Mer information om hur du återställer principer för villkorlig åtkomst och namngivna platser finns i artikeln Återställ från borttagningar.

Felsöka principer för villkorsstyrd åtkomst

Om en användare har problem med en princip för villkorsstyrd åtkomst samlar du in den här informationen för felsökning.

- Användarens huvudnamn

- Användarens visningsnamn

- Operativsystemnamn

- Tidsstämpel (en ungefärlig tid är bra)

- Målprogram

- Klientprogramtyp (webbläsare eller klient)

- Korrelations-ID (detta ID är unikt för inloggningen)

Om användaren får ett meddelande med länken Mer information kan de samla in det mesta av den här informationen åt dig.

När du har samlat in informationen kan du läsa följande resurser:

- Inloggningsproblem med villkorsstyrd åtkomst – Lär dig mer om oväntade inloggningsresultat som rör villkorsstyrd åtkomst med hjälp av felmeddelanden och Inloggningsloggen för Microsoft Entra.

- Använda verktyget What-If – Lär dig varför en princip tillämpas eller inte tillämpas på en användare i en viss situation eller om en princip tillämpas i ett känt tillstånd.