Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Tillämpa platsprinciper strikt är ett nytt verkställighetsläge för utvärdering av kontinuerlig åtkomst (CAE) som används i principer för villkorsstyrd åtkomst. Det här nya läget ger skydd för resurser och stoppar omedelbart åtkomsten om den IP-adress som identifierats av resursprovidern inte tillåts av principen för villkorsstyrd åtkomst. Det här alternativet är den högsta säkerhetsmodaliteten för CAE-platstillämpning och kräver att administratörerna förstår routningen av autentiserings- och åtkomstbegäranden i nätverksmiljön. Se Introduktion till utvärdering av kontinuerlig åtkomst för en genomgång av hur CAE-kompatibla klienter och resursproviders, t.ex. Outlook-e-postklienten och Exchange Online, utvärderar platsändringar.

| Läge för platskontroll | Rekommenderad nätverkstopologi | Om IP-adressen som identifieras av resursen inte finns i listan över tillåtna | Förmåner | Konfiguration |

|---|---|---|---|---|

| Standard (förvalt) | Lämplig för alla topologier | En kortlivad token utfärdas endast om Microsoft Entra-ID identifierar en tillåten IP-adress. Annars blockeras åtkomsten | Återgår till läget för platsidentifiering före CAE i distributioner av delade tunnelnätverk där CAE-tillämpning skulle påverka produktiviteten. CAE upprätthåller fortfarande andra aktiviteter och regler. | Ingen (standardinställning) |

| Strikt framtvingade platsprinciper | Utgående IP-adresser är dedikerade och uppräknade för både Microsoft Entra ID och all trafik från resursleverantörer. | Åtkomst blockerad | Säkrast, men kräver väl förstådda nätverksvägar | 1. Testa antaganden om IP-adresser med en liten population. 2. Aktivera "Strikt framtvinga" under Sessionskontroller. |

Konfigurera strikt framtvingade platsprinciper

Steg 1 – Konfigurera en platsbaserad princip för villkorlig åtkomst för målanvändare

Innan administratörer skapar en princip för villkorsstyrd åtkomst som kräver strikt platstillämpning måste de vara bekväma med att använda principer som den som beskrivs i platsbaserade principer för villkorsstyrd åtkomst. Testa principer som den här med en delmängd användare innan du fortsätter till nästa steg. Testning innan strikt tillämpning aktiveras hjälper administratörer att undvika avvikelser mellan de tillåtna och faktiska IP-adresser som Microsoft Entra ID ser under autentiseringen.

Steg 2 – Testa principen för en liten delmängd användare

När du har aktiverat principer som kräver strikt platstillämpning för en delmängd av testanvändarna verifierar du testupplevelsen med hjälp av filter-IP-adressen (som visas av resursen) i Inloggningsloggarna för Microsoft Entra. Med den här valideringen kan administratörer hitta scenarier där strikt platstillämpning kan blockera användare med en otillåten IP-adress som visas av den CAE-aktiverade resursprovidern.

Innan administratörer aktiverar principer för villkorsstyrd åtkomst som kräver strikt platstillämpning bör de:

- Se till att all autentiseringstrafik mot Microsoft Entra-ID och åtkomsttrafik till resursprovidrar kommer från dedikerade utgående IP-adresser som är kända.

- Som Exchange Online, Teams, SharePoint Online och Microsoft Graph

- Se till att alla IP-adresser som deras användare kan komma åt Microsoft Entra-ID och resursprovidrar från ingår på deras IP-baserade namngivna platser.

- Se till att de inte skickar trafik till icke-Microsoft 365-program via global säker åtkomst.

- Käll-IP-återställning stöds inte för dessa icke-Microsoft 365-program. Om du aktiverar strikt platsframtvingande med global säker åtkomst blockeras åtkomst även om användaren är på en betrodd IP-plats.

- Granska deras principer för villkorsstyrd åtkomst för att se till att de inte har några principer som inte stöder CAE. Mer information finns i CAE-stödda policys för villkorsstyrd åtkomst.

Om administratörer inte utför den här valideringen kan deras användare påverkas negativt. Om trafik till Microsoft Entra ID eller en CAE-resurs hanteras via en delad eller odefinierbar utgående IP-adress, bör du inte aktivera strikt platskontroll i dina villkorsstyrda åtkomstprinciper.

Steg 3 – Använd CAE-arbetsboken för att identifiera IP-adresser som ska läggas till på dina namngivna platser

Om du inte redan har gjort det, skapa en ny Azure-arbetsbok med den offentliga mallen "Kontinuerlig åtkomstutvärderingsinsikter" för att identifiera IP-missmatch mellan IP-adressen som visas av Microsoft Entra ID och IP-adressen (sedd av resursen). I det här fallet kan du ha en nätverkskonfiguration med delad tunnel. För att säkerställa att användarna inte av misstag blir utelåsta när strikt kontroll av platsåtkomst är aktiverad bör administratörer:

Undersök och identifiera eventuella IP-adresser som identifieras i CAE-arbetsboken.

Lägg till offentliga IP-adresser som är associerade med kända organisationsutgående punkter till deras definierade namngivna platser.

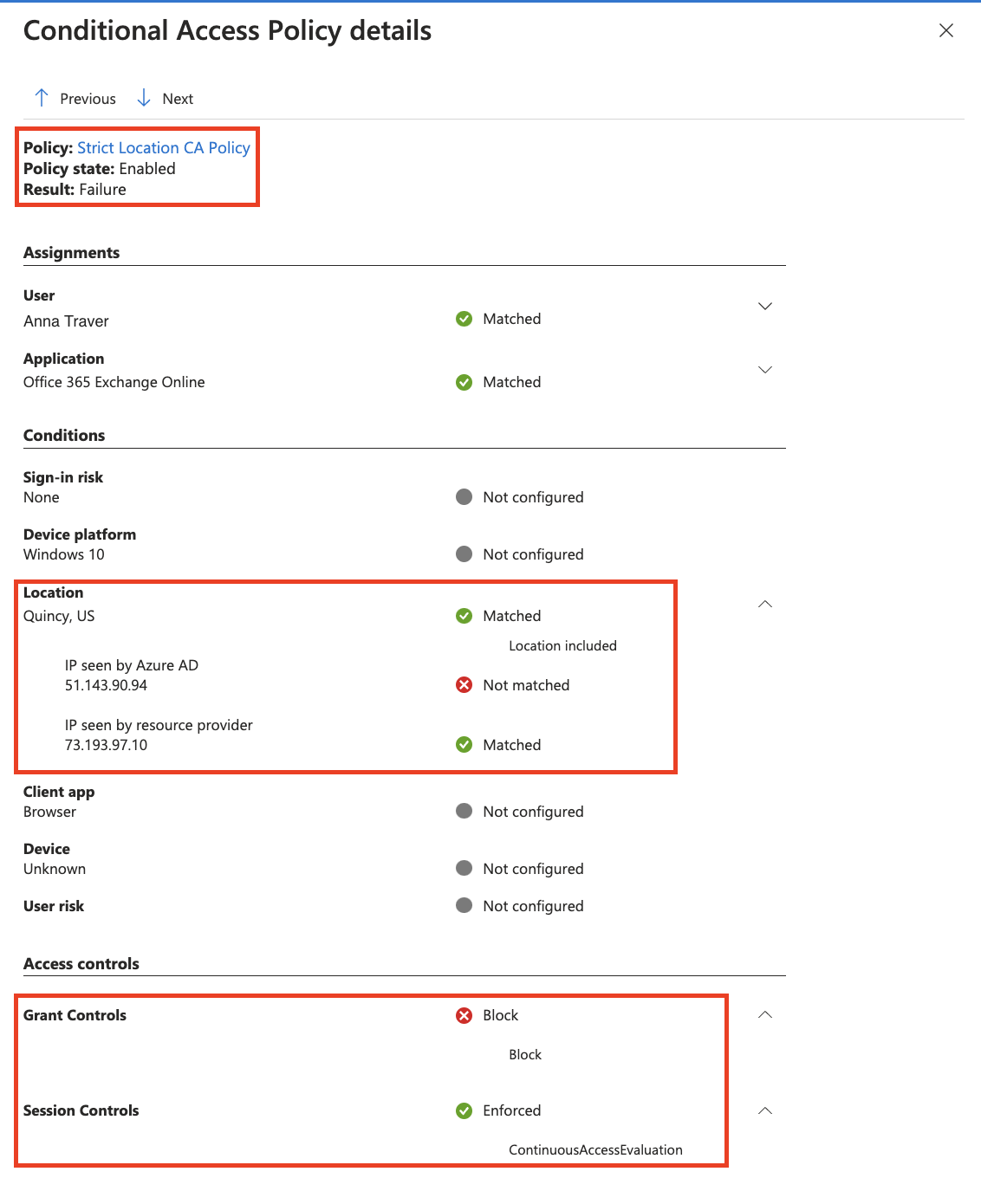

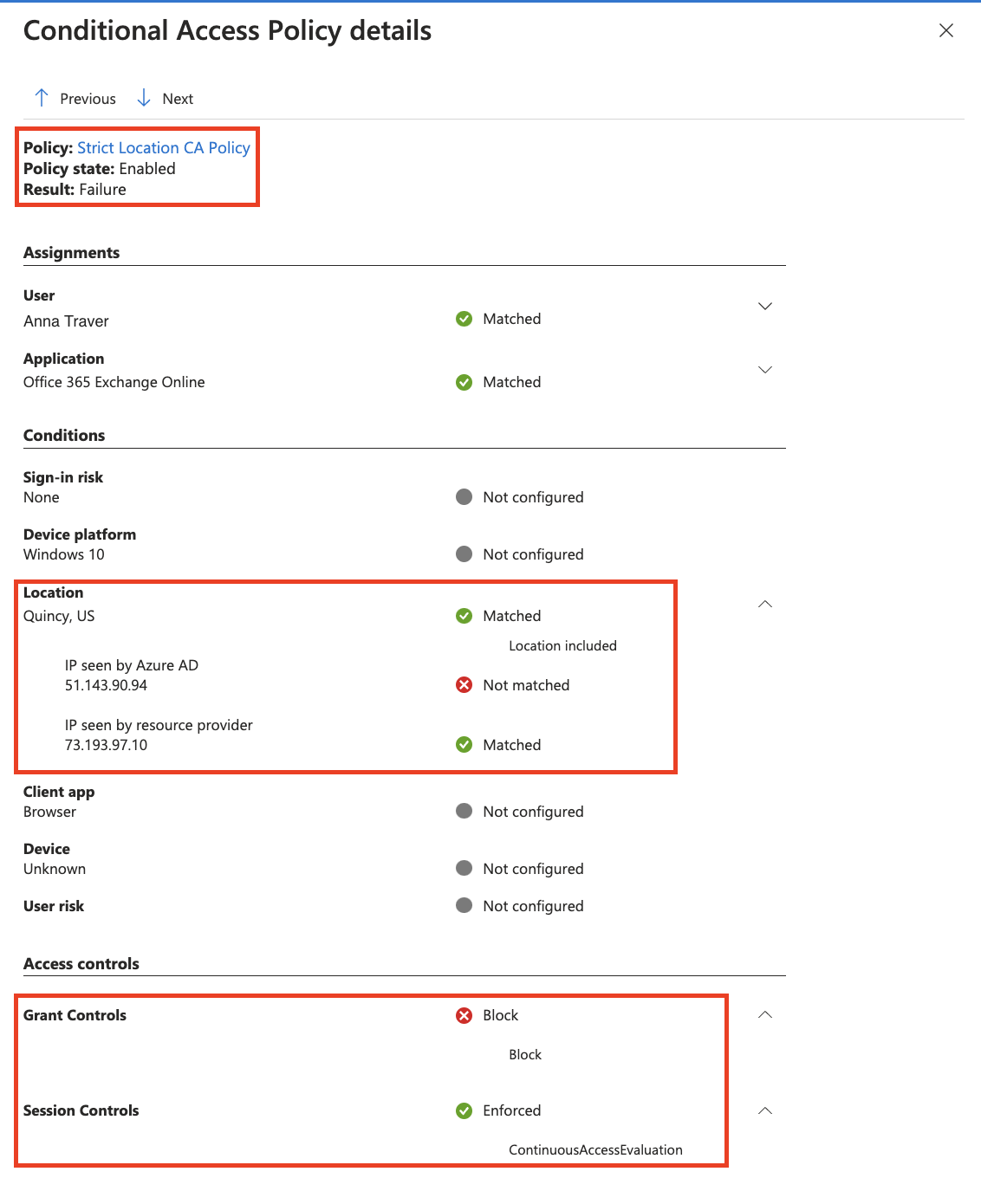

Följande skärmbild visar ett exempel på en klients åtkomst till en resurs som blockeras. Det här blocket beror på principer som kräver att CAE strikt platsframtvingande utlöses och återkallar klientens session.

Det här beteendet kan verifieras i inloggningsloggarna. Leta efter IP-adress (visas av resursen) och undersök att lägga till den här IP-adressen på namngivna platser om det uppstår oväntade block från villkorsstyrd åtkomst för användare.

Om du tittar på informationsfliken Princip för villkorsstyrd åtkomst finns mer information om blockerade inloggningshändelser.

Steg 4 – Fortsätt distributionen

Upprepa steg 2 och 3 med expanderande grupper av användare tills strikt framtvingade platsprinciper tillämpas i målanvändarbasen. Distribuera noggrant för att undvika att påverka användarupplevelsen.

Felsökning med inloggningsloggar

Administratörer kan undersöka inloggningsloggarna för att hitta fall med IP-adress (sett av resurs).

- Logga in på administrationscentret för Microsoft Entra som minst en rapportläsare.

- Bläddra till

Entra ID Övervakning & hälsa Inloggningsloggar . - Lägg till filter och kolumner för att hitta händelser och ta bort onödig information.

Lägg till kolumnen IP-adress (visas efter resurs) och filtrera bort eventuella tomma objekt för att begränsa omfånget. IP-adressen (som visas av resursen) är tom när IP-adressen som visas av Microsoft Entra-ID:t matchar den IP-adress som resursen ser.

IP-adressen (som visas av resursen) innehåller filtret är inte tomt i följande exempel:

Inledande autentisering

Autentisering är lyckad med hjälp av en CAE-token.

IP-adressen (som visas av resursen) skiljer sig från DEN IP-adress som visas av Microsoft Entra-ID: t. Även om DEN IP-adress som resursen ser är känd, finns det ingen tillämpning förrän resursen omdirigerar användaren för omvärdering av IP-adressen som ses av resursen.

Microsoft Entra-autentiseringen lyckas eftersom strikta platsbegränsningar inte tillämpas på resursnivå.

Resursomdirigering för omvärdering

Autentiseringen misslyckas och en CAE-token utfärdas inte.

IP-adressen (som visas efter resurs) skiljer sig från DEN IP-adress som Microsoft Entra-ID:t ser.

Autentiseringen misslyckas eftersom IP-adressen (som visas av resursen) inte är en känd namngiven plats i villkorlig åtkomst.

Relaterat innehåll

- Lär dig mer om utvärdering av kontinuerlig åtkomst i Microsoft Entra-ID.

- Utforska anspråksutmaningar, anspråksförfrågningar och klientfunktioner.

- Lär dig hur du använder utvärderingsaktiverade API:er för kontinuerlig åtkomst i dina program.

- Ta reda på hur du övervakar och felsöker inloggningar med kontinuerlig åtkomstutvärdering.