Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Global Secure Access-klienten är en viktig del av global säker åtkomst. Det hjälper organisationer att hantera och skydda nätverkstrafik på slutanvändarenheter. Klienten dirigerar trafik som måste skyddas av global säker åtkomst till molntjänsten. All annan trafik går direkt till nätverket. De vidarebefordrande profiler som du har konfigurerat i portalen bestämmer vilken trafik global säker åtkomst-klienten dirigerar till molntjänsten.

Anmärkning

Global Secure Access-klienten är också tillgänglig för macOS, Android och iOS. Information om hur du installerar Global Secure Access-klienten på dessa plattformar finns i Global Secure Access-klienten för macOS, Global Secure Access-klienten för Androidoch Global Secure Access-klienten för iOS-.

I den här artikeln beskrivs hur du laddar ned och installerar Global Secure Access-klienten för Windows.

Förutsättningar

- En Microsoft Entra-hyresgäst ansluten till Global Secure Access.

- En hanterad enhet som är ansluten till den registrerade klientorganisationen. Enheten måste vara antingen Microsoft Entra-ansluten eller Microsoft Entra-hybridansluten.

- Microsoft Entra-registrerade enheter stöds inte.

- Global Secure Access-klienten kräver en 64-bitarsversion av Windows 10 eller Windows 11 eller en Arm64-version av Windows 11.

- Enkel session i Azure Virtual Desktop stöds.

- Flera sessioner i Azure Virtual Desktop stöds inte.

- Windows 365 stöds.

- Du behöver autentiseringsuppgifter för lokal administratör för att installera eller uppgradera global säker åtkomstklient.

- Global Secure Access-klienten kräver en licens. Mer information finns i avsnittet om licensiering i Vad är global säker åtkomst. Om det behövs kan du köpa licenser eller få utvärderingslicenser.

Ladda ned klienten

Den senaste versionen av Global Secure Access-klienten är tillgänglig för nedladdning från administrationscentret för Microsoft Entra.

- Logga in på administrationscentret för Microsoft Entra som global administratör för säker åtkomst.

- Bläddra till Global Secure Access>Connect>klientnedladdning.

- Välj Ladda ned klient.

Installera Global Secure Access-klienten

Automatisk installation

Organisationer kan installera Global Secure Access-klienten tyst med växeln /quiet eller använda MDM-lösningar (Mobile Device Management), till exempel Microsoft Intune, för att distribuera klienten till sina enheter.

Använda Microsoft Intune för att distribuera Global Secure Access-klienten

I det här avsnittet beskrivs hur du använder Intune för att installera Global Secure Access-klienten på en Windows 11-klientenhet.

Förutsättningar

- En säkerhetsgrupp med enheter eller användare för att identifiera var global säker åtkomst-klienten ska installeras.

Paketera klienten

Paketera installationsskriptet i en .intunewin fil.

- Spara följande PowerShell-skript på enheten. Placera PowerShell-skriptet och installationsprogrammet för global säker åtkomst

.exei en mapp.

Anmärkning

PowerShell-installationsskriptet installerar Global Secure Access-klienten, ställer in registernyckeln IPv4Preferred så att den föredrar IPv4 framför IPv6-trafik och uppmanar till en omstart för att ändringen av registernyckeln ska börja gälla.

Tips

Välj för att expandera PowerShell-skriptet.

PowerShell-installationsskript

# Create log directory and log helper

$logFile = "$env:ProgramData\GSAInstall\install.log"

New-Item -ItemType Directory -Path (Split-Path $logFile) -Force | Out-Null

function Write-Log {

param([string]$message)

$timestamp = Get-Date -Format "yyyy-MM-dd HH:mm:ss"

Add-Content -Path $logFile -Value "$timestamp - $message"

}

try {

$ErrorActionPreference = 'Stop'

Write-Log "Starting Global Secure Access client installation."

# IPv4 preferred via DisabledComponents registry value

$ipv4RegPath = "HKLM:\SYSTEM\CurrentControlSet\Services\Tcpip6\Parameters"

$ipv4RegName = "DisabledComponents"

$ipv4RegValue = 0x20 # Prefer IPv4 over IPv6

$rebootRequired = $false

# Ensure the key exists

if (-not (Test-Path $ipv4RegPath)) {

New-Item -Path $ipv4RegPath -Force | Out-Null

Write-Log "Created registry key: $ipv4RegPath"

}

# Get current value if present

$existingValue = $null

$valueExists = $false

try {

$existingValue = Get-ItemPropertyValue -Path $ipv4RegPath -Name $ipv4RegName -ErrorAction Stop

$valueExists = $true

} catch {

$valueExists = $false

}

# Determine if we must change it

$expected = [int]$ipv4RegValue

$needsChange = -not $valueExists -or ([int]$existingValue -ne $expected)

if ($needsChange) {

if (-not $valueExists) {

# Create as DWORD when missing

New-ItemProperty -Path $ipv4RegPath -Name $ipv4RegName -PropertyType DWord -Value $expected -Force | Out-Null

Write-Log ("IPv4Preferred value missing. Created '{0}' with value 0x{1} (dec {2})." -f $ipv4RegName, ([Convert]::ToString($expected,16)), $expected)

} else {

# Update if different

Set-ItemProperty -Path $ipv4RegPath -Name $ipv4RegName -Value $expected

Write-Log ("IPv4Preferred value differed. Updated '{0}' from 0x{1} (dec {2}) to 0x{3} (dec {4})." -f `

$ipv4RegName, ([Convert]::ToString([int]$existingValue,16)), [int]$existingValue, ([Convert]::ToString($expected,16)), $expected)

}

$rebootRequired = $true

} else {

Write-Log ("IPv4Preferred already set correctly: {0}=0x{1} (dec {2}). No change." -f `

$ipv4RegName, ([Convert]::ToString($expected,16)), $expected)

}

# Resolve installer path

$ScriptRoot = if ($PSScriptRoot) { $PSScriptRoot } else { Split-Path -Parent $MyInvocation.MyCommand.Path }

$installerPath = Join-Path -Path $ScriptRoot -ChildPath "GlobalSecureAccessClient.exe"

Write-Log "Running installer from $installerPath"

if (Test-Path $installerPath) {

$installProcess = Start-Process -FilePath $installerPath -ArgumentList "/quiet" -Wait -PassThru

if ($installProcess.ExitCode -eq 1618) {

Write-Log "Another installation is in progress. Exiting with code 1618."

exit 1618

} elseif ($installProcess.ExitCode -ne 0) {

Write-Log "Installer exited with code $($installProcess.ExitCode)."

exit $installProcess.ExitCode

}

Write-Log "Installer completed successfully."

} else {

Write-Log "Installer not found at $installerPath"

exit 1

}

if ($rebootRequired) {

Write-Log "Reboot required due to registry value creation or update."

exit 3010 # Soft reboot required

} else {

Write-Log "Installation complete. No reboot required."

exit 0

}

}

catch {

Write-Log "Fatal error: $_"

exit 1603

}

Gå till förberedelseverktyget för Microsoft Win32-innehåll. Välj IntuneWinAppUtil.exe.

I det övre högra hörnet väljer du Fler filåtgärder och sedan Ladda ned.

Gå till och kör

IntuneWinAppUtil.exe. En kommandotolk öppnas.Ange sökvägen till mappen för filen Global säker åtkomst

.exe. Välj Ange.Ange namnet på Global Secure Access installationsfilen

.ps1. Välj Ange.Ange den mappsökväg där filen ska placeras

.intunewin. Välj Ange.Ange N. Välj Retur.

Filen .intunewin är redo för att du ska distribuera med Microsoft Intune.

Distribuera global säker åtkomst-klient med Intune

Referera till detaljerad vägledning för att lägga till och tilldela Win32-appar till Microsoft Intune.

Gå till https://intune.microsoft.com.

Välj Appar>Alla appar>Lägg till.

Under Andra apptyper väljer du Windows-app (Win32) under Välj apptyp.

Välj Välj. Stegen Lägg till app visas.

Välj Välj appaketfil.

Välj mappikonen.

.intunewinÖppna filen som du skapade i föregående avsnitt.

Välj OK.

På fliken Appinformation konfigurerar du följande fält:

- Namn: Ange ett namn för klientappen.

- Beskrivning: Ange en beskrivning.

- Utgivare: Ange Microsoft.

- Appversion(valfritt): Ange klientversionen.

Använd standardvärdena i de återstående fälten.

Välj Nästa.

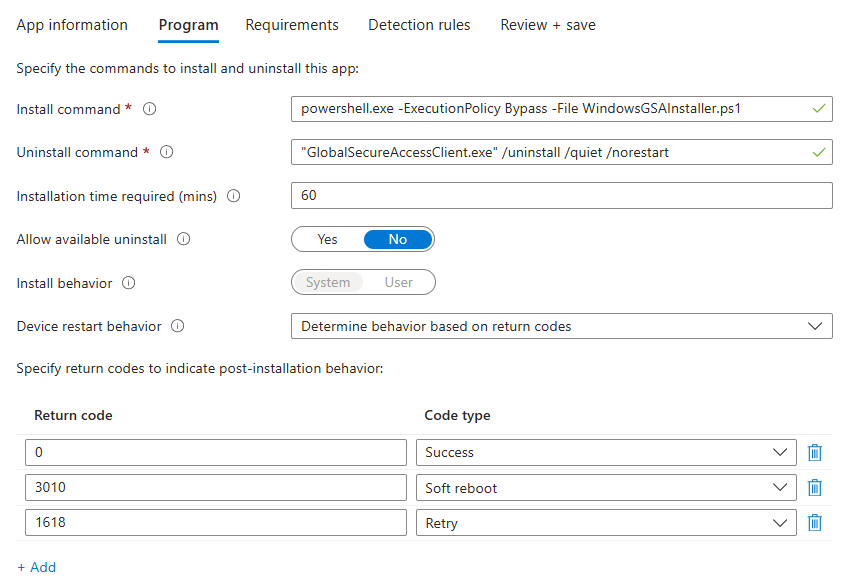

På fliken Program konfigurerar du följande fält:

-

Installationskommando: Använd det ursprungliga namnet på

.ps1filen förpowershell.exe -ExecutionPolicy Bypass -File OriginalNameOfFile.ps1. -

Avinstallationskommando: Använd det ursprungliga namnet på

.exefilen för"OriginalNameOfFile.exe" /uninstall /quiet /norestart. - Tillåt tillgänglig avinstallation: Välj Nej.

- Installationsbeteende: Välj System.

- Beteende för omstart av enhet: Välj Bestäm beteende baserat på returkoder.

-

Installationskommando: Använd det ursprungliga namnet på

| Returkod | Kodtyp |

|---|---|

| 0 | Framgång |

| 3010 | Mjuk omstart |

| 1618 | Försök igen |

Välj Nästa.

På fliken Krav konfigurerar du följande fält:

-

Kontrollera operativsystemarkitekturen: Välj Ja. Ange de system som appen kan installeras på..

- Välj alternativen Installera på enligt den systemtyp som du distribuerar till.

- Lägsta operativsystem: Välj dina minimikrav.

-

Kontrollera operativsystemarkitekturen: Välj Ja. Ange de system som appen kan installeras på..

Lämna de återstående fälten tomma.

Anmärkning

Windows på Arm-enheter har en egen klient, som är tillgänglig på aka.ms/GlobalSecureAccess-WindowsOnArm.

Välj Nästa.

På fliken Identifieringsregler går du till Regelformat och väljer Konfigurera identifieringsregler manuellt.

Välj Lägg till.

Under Regeltyp väljer du Arkiv.

Konfigurera följande fält:

-

Sökväg: Ange

C:\Program Files\Global Secure Access Client\TrayApp. -

Fil eller mapp: Ange

GlobalSecureAccessClient.exe. - Identifieringsmetod: Välj Sträng (version).

- Operator: Välj Större än eller lika med.

- Värde: Ange klientversionsnumret.

- Associerad med en 32-bitars app på 64-bitarsklient: Välj Nej.

-

Sökväg: Ange

Välj OK. Välj Nästa.

Välj Nästa två gånger för att gå till Tilldelningar.

Under Krävs väljer du +Lägg till grupp. Välj en grupp med användare eller enheter. Välj Välj.

Ange Starta om respitperioden till Aktiverad för att undvika att störa användare med plötsliga omstarter av enheten.

Välj Nästa. Välj Skapa.

Anmärkning

Om du distribuerar den globala klienten för säker åtkomst till en virtuell dator kan uppmaningen att starta om enheten ignoreras. Användaren ser inte omstartsprompten.

Uppdatera klienten till en nyare version

Om du vill uppdatera till den senaste klientversionen följer du stegen Uppdatera en verksamhetsspecifik app . Se till att uppdatera följande inställningar förutom att ladda upp den nya .intunewin filen:

- Klientversion

- Värdet för detekteringsregeln har angetts till det nya klientversionsnumret

I en produktionsmiljö är det bra att distribuera nya klientversioner i en stegvis distributionsmetod:

- Låt den befintliga appen vara kvar.

- Lägg till en ny app för den nya klientversionen och upprepa föregående steg.

- Tilldela den nya appen till en liten grupp användare för att testa den nya klientversionen. Det är okej att tilldela dessa användare till appen med den gamla klientversionen för en uppgradering på plats.

- Öka långsamt medlemskapet i pilotgruppen tills du distribuerar den nya klienten till alla önskade enheter.

- Ta bort appen med den gamla klientversionen.

Konfigurera globala klientinställningar för säker åtkomst med Intune

Administratörer kan använda reparationsskript i Intune för att framtvinga kontroller på klientsidan, till exempel förhindra att icke-administratörsanvändare inaktiverar klienten eller döljer specifika knappar.

Viktigt!

Ange de $gsaSettings värden som din organisation behöver i både identifierings- och reparationsskripten.

Anmärkning

Se till att konfigurera skripten så att de körs i 64-bitars PowerShell.

Tips

Välj för att expandera PowerShell-skripten.

PowerShell-identifieringsskript

Identifieringsskript

# Check GSA registry keys

$gsaPath = "HKLM:\SOFTWARE\Microsoft\Global Secure Access Client"

$gsaSettings = @{

"HideSignOutButton" = 1

"HideDisablePrivateAccessButton" = 1

"HideDisableButton" = 0

"RestrictNonPrivilegedUsers" = 0

}

$nonCompliant = $false

foreach ($setting in $gsaSettings.GetEnumerator()) {

$currentValue = (Get-ItemProperty -Path $gsaPath -Name $setting.Key -ErrorAction SilentlyContinue).$($setting.Key)

if ($currentValue -ne $setting.Value) {

Write-Output "Non-compliant: $($setting.Key) is $currentValue, expected $($setting.Value)"

$nonCompliant = $true

}

}

if (-not $nonCompliant) {

Write-Output "Compliant"

exit 0

} else {

Write-Output "Non-compliant"

exit 1

}

PowerShell-reparationsskript

Reparationsskript

# Ensure GSA registry keys are present

$gsaPath = "HKLM:\SOFTWARE\Microsoft\Global Secure Access Client"

$gsaSettings = @{

"HideSignOutButton" = 1

"HideDisablePrivateAccessButton" = 1

"HideDisableButton" = 0

"RestrictNonPrivilegedUsers" = 0

}

if (-Not (Test-Path $gsaPath)) {

New-Item -Path $gsaPath -Force | Out-Null

}

foreach ($setting in $gsaSettings.GetEnumerator()) {

Set-ItemProperty -Path $gsaPath -Name $setting.Key -Value $setting.Value -Type DWord -Force | Out-Null

Write-Output "Set $($setting.Key) to $($setting.Value)"

}

Konfigurera inställningar för Microsoft Entra Internet Access med Intune

Microsoft Entra Internet Access har ännu inte stöd för DNS via HTTPS- eller Quick UDP Internet Connections-trafik (QUIC). Du kan minimera detta genom att inaktivera dessa protokoll i användarnas webbläsare. Följande instruktioner ger vägledning om hur du framtvingar dessa kontroller med hjälp av Intune.

Inaktivera QUIC i Microsoft Edge och Chrome med Intune

Så här inaktiverar du QUIC i Microsoft Edge och Chrome med Intune:

I administrationscentret för Microsoft Intune väljer du Enheter>Hantera enheter>Konfiguration.

På fliken Principer väljer du + Skapa>+ Ny princip.

I dialogrutan Skapa en profil :

- Ange Plattform till Windows 10 och senare.

- Ange profiltypen till Inställningskatalog.

- Välj Skapa. Formuläret Skapa profil öppnas.

På fliken Grundläggande ger du profilen ett namn och en beskrivning.

Välj Nästa.

På fliken Konfigurationsinställningar :

- Välj + Lägg till inställningar.

- I inställningsväljaren söker du efter "QUIC".

- Från sökresultaten:

- Välj Microsoft Edge och välj inställningen Tillåt QUIC-protokoll .

- Välj sedan Google Google Chrome och välj inställningen Tillåt QUIC-protokoll .

- I inställningsväljaren söker du efter "DNS-over-HTTPS".

- Från sökresultaten:

- Välj Microsoft Edge och välj inställningen Kontrollera läget för DNS-over-HTTPS .

- Välj sedan Google Google Chrome och välj inställningen Kontrollera läget för DNS-over-HTTPS .

- Stäng inställningsväljaren.

För Google Chrome anger du båda växlarna till Inaktiverad.

För Microsoft Edge anger du båda växlarna till Inaktiverad.

Välj Nästa två gånger.

På fliken Tilldelningar :

- Välj Lägg till grupper.

- Välj en grupp med användare eller enheter för att tilldela principen.

- Välj Välj.

Välj Nästa.

På fliken Översikt + skapa väljer du Skapa.

Konfigurera webbläsarinställningar för Firefox

Administratörer kan använda reparationsskript i Intune för att inaktivera DNS via HTTPS- och QUIC-protokoll i webbläsaren Firefox.

Anmärkning

Se till att konfigurera skripten så att de körs i 64-bitars PowerShell.

Tips

Välj för att expandera PowerShell-skripten.

PowerShell-identifieringsskript

Identifieringsskript

# Define the path to the Firefox policies.json file

$destination = "C:\Program Files\Mozilla Firefox\distribution\policies.json" $compliant = $false

# Check if the file exists

if (Test-Path $destination) { try { # Read the file content $fileContent = Get-Content $destination -Raw if ($fileContent -and $fileContent.Trim().Length -gt 0) { # Parse JSON content $json = $fileContent | ConvertFrom-Json

# Check if Preferences exist under policies

if ($json.policies -and $json.policies.Preferences) {

$prefs = $json.policies.Preferences

# Convert Preferences to hashtable if needed

if ($prefs -isnot [hashtable]) {

$temp = @{}

$prefs.psobject.Properties | ForEach-Object {

$temp[$_.Name] = $_.Value

}

$prefs = $temp

}

# Initialize compliance flags

$quicCompliant = $false

$dohCompliant = $false

# Check if QUIC is disabled and locked

if ($prefs.ContainsKey("network.http.http3.enable")) {

$val = $prefs["network.http.http3.enable"]

if ($val.Value -eq $false -and $val.Status -eq "locked") {

$quicCompliant = $true

}

}

# Check if DNS over HTTPS is disabled and locked

if ($prefs.ContainsKey("network.trr.mode")) {

$val = $prefs["network.trr.mode"]

if ($val.Value -eq 0 -and $val.Status -eq "locked") {

$dohCompliant = $true

}

}

# Set overall compliance if both settings are correct

if ($quicCompliant -and $dohCompliant) {

$compliant = $true

}

}

}

} catch {

Write-Warning "Failed to parse policies.json: $_"

}

}

# Output compliance result

if ($compliant) { Write-Output "Compliant" Exit 0 } else { Write-Output "Non-compliant" Exit 1 }

PowerShell-reparationsskript

Reparationsskript

# Define paths

$distributionDir = "C:\Program Files\Mozilla Firefox\distribution" $destination = Join-Path $distributionDir "policies.json" $backup = "$destination.bak"

# Initialize variable for existing JSON

$existingJson = $null

# Try to read and parse existing policies.json

if (Test-Path $destination) { $fileContent = Get-Content $destination -Raw if ($fileContent -and $fileContent.Trim().Length -gt 0) { try { $existingJson = $fileContent | ConvertFrom-Json } catch { Write-Warning "Existing policies.json is malformed. Starting fresh." } } }

#Create a new JSON structure if none exists

if (-not $existingJson) { $existingJson = [PSCustomObject]@{ policies = [PSCustomObject]@{ Preferences = @{} } } }

# Ensure policies and Preferences nodes exist

if (-not $existingJson.policies) { $existingJson | Add-Member -MemberType NoteProperty -Name policies -Value ([PSCustomObject]@{}) } if (-not $existingJson.policies.Preferences) { $existingJson.policies | Add-Member -MemberType NoteProperty -Name Preferences -Value @{} }

# Convert Preferences to hashtable if needed

if ($existingJson.policies.Preferences -isnot [hashtable]) { $prefs = @{} $existingJson.policies.Preferences.psobject.Properties | ForEach-Object { $prefs[$.Name] = $.Value } $existingJson.policies.Preferences = $prefs }

$prefObj = $existingJson.policies.Preferences $updated = $false

# Ensure QUIC is disabled and locked

if (-not $prefObj.ContainsKey("network.http.http3.enable") -or $prefObj["network.http.http3.enable"].Value -ne $false -or $prefObj["network.http.http3.enable"].Status -ne "locked") {

$prefObj["network.http.http3.enable"] = @{

Value = $false

Status = "locked"

}

$updated = $true

}

# Ensure DNS over HTTPS is disabled and locked

if (-not $prefObj.ContainsKey("network.trr.mode") -or $prefObj["network.trr.mode"].Value -ne 0 -or $prefObj["network.trr.mode"].Status -ne "locked") {

$prefObj["network.trr.mode"] = @{

Value = 0

Status = "locked"

}

$updated = $true

}

# If any updates were made, back up and write the new JSON

if ($updated) { if (Test-Path $destination) { Copy-Item $destination $backup -Force }

$jsonOut = $existingJson | ConvertTo-Json -Depth 10 -Compress

$utf8NoBomEncoding = New-Object System.Text.UTF8Encoding($false)

[System.IO.File]::WriteAllText($destination, $jsonOut, $utf8NoBomEncoding)

}

Manuell installation

Så här installerar du global säker åtkomst-klienten manuellt:

- Kör GlobalSecureAccessClient.exe-installationsfilen. Godkänn licensvillkoren för programvara.

- Klienten installerar och loggar tyst in dig med dina Microsoft Entra-autentiseringsuppgifter. Om den tysta inloggningen misslyckas uppmanar installationsprogrammet dig att logga in manuellt.

- Logga in. Anslutningsikonen blir grön.

- Hovra över anslutningsikonen för att öppna meddelandet om klientstatus, som ska visas som Ansluten.

Klientgränssnitt

Om du vill öppna klientgränssnittet för global säker åtkomst väljer du ikonen Global säker åtkomst i systemfältet. Klientgränssnittet ger en vy över den aktuella anslutningsstatusen, de kanaler som konfigurerats för klienten och åtkomst till diagnostikverktyg.

Anslutningsvy

I vyn Anslutningar kan du se klientstatusen och de kanaler som konfigurerats för klienten. Om du vill inaktivera klienten väljer du knappen Inaktivera . Du kan använda informationen i avsnittet Ytterligare information för att felsöka klientanslutningen. Välj Visa mer information för att expandera avsnittet och visa mer information.

Felsökningsvy

I felsökningsvyn kan du utföra olika diagnostikuppgifter. Du kan exportera och dela loggar med IT-administratören. Du kan också komma åt verktyget Avancerad diagnostik , som innehåller ett utbud av felsökningsverktyg. Obs! Du kan också starta verktyget Avancerad diagnostik från ikonen för klientsystemfältets ikonmeny.

Inställningsvy

Växla till vyn Inställningar för att kontrollera den installerade versionen eller få åtkomst till Microsofts sekretesspolicy.

Skärmbild av Inställningar-vyn för klientgränssnittet Global Secure Access.

Klientåtgärder

Om du vill visa de tillgängliga klientmenyåtgärderna väljer du ikonen Systemfack för global säker åtkomst.

Tips

De globala klientmenyåtgärderna för säker åtkomst beror på konfigurationen av klientregisternycklar .

| Åtgärd | beskrivning |

|---|---|

| Logga ut | Dold som standard. Använd utloggningsåtgärden när du behöver logga in på Global Secure Access-klienten med en annan Microsoft Entra-användare än den som användes för att logga in på Windows. Uppdatera lämpliga klientregisternycklar för att göra den här åtgärden tillgänglig. |

| Inaktivera | Välj åtgärden Inaktivera för att inaktivera klienten. Klienten förblir inaktiverad tills du antingen aktiverar klienten eller startar om datorn. |

| Aktivera | Aktiverar Global Secure Access-klienten. |

| Inaktivera privat åtkomst | Dold som standard. Använd åtgärden Inaktivera privat åtkomst när du vill kringgå global säker åtkomst när du ansluter enheten direkt till företagsnätverket för att få åtkomst till privata program direkt via nätverket i stället för via global säker åtkomst. Uppdatera lämpliga klientregisternycklar för att göra den här åtgärden tillgänglig. |

| Samla in loggar | Välj den här åtgärden för att samla in klientloggar (information om klientdatorn, relaterade händelseloggar för tjänsterna och registervärdena) och arkivera dem i en zip-fil som ska delas med Microsoft Support för undersökning. Standardplatsen för loggarna är C:\Program Files\Global Secure Access Client\Logs. Du kan också samla in klientloggar i Windows genom att ange följande kommando i kommandotolken: C:\Program Files\Global Secure Access Client\LogsCollector\LogsCollector.exe" <username> <user>. |

| Avancerad diagnostik | Välj den här åtgärden för att öppna verktyget Avancerad diagnostik och få åtkomst till ett utbud av felsökningsverktyg . |

Indikatorer för klientstatus

Statusmeddelande

Välj ikonen Global säker åtkomst för att öppna meddelandet om klientstatus och visa status för varje kanal som konfigurerats för klienten.

Klientstatusar i systemfältets ikon

| Ikon | Meddelande | beskrivning |

|---|---|---|

| Global säker åtkomst | Klienten initierar och kontrollerar anslutningen till global säker åtkomst. | |

| Global säker åtkomst – ansluten | Klienten är ansluten till global säker åtkomst. | |

| Global säker åtkomst – inaktiverad | Klienten är inaktiverad eftersom tjänsterna är offline eller användaren har inaktiverat klienten. | |

| Global säker åtkomst – frånkopplad | Klienten kunde inte ansluta till global säker åtkomst. | |

| Global säker åtkomst – Vissa kanaler kan inte nås | Klienten är delvis ansluten till global säker åtkomst (d.v.s. anslutningen till minst en kanal misslyckades: Microsoft Entra, Microsoft 365, Privat åtkomst, Internetåtkomst). | |

| Global säker åtkomst – inaktiverad av din organisation | Din organisation har inaktiverat klienten (det vill: alla profiler för vidarebefordran av trafik är inaktiverade). | |

| Global säker åtkomst – Privat åtkomst är inaktiverad | Användaren inaktiverade privat åtkomst på den här enheten. | |

| Global säker åtkomst – det gick inte att ansluta till Internet | Klienten kunde inte identifiera en Internetanslutning. Enheten är antingen ansluten till ett nätverk som inte har någon Internetanslutning eller ett nätverk som kräver inloggning i företagsintern portal. |

Kända begränsningar

Detaljerad information om kända problem och begränsningar finns i Kända begränsningar för global säker åtkomst.

Felsökning

Om du vill felsöka global säker åtkomst-klienten väljer du klientikonen i aktivitetsfältet och väljer något av felsökningsalternativen: Exportera loggar eller Avancerat diagnostikverktyg.

Tips

Administratörer kan ändra menyalternativen för global säker åtkomst genom att ändra klientregisternycklarna.

Mer information om hur du felsöker Global Secure Access-klienten finns i följande artiklar:

- Felsöka Global Secure Access-klienten: avancerad diagnostik

- Felsöka klienten för Global säker åtkomst: fliken Hälsokontroll

Klientregisternycklar

Global Secure Access-klienten använder specifika registernycklar för att aktivera eller inaktivera olika funktioner. Administratörer kan använda en MDM-lösning (Mobile Device Management), till exempel Microsoft Intune eller grupprincip för att kontrollera registervärdena.

Försiktighet

Ändra inte andra registervärden om de inte har instruerats av Microsoft Support.

Begränsa icke-privilegierade användare

Administratörer kan förhindra att icke-privilegierade användare på Windows-enheten inaktiverar eller aktiverar klienten genom att ange följande registernyckel:

Computer\HKEY_LOCAL_MACHINE\Software\Microsoft\Global Secure Access Client

RestrictNonPrivilegedUsers REG_DWORD

| Uppgifter | beskrivning |

|---|---|

| 0x0 | Icke-privilegierade användare på Windows-enheten kan inaktivera och aktivera klienten. |

| 0x1 | Icke-privilegierade användare på Windows-enheten är begränsade från att inaktivera och aktivera klienten. En UAC-fråga kräver autentiseringsuppgifter för lokal administratör för att inaktivera och aktivera alternativ. Administratören kan också dölja inaktiveringsknappen (se Dölj eller visa menyknappar för systemfältet). |

Inaktivera eller aktivera privat åtkomst på klienten

Det här registervärdet styr om privat åtkomst är aktiverat eller inaktiverat för klienten. Om en användare är ansluten till företagsnätverket kan de välja att kringgå global säker åtkomst och få direkt åtkomst till privata program.

Användare kan inaktivera eller aktivera privat åtkomst via systemfältets meny.

Tips

Det här alternativet är endast tillgängligt på menyn om det inte är dolt (se Dölj eller ta fram menyknappar för systemfältet) och Privat åtkomst är aktiverat för den här klientorganisationen.

Administratörer kan inaktivera eller aktivera privat åtkomst för användaren genom att ange registernyckeln:

Computer\HKEY_CURRENT_USER\Software\Microsoft\Global Secure Access Client

| Värde | Typ | Uppgifter | beskrivning |

|---|---|---|---|

| ÄrPrivatÅtkomstInaktiveradAvAnvändare | REG_DWORD | 0x0 | Privat åtkomst är aktiverat på den här enheten. Nätverkstrafik till privata program går via global säker åtkomst. |

| ÄrPrivatÅtkomstInaktiveradAvAnvändare | REG_DWORD | 0x1 | Privat åtkomst är inaktiverad på den här enheten. Nätverkstrafik till privata program går direkt till nätverket. |

Om registervärdet inte finns är standardvärdet 0x0, private access är aktiverat.

Dölj eller ta fram menyknappar för systemfältet

Administratörer kan visa eller dölja specifika knappar i ikonen för klientsystemfältet. Skapa värdena under följande registernyckel:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client

| Värde | Typ | Uppgifter | Standardbeteende | beskrivning |

|---|---|---|---|---|

| GömLoggaUtKnapp | REG_DWORD | 0x0 - synlig 0x1 - dold | dold | Konfigurera den här inställningen för att visa eller dölja utloggningsåtgärden. Det här alternativet är för specifika scenarier när en användare behöver logga in på klienten med en annan Microsoft Entra-användare än den som används för att logga in på Windows. Obs! Du måste logga in på klienten med en användare i samma Microsoft Entra-klientorganisation som enheten är ansluten till. Du kan också använda utloggningsåtgärden för att autentisera den befintliga användaren igen. |

| DöljInaktiveraPrivatTillgångsKnapp | REG_DWORD | 0x0 - synlig 0x1 - dold | dold | Konfigurera den här inställningen för att visa eller dölja åtgärden Inaktivera privat åtkomst . Det här alternativet är ett scenario när enheten är direkt ansluten till företagsnätverket och användaren föredrar att komma åt privata program direkt via nätverket i stället för via global säker åtkomst. |

| Dölj Inaktivera-Knapp | REG_DWORD | 0x0 - synlig 0x1 - dold | visas | Konfigurera den här inställningen för att visa eller dölja åtgärden Inaktivera . När den är synlig kan användaren inaktivera global säker åtkomstklient. Klienten förblir inaktiverad tills användaren aktiverar den igen. Om åtgärden Inaktivera är dold kan en icke-privilegierad användare inte inaktivera klienten. |

Mer information finns i Vägledning för att konfigurera IPv6 i Windows för avancerade användare.