Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Brandväggen för webbprogram (WAF) är ett viktigt verktyg som hjälper till att skydda webbprogram från skadliga attacker. Den kan filtrera, övervaka och stoppa webbtrafik med både förinställda och anpassade regler. Du kan skapa en egen regel som WAF söker efter varje begäran den får. Anpassade regler har högre prioritet än de hanterade reglerna och kontrolleras först.

En av de mest kraftfulla funktionerna i Azure Web Application Firewall är geomatchade anpassade regler. Med de här reglerna kan du matcha webbbegäranden med den geografiska platsen där de kommer ifrån. Du kanske vill stoppa begäranden från vissa platser som är kända för skadlig aktivitet, eller så kanske du vill tillåta begäranden från platser som är viktiga för ditt företag. Geomatch anpassade regler kan också hjälpa dig att följa lagar om datasuveränitet och sekretess genom att begränsa åtkomsten till dina webbprogram baserat på platsen för de personer som använder dem.

Använd prioritetsparametern klokt när du använder anpassade geomatchningsregler för att undvika onödig bearbetning eller konflikter. Azure WAF utvärderar regler i den ordning som bestäms av prioritetsparametern, ett numeriskt värde mellan 1 och 100, med lägre värden som anger högre prioritet. Prioriteten måste vara unik för alla anpassade regler. Tilldela högre prioritet till kritiska eller specifika regler för din webbprogramsäkerhet och lägre prioritet till mindre viktiga eller allmänna regler. Detta säkerställer att WAF tillämpar de lämpligaste åtgärderna på din webbtrafik. Scenariot där du identifierar en explicit URI-sökväg är till exempel den mest specifika och bör ha en regel med högre prioritet än andra typer av mönster. Att ha högsta prioritet skyddar en kritisk sökväg i programmet samtidigt som mer allmän trafik kan utvärderas över andra anpassade regler eller hanterade regeluppsättningar.

Testa alltid dina regler innan du tillämpar dem på produktionsmiljön och övervakar regelbundet deras prestanda och påverkan. Genom att följa dessa bästa praxis kan du förbättra säkerheten för webbapplikationer med hjälp av geomatch custom rules.

Den här artikeln beskriver anpassade regler för Azure WAF-geomatchning och visar hur du skapar och hanterar dem med hjälp av Azure-portalen, Bicep och Azure PowerShell.

Anpassade regelmönster för geomatchning

Med anpassade geomatchningsregler kan du uppfylla olika säkerhetsmål, till exempel blockera begäranden från högriskområden och tillåta begäranden från betrodda platser. De är effektiva när det gäller att minimera DDoS-attacker (Distributed Denial-of-Service), som försöker översvämma webbappen med en mängd förfrågningar från olika källor. Med anpassade geomatchningsregler kan du snabbt hitta och blockera regioner som genererar mest DDoS-trafik, samtidigt som du ger åtkomst till legitima användare. I den här artikeln får du lära dig mer om olika anpassade regelmönster som du kan använda för att optimera din Azure WAF med hjälp av geomatchade anpassade regler.

Scenario 1 – Blockera trafik från alla länder eller regioner utom "x"

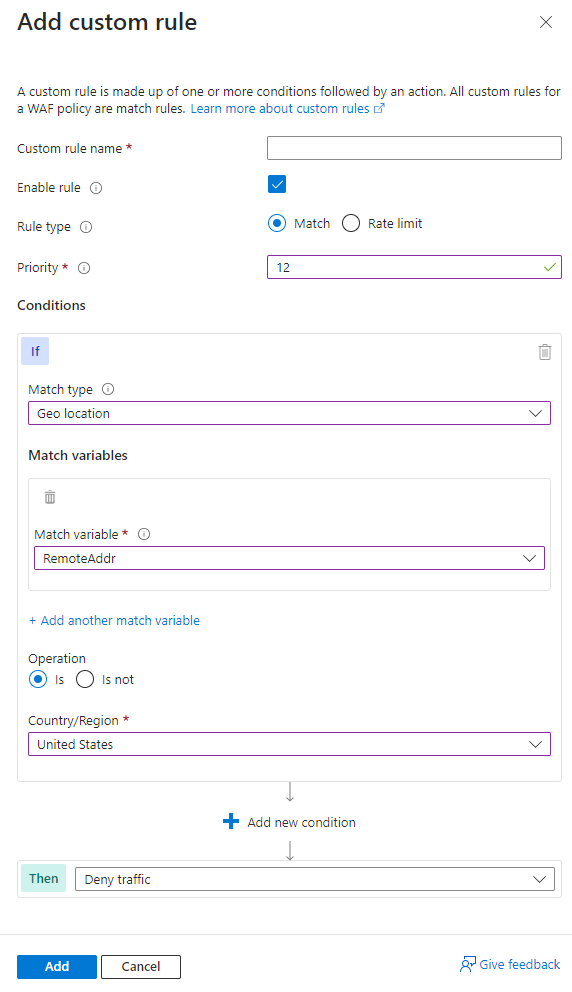

Geomatch anpassade regler visar sig vara användbara när du vill blockera trafik från alla länder eller regioner, med undantag för en. Om ditt webbprogram till exempel uteslutande vänder sig till användare i USA kan du formulera en anpassad geomatchningsregel som hindrar alla begäranden som inte kommer från USA. Den här strategin minimerar effektivt ditt webbprograms attackyta och avskräcker obehörig åtkomst från andra regioner. Den här specifika tekniken använder ett negeringsvillkor för att underlätta det här trafikmönstret. Information om hur du skapar en anpassad geomatchningsregel som hindrar trafik från alla länder eller regioner utom USA finns i följande portal, PowerShell eller Bicep-exempel:

Kommentar

På Azure Front Door WAF använder SocketAddr du som matchningsvariabel och inte RemoteAddr. Variabeln RemoteAddr är den ursprungliga klientens IP-adress som vanligtvis skickas via begärandehuvudet X-Forwarded-For . Variabeln SocketAddr är källans IP-adress som WAF ser.

Scenario 2 – Blockera trafik från alla länder eller regioner utom "x" och "y" som riktar sig mot URI:n "foo" eller "bar"

Tänk dig ett scenario där du behöver använda anpassade geomatchningsregler för att blockera trafik från alla länder eller regioner, förutom två eller flera specifika, som riktar sig mot en specifik URI. Anta att ditt webbprogram har specifika URI-sökvägar som endast är avsedda för användare i USA och Kanada. I det här fallet skapar du en anpassad geomatchningsregel som blockerar alla begäranden som inte kommer från dessa länder eller regioner.

Det här mönstret bearbetar begärandenyttolaster från USA och Kanada via de hanterade regeluppsättningarna, fångar eventuella skadliga attacker och blockerar begäranden från alla andra länder eller regioner. Den här metoden säkerställer att endast målgruppen kan komma åt ditt webbprogram och undvika oönskad trafik från andra regioner.

För att minimera potentiella falska positiva identifieringar inkluderar du landskoden ZZ i listan för att samla in IP-adresser som ännu inte har mappats till ett land eller en region i Azures datauppsättning. Den här tekniken använder ett negatvillkor för geoplatstypen och ett icke-negatvillkor för URI-matchningen.

Om du vill skapa en anpassad geomatchningsregel som blockerar trafik från alla länder eller regioner utom USA och Kanada till en angiven URI läser du exemplen portal, PowerShell och Bicep.

Scenario 3 – Blockera trafik specifikt från land eller region "x"

Du kan använda anpassade geomatchningsregler för att blockera trafik från specifika länder eller regioner. Om ditt webbprogram till exempel tar emot många skadliga begäranden från land eller region "x", skapar du en anpassad geomatchningsregel för att blockera alla begäranden från det landet eller regionen. Detta skyddar ditt webbprogram från potentiella attacker och minskar resursbelastningen. Använd det här mönstret för att blockera flera skadliga eller fientliga länder eller regioner. Den här tekniken kräver ett matchningsvillkor för trafikmönstret. Information om hur du blockerar trafik från land eller region "x" finns i följande portal, PowerShell och Bicep-exempel.

Geomatcha anpassade regelskyddsmönster

Undvik antimönster när du använder anpassade geomatchningsregler, till exempel om du anger åtgärden för anpassad regel till allow i stället blockför . Detta kan få oavsiktliga konsekvenser, till exempel att tillåta trafik att kringgå WAF och potentiellt exponera ditt webbprogram för andra hot.

I stället för att använda en allow åtgärd använder du en block åtgärd med ett negatvillkor, som du ser i tidigare mönster. Detta säkerställer att endast trafik från önskade länder eller regioner tillåts och WAF blockerar all annan trafik.

Scenario 4 – tillåt trafik från land eller region "x"

Undvik att ange den anpassade geomatchningsregeln för att tillåta trafik från ett visst land eller en viss region. Om du till exempel vill tillåta trafik från USA på grund av en stor kundbas skapar du en anpassad regel med åtgärden allow och värdet United States kan verka som lösningen. Den här regeln tillåter dock all trafik från USA, oavsett om den har en skadlig nyttolast eller inte, eftersom allow åtgärden kringgår ytterligare regelbearbetning av hanterade regeluppsättningar. Dessutom bearbetar WAF fortfarande trafik från alla andra länder eller regioner och förbrukar resurser. Detta exponerar ditt webbprogram för skadliga begäranden från USA som WAF annars skulle blockera.

Scenario 5 – Tillåt trafik från alla län utom "x"

Undvik att ange regelåtgärden till allow och ange en lista över länder eller regioner som ska undantas när du använder anpassade geomatchningsregler. Om du till exempel vill tillåta trafik från alla länder eller regioner utom USA, där du misstänker skadlig aktivitet, kan den här metoden få oavsiktliga konsekvenser. Det kan tillåta trafik från overifierade eller osäkra länder/regioner eller länder/regioner med låga eller inga säkerhetsstandarder, vilket exponerar ditt webbprogram för potentiella sårbarheter eller attacker.

allow Att använda åtgärden för alla länder eller regioner utom USA anger för WAF att sluta bearbeta nyttolaster för begäranden mot hanterade regeluppsättningar. Alla regelutvärderingar upphör när den anpassade regeln med allow har bearbetats och exponerar programmet för oönskade skadliga attacker.

Använd i stället en mer restriktiv och specifik regelåtgärd, till exempel blockera, och ange en lista över länder eller regioner som ska tillåtas med ett negatvillkor. Detta säkerställer att endast trafik från betrodda och verifierade källor kan komma åt webbprogrammet samtidigt som misstänkt eller oönskad trafik blockeras.