Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Gäller för: ✔️ Virtuella Linux-datorer ✔️, virtuella Windows-datorer ✔️

Med Azure Disk Storage kan du hantera dina egna nycklar när du använder kryptering på serversidan (SSE) för hanterade diskar om du vill. Konceptuell information om SSE med kundhanterade nycklar och andra krypteringstyper för hanterade diskar finns i avsnittet Kundhanterade nycklar i vår diskkrypteringsartikel: Kundhanterade nycklar

Förutsättningar

Inskränkningar

För tillfället har kundhanterade nycklar följande begränsningar:

- Om den här funktionen är aktiverad för en disk med inkrementella ögonblicksbilder kan den inte inaktiveras på den disken eller dess ögonblicksbilder. För att undvika detta kopierar du alla data till en helt annan hanterad disk som inte använder kundhanterade nycklar. Du kan göra det med antingen Azure CLI eller Azure PowerShell-modulen.

- En disk och alla dess associerade inkrementella ögonblicksbilder måste ha samma diskkrypteringsuppsättning.

- Endast programvara och HSM RSA-nycklar i storlekarna 2 048-bitars, 3 072- och 4 096-bitars stöds, inga andra nycklar eller storlekar.

- HSM-nycklar kräver premiumnivån för Azure Key Vaults.

- Endast för Ultra Disks- och Premium SSD v2-diskar:

- (Förhandsversion) Användartilldelade hanterade identiteter är tillgängliga för Ultra Disks- och Premium SSD v2-diskar som krypterats med kundhanterade nycklar.

- (Förhandsversion) Du kan kryptera Ultra Disks- och Premium SSD v2-diskar med kundhanterade nycklar med hjälp av Azure Key Vaults som lagras i en annan Microsoft Entra-ID-klientorganisation.

- De flesta resurser som är relaterade till dina kundhanterade nycklar (diskkrypteringsuppsättningar, virtuella datorer, diskar och ögonblicksbilder) måste finnas i samma prenumeration och region.

- Azure Key Vaults kan användas från en annan prenumeration men måste finnas i samma region som diskkrypteringsuppsättningen. Som förhandsversion kan du använda Azure Key Vaults från olika Microsoft Entra-klienter.

- Diskar som krypterats med kundhanterade nycklar kan bara flyttas till en annan resursgrupp om den virtuella dator som de är anslutna till frigörs.

- Diskar, ögonblicksbilder och bilder som krypterats med kundhanterade nycklar kan inte flyttas mellan prenumerationer.

- Hanterade diskar som för närvarande eller tidigare krypterats med Azure Disk Encryption kan inte krypteras med hjälp av kundhanterade nycklar.

- Det går bara att skapa upp till 5 000 diskkrypteringsuppsättningar per region per prenumeration.

- Information om hur du använder kundhanterade nycklar med delade bildgallerier finns i Förhandsversion: Använda kundhanterade nycklar för kryptering av bilder.

Följande avsnitt beskriver hur du aktiverar och använder kundhanterade nycklar för hanterade diskar:

När du konfigurerar kundhanterade nycklar för diskarna måste du skapa resurser i en viss ordning, om du gör det för första gången. Först måste du skapa och konfigurera ett Azure Key Vault.

Konfigurera ditt Azure Key Vault

Logga in på Azure-portalen.

Sök efter och välj Nyckelvalv.

Viktigt!

Diskkrypteringsuppsättningen, den virtuella datorn, diskarna och ögonblicksbilderna måste alla finnas i samma region och prenumeration för att distributionen ska lyckas. Azure Key Vaults kan användas från en annan prenumeration men måste finnas i samma region och klientorganisation som diskkrypteringsuppsättningen.

Välj +Skapa för att skapa ett nytt Nyckelvalv.

Skapa en ny resursgrupp.

Ange ett nyckelvalvnamn, välj en region och välj en prisnivå.

Kommentar

När du skapar Key Vault-instansen måste du aktivera skydd mot mjuk borttagning och rensning. Mjuk borttagning säkerställer att Key Vault innehåller en borttagen nyckel för en viss kvarhållningsperiod (standardvärdet 90 dagar). Rensningsskydd säkerställer att en borttagen nyckel inte kan tas bort permanent förrän kvarhållningsperioden förfaller. De här inställningarna skyddar dig från att förlora data på grund av oavsiktlig borttagning. De här inställningarna är obligatoriska när du använder ett Key Vault för att kryptera hanterade diskar.

Välj Granska + skapa, verifiera dina val och välj sedan Skapa.

När nyckelvalvet har distribuerats klart väljer du det.

Välj Nycklar under Objekt.

Välj Generera/Importera.

Låt både nyckeltypen vara inställd på RSA - och RSA-nyckelstorlek inställd på 2048.

Fyll i de återstående valen som du vill och välj sedan Skapa.

Lägga till en Azure RBAC-roll

Nu när du har skapat Azure-nyckelvalvet och en nyckel måste du lägga till en Azure RBAC-roll så att du kan använda ditt Azure-nyckelvalv med diskkrypteringsuppsättningen.

- Välj Åtkomstkontroll (IAM) och lägg till en roll.

- Lägg till rollerna Key Vault-administratör, ägare eller deltagare .

Konfigurera diskkrypteringsuppsättningen

Sök efter diskkrypteringsuppsättningar och välj det.

I fönstret Diskkrypteringsuppsättningar väljer du +Skapa.

Välj din resursgrupp, namnge krypteringsuppsättningen och välj samma region som ditt nyckelvalv.

Som Krypteringstyp väljer du Kryptering i vila med en kundhanterad nyckel.

Kommentar

När du har skapat en diskkrypteringsuppsättning med en viss krypteringstyp kan den inte ändras. Om du vill använda en annan krypteringstyp måste du skapa en ny diskkrypteringsuppsättning.

Kontrollera att Välj Azure-nyckelvalv och nyckel är markerade.

Välj nyckelvalvet och nyckeln som du skapade tidigare och versionen.

Om du vill aktivera automatisk rotation av kundhanterade nycklar väljer du Automatisk nyckelrotation.

Välj Granska och skapa och sedan Skapa.

Gå till diskkrypteringsuppsättningen när den har distribuerats och välj aviseringen som visas.

Detta ger nyckelvalvet behörighet till diskkrypteringsuppsättningen.

Distribuera en virtuell dator

Nu när du har skapat och konfigurerat nyckelvalvet och diskkrypteringsuppsättningen kan du distribuera en virtuell dator med hjälp av krypteringen. Distributionsprocessen för den virtuella datorn liknar standarddistributionsprocessen, de enda skillnaderna är att du behöver distribuera den virtuella datorn i samma region som dina andra resurser och du väljer att använda en kundhanterad nyckel.

Sök efter virtuella datorer och välj + Skapa för att skapa en virtuell dator.

I fönstret Grundläggande väljer du samma region som diskkrypteringsuppsättningen och Azure Key Vault.

Fyll i de andra värdena i fönstret Grundläggande som du vill.

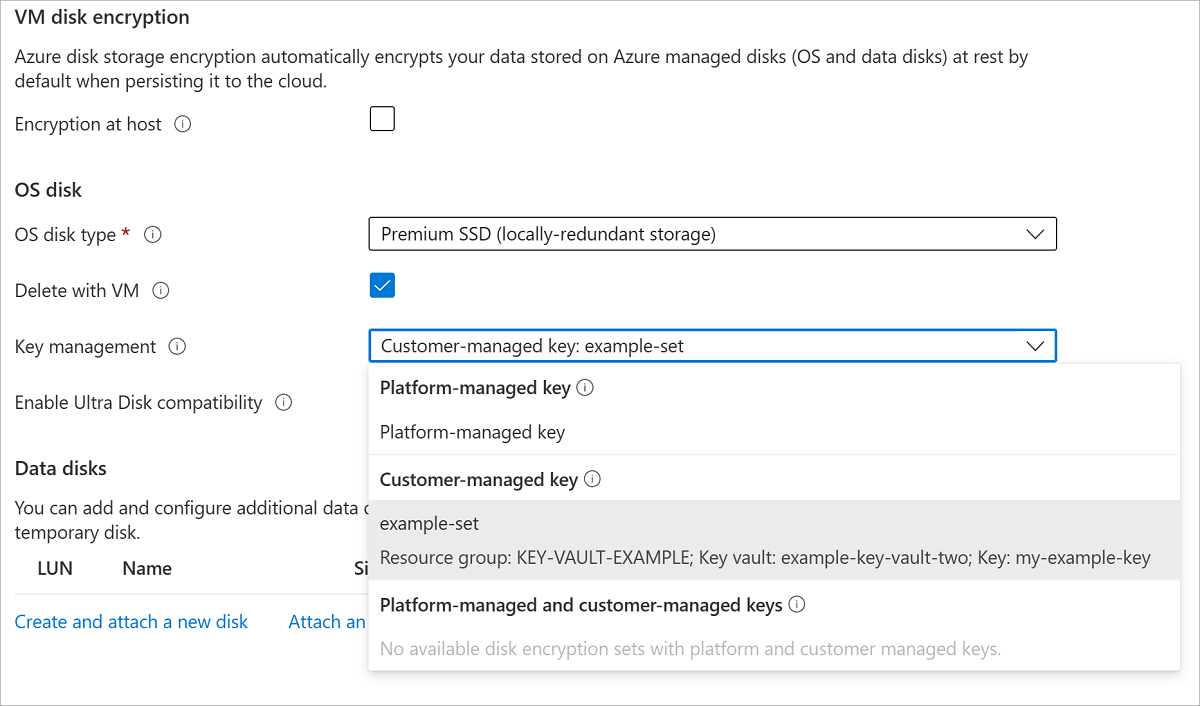

I fönstret Diskar för Nyckelhantering väljer du diskkrypteringsuppsättningen, nyckelvalvet och nyckeln i listrutan.

Gör de återstående valen som du vill.

Aktivera på en befintlig disk

Varning

Om du aktiverar diskkryptering på alla diskar som är anslutna till en virtuell dator måste du stoppa den virtuella datorn.

Navigera till en virtuell dator som finns i samma region som en av diskkrypteringsuppsättningarna.

Öppna den virtuella datorn och välj Stoppa.

- När den virtuella datorn har stoppats väljer du Diskar och sedan den disk som du vill kryptera.

Välj Kryptering och under Nyckelhantering väljer du ditt nyckelvalv och nyckel i listrutan under Kundhanterad nyckel.

Välj Spara.

Upprepa den här processen för alla andra diskar som är anslutna till den virtuella dator som du vill kryptera.

När diskarna har växlat över till kundhanterade nycklar startar du den virtuella datorn om det inte finns några andra anslutna diskar som du vill kryptera.

Viktigt!

Kundhanterade nycklar förlitar sig på hanterade identiteter för Azure-resurser, en funktion i Microsoft Entra-ID. När du konfigurerar kundhanterade nycklar tilldelas en hanterad identitet automatiskt till dina resurser under täcket. Om du senare flyttar prenumerationen, resursgruppen eller den hanterade disken från en Microsoft Entra-katalog till en annan överförs inte den hanterade identiteten som är associerad med de hanterade diskarna till den nya klientorganisationen, så kundhanterade nycklar kanske inte längre fungerar. Mer information finns i Överföra en prenumeration mellan Microsoft Entra-kataloger.

Aktivera automatisk nyckelrotation på en befintlig diskkrypteringsuppsättning

Navigera till den diskkrypteringsuppsättning som du vill aktivera automatisk nyckelrotation på.

Under Inställningar väljer du Nyckel.

Välj Automatisk nyckelrotation och välj Spara.