Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Azure Files stöder identitetsbaserad autentisering för Windows-filresurser via Server Message Block (SMB) med hjälp av Kerberos-autentiseringsprotokollet via följande metoder:

- Installerade Active Directory-domäntjänster (AD DS)

- Microsoft Entra domäntjänster

- Microsoft Entra Kerberos för identiteter av hybridanvändare

Den här artikeln fokuserar på att aktivera Microsoft Entra Domain Services (tidigare Azure Active Directory-domän Services) för identitetsbaserad autentisering med Azure-filresurser. I det här autentiseringsscenariot är Microsoft Entra-autentiseringsuppgifter och autentiseringsuppgifter för Microsoft Entra Domain Services desamma och kan användas omväxlande.

Vi rekommenderar starkt att du läser avsnittet Så här fungerar det för att välja rätt AD-källa för ditt lagringskonto. Konfigurationen skiljer sig beroende på vilken AD-källa du väljer.

Om du inte har använt Azure Files tidigare rekommenderar vi att du läser vår planeringsguide innan du läser den här artikeln.

Anteckning

Azure Files stöder Kerberos-autentisering med Microsoft Entra Domain Services med RC4-HMAC och AES-256-kryptering. Vi rekommenderar att du använder AES-256.

Azure Files stöder autentisering för Microsoft Entra Domain Services med fullständig eller partiell synkronisering (begränsad) med Microsoft Entra-ID. För miljöer med begränsad synkronisering bör administratörer vara medvetna om att Azure Files endast respekterar Azure RBAC-rolltilldelningar som beviljats till huvudkonton som synkroniseras. Rolltilldelningar som har beviljats till identiteter som inte synkroniserats från Microsoft Entra ID till Microsoft Entra Domain Services kommer att ignoreras av Azure Files.

Gäller för

| Hanteringsmodell | Faktureringsmodell | Medieklass | Redundans | små och medelstora företag | NFS |

|---|---|---|---|---|---|

| Microsoft.Storage, lagringstjänster | Provisionerad v2 | HDD (standard) | Lokalt (LRS) |

|

|

| Microsoft.Storage, lagringstjänster | Provisionerad v2 | HDD (standard) | Zon (ZRS) |

|

|

| Microsoft.Storage, lagringstjänster | Provisionerad v2 | HDD (standard) | Geo (GRS) |

|

|

| Microsoft.Storage, lagringstjänster | Provisionerad v2 | HDD (standard) | GeoZone (GZRS) |

|

|

| Microsoft.Storage, lagringstjänster | Tillhandahållen v1 | SSD (hög kvalitet) | Lokalt (LRS) |

|

|

| Microsoft.Storage, lagringstjänster | Tillhandahållen v1 | SSD (hög kvalitet) | Zon (ZRS) |

|

|

| Microsoft.Storage, lagringstjänster | Betala efter hand | HDD (standard) | Lokalt (LRS) |

|

|

| Microsoft.Storage, lagringstjänster | Betala efter hand | HDD (standard) | Zon (ZRS) |

|

|

| Microsoft.Storage, lagringstjänster | Betala efter hand | HDD (standard) | Geo (GRS) |

|

|

| Microsoft.Storage, lagringstjänster | Betala efter hand | HDD (standard) | GeoZone (GZRS) |

|

|

Förutsättningar

Innan du aktiverar Microsoft Entra Domain Services via SMB för Azure-filresurser kontrollerar du att du har slutfört följande krav:

Välj eller skapa en Microsoft Entra-klientorganisation.

Du kan använda en ny eller befintlig hyresgäst. Klientorganisationen och fildelningen som du vill komma åt måste vara associerade med samma prenumeration.

Om du vill skapa en ny Microsoft Entra-klientorganisation kan du lägga till en Microsoft Entra-klientorganisation och en Microsoft Entra-prenumeration. Om du har en befintlig Microsoft Entra-klientorganisation men vill skapa en ny för användning med Azure-filresurser kan du se Skapa en Microsoft Entra-klientorganisation.

Aktivera Microsoft Entra Domain Services i Microsoft Entra-klientorganisationen.

För att stödja autentisering med Microsoft Entra-autentiseringsuppgifter måste du aktivera Microsoft Entra Domain Services för din Microsoft Entra-klientorganisation. Om du inte är administratör för Microsoft Entra-klientorganisationen kontaktar du administratören och följer den stegvisa vägledningen för att aktivera Microsoft Entra Domain Services med hjälp av Azure Portal.

Det tar vanligtvis cirka 15 minuter innan distributionen av Microsoft Entra Domain Services slutförs. Kontrollera att hälsostatusen för Microsoft Entra Domain Services visar I drift och att synkronisering av lösenordshashar är aktiverad innan du fortsätter till nästa steg.

Domänansluta en virtuell dator med Microsoft Entra Domain Services.

För att få åtkomst till en Azure-filresurs med hjälp av Microsoft Entra-autentiseringsuppgifter från en virtuell dator måste den virtuella datorn vara domänansluten till Microsoft Entra Domain Services. För mer information om hur du domänansluter en virtuell dator, se Ansluta en virtuell Windows Server-dator till en hanterad domän. Microsoft Entra Domain Services-autentisering via SMB med Azure-filresurser stöds endast på virtuella Windows-datorer som kör OS-versioner ovanför Windows 7 eller Windows Server 2008 R2, eller på virtuella Linux-datorer som kör Ubuntu 18.04+ eller motsvarande virtuella RHEL- eller SLES-datorer.

Anteckning

Icke-domänanslutna virtuella datorer kan endast komma åt Azure-filresurser med Microsoft Entra Domain Services-autentisering om den virtuella datorn har obehindrat nätverksanslutning till domänkontrollanterna för Microsoft Entra Domain Services. Detta kräver vanligtvis antingen plats-till-plats-VPN eller punkt-till-plats-VPN.

Välj eller skapa en Azure-fildelning.

Välj en ny eller befintlig fildelning som är associerad med samma prenumeration som din Microsoft Entra-klientorganisation. Information om hur du skapar en ny filresurs finns i Skapa en filresurs i Azure Files. För optimala prestanda rekommenderar vi att filresursen finns i samma region som den virtuella dator som du planerar att komma åt resursen från.

Verifiera anslutningen till Azure Files genom att montera Azure-fildelningar med hjälp av ditt lagringskontos nyckel.

För att kontrollera att din virtuella dator och fildelning är korrekt konfigurerade kan du försöka montera fildelningen med hjälp av din lagringskontonyckel. Mer information finns i Montera en Azure-filresurs och få åtkomst till resursen i Windows.

Regional tillgänglighet

Azure Files-autentisering med Microsoft Entra Domain Services är tillgängligt i alla Azure Public-, Gov- och Kina-regioner.

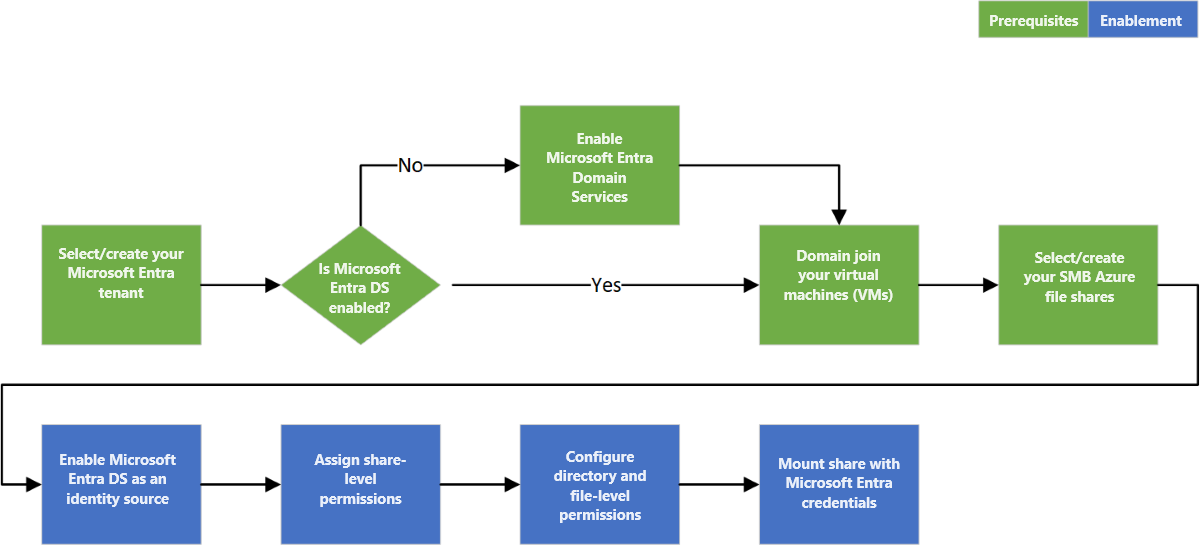

Översikt över arbetsflödet

Följande diagram illustrerar arbetsflödet från slutpunkt till slutpunkt för att aktivera Microsoft Entra Domain Services-autentisering via SMB för Azure Files.

Aktivera Microsoft Entra Domain Services-autentisering för ditt konto

Om du vill aktivera Microsoft Entra Domain Services-autentisering via SMB för Azure Files anger du en egenskap för lagringskonton med hjälp av Azure-portalen, Azure PowerShell eller Azure CLI. Genom att ange den här egenskapen "domänansluts" lagringskontot implicit med den associerade distribuerade Microsoft Entra Domain Services-tjänsten. Microsoft Entra Domain Services-autentisering via SMB aktiveras sedan för alla nya och befintliga fildelningar i lagringskontot.

Tänk på att du bara kan aktivera autentisering för Microsoft Entra Domain Services över SMB efter att du framgångsrikt har distribuerat Microsoft Entra Domain Services till din Microsoft Entra-klientorganisation. För mer information, se Förutsättningar.

Följ dessa steg för att aktivera Microsoft Entra Domain Services-autentisering via SMB med Azure Portal:

I Azure Portal går du till ditt befintliga lagringskonto eller skapar ett lagringskonto.

Välj Datalagring>Filresurser.

I avsnittet Filresursinställningar väljer du Identitetsbaserad åtkomst: Inte konfigurerad.

Skärmbild av rutan för fildelningar i ditt lagringskonto, där identitetsbaserad åtkomst har markerats.

Under Microsoft Entra Domain Services väljer du Konfigurera och aktiverar sedan funktionen genom att markera kryssrutan.

Välj Spara.

Rekommenderas: Använd AES-256-kryptering

Som standard använder Microsoft Entra Domain Services-autentisering Kerberos RC4-kryptering. Vi rekommenderar att du konfigurerar det så att det använder Kerberos AES-256-kryptering i stället genom att följa dessa instruktioner.

Åtgärden kräver att en åtgärd körs på Active Directory-domänen som hanteras av Microsoft Entra Domain Services för att nå en domänkontrollant för att begära en egenskapsändring av domänobjektet. Cmdletarna nedan är Windows Server Active Directory PowerShell-cmdletar, inte Azure PowerShell-cmdletar. Därför måste dessa PowerShell-kommandon köras från en klientdator som är domänansluten till Microsoft Entra Domain Services-domänen.

Viktigt!

Windows Server Active Directory PowerShell-cmdletar i det här avsnittet måste köras i Windows PowerShell 5.1 från en klientdator som är domänansluten till Domäntjänster för Microsoft Entra. PowerShell 7.x och Azure Cloud Shell fungerar inte i det här scenariot.

Logga in på den domänanslutna klientdatorn som en Microsoft Entra Domain Services-användare med nödvändiga behörigheter. Du måste ha skrivåtkomst till msDS-SupportedEncryptionTypes attributet för domänobjektet. Vanligtvis har medlemmar i gruppen AAD DC-administratörer nödvändiga behörigheter. Öppna en normal (icke-upphöjd) PowerShell-session och kör följande kommandon.

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= "<InsertStorageAccountNameHere>"

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

Viktigt!

Om du tidigare använde RC4-kryptering och uppdaterade lagringskontot för att använda AES-256 bör du köra klist purge på klienten och sedan montera om filresursen för att hämta nya Kerberos-biljetter med AES-256.

Gå vidare

- Om du vill ge användarna åtkomst till filresursen följer du anvisningarna i Tilldela behörigheter på resursnivå.