Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här artikeln innehåller stegvisa instruktioner för att konfigurera datakryptering för en flexibel Azure Database for PostgreSQL-serverinstans.

Viktigt!

Den enda punkt där du kan bestämma om du vill använda en systemhanterad nyckel eller en kundhanterad nyckel för datakryptering är när servern skapas. När du har fattat det beslutet och skapat servern kan du inte växla mellan de två alternativen.

I den här artikeln får du lära dig hur du skapar en ny server och konfigurerar dess datakrypteringsalternativ. För befintliga servrar, vars datakryptering är konfigurerad för att använda kundhanterad krypteringsnyckel, lär du dig:

- Så här väljer du en annan användartilldelad hanterad identitet som tjänsten kommer åt krypteringsnyckeln med.

- Så här anger du en annan krypteringsnyckel eller hur du roterar krypteringsnyckeln som för närvarande används för datakryptering.

Information om datakryptering i kontexten för Azure Database for PostgreSQL finns i datakryptering.

Konfigurera datakryptering med systemhanterad nyckel under serveretablering

Använda Azure-portalen:

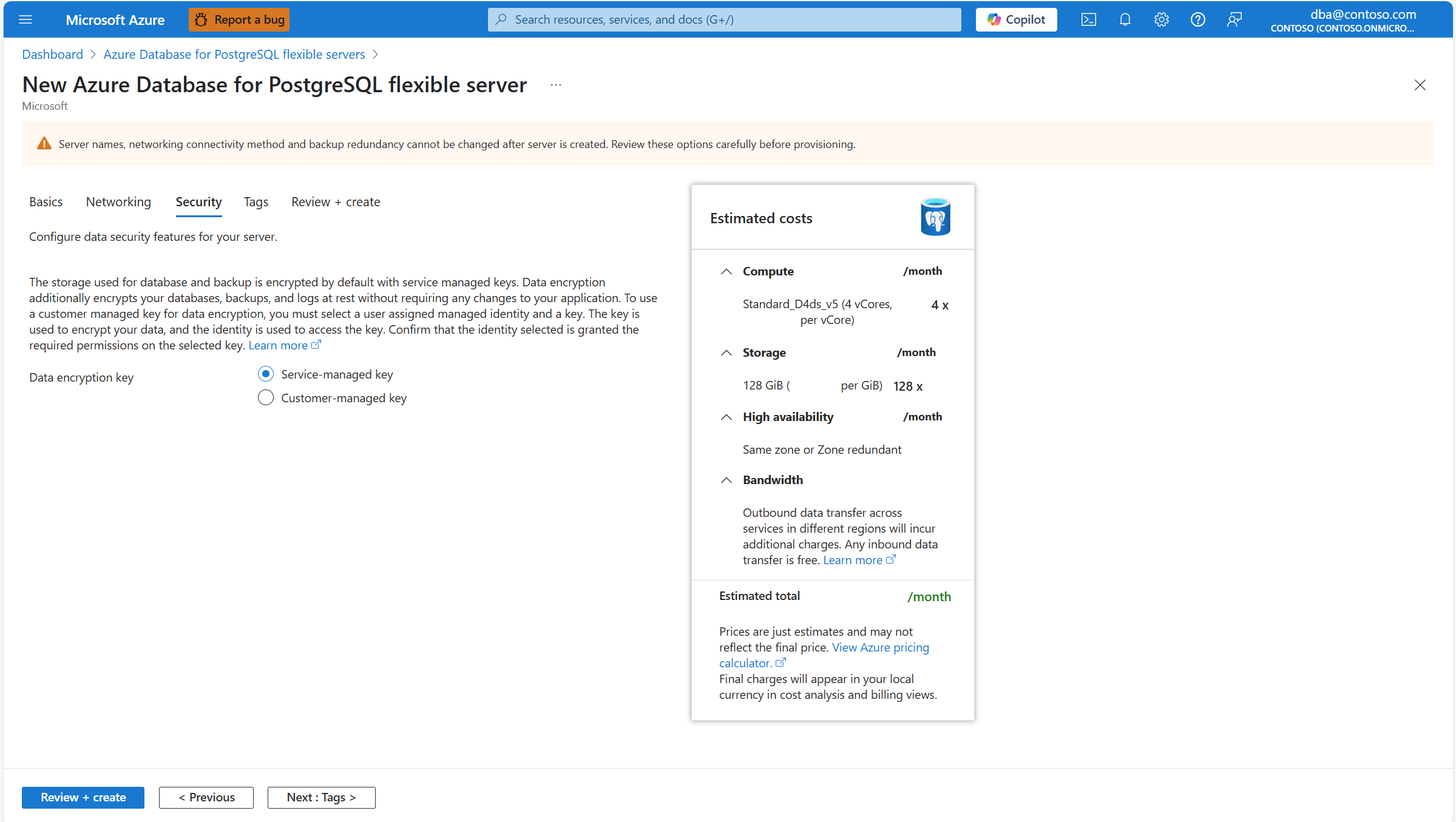

Under etableringen av en ny flexibel Azure Database for PostgreSQL-serverinstans konfigureras datakryptering på fliken Säkerhet . För Datakrypteringsnyckel väljer du alternativknappen Tjänsthanterad nyckel .

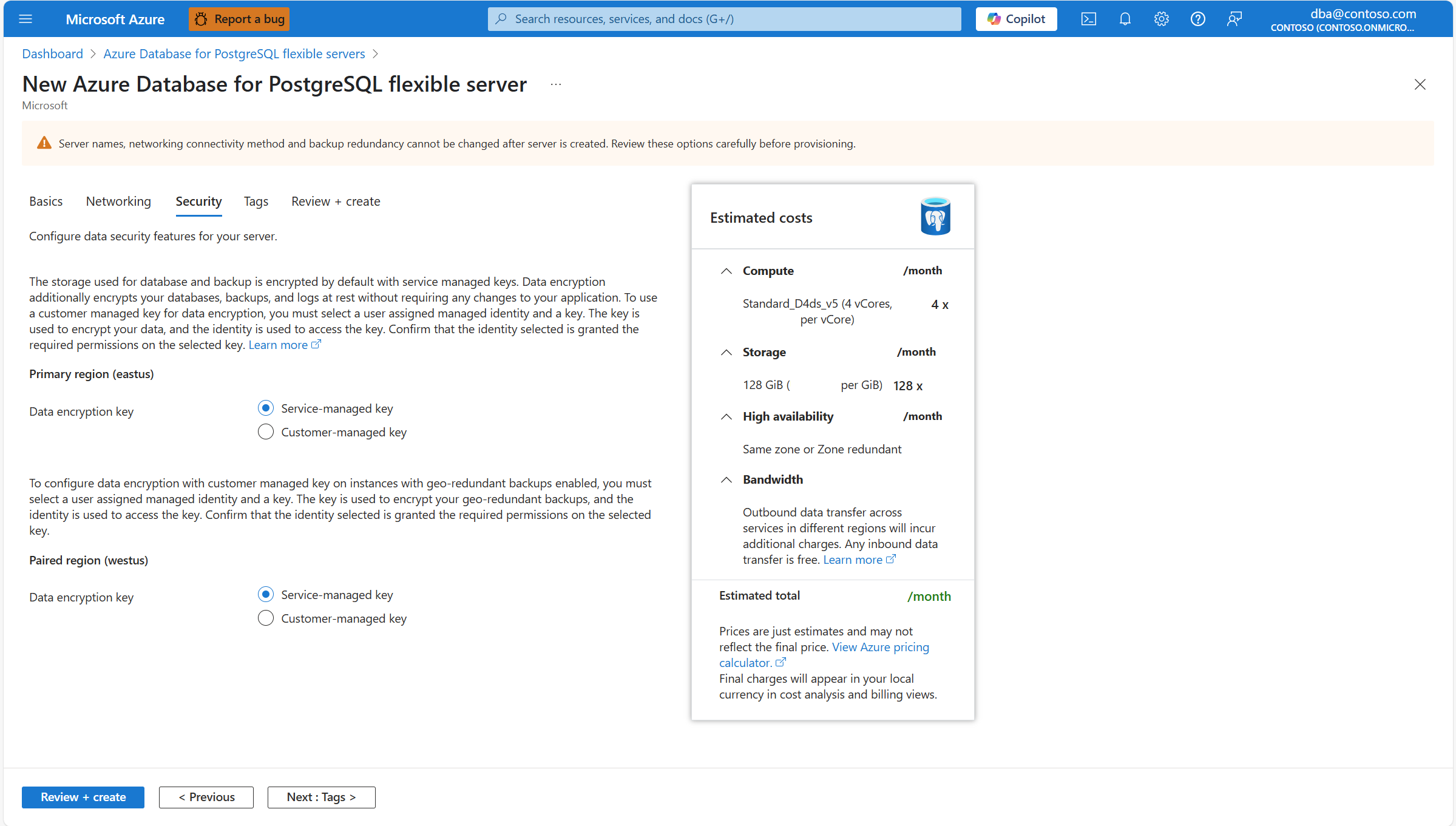

Om du aktiverar geo-redundant säkerhetskopieringslagring som ska etableras tillsammans med servern ändras aspekten av fliken Säkerhet något eftersom servern använder två separata krypteringsnycklar. En för den primära region där du distribuerar servern och en för den parkopplade region som serversäkerhetskopiorna asynkront replikeras till.

Konfigurera datakryptering med kundhanterad nyckel under serveretablering

Använda Azure-portalen:

- Skapa en användartilldelad hanterad identitet om du inte har någon ännu. Om geo-redundanta säkerhetskopior är aktiverade på servern måste du skapa till olika identiteter. Var och en av dessa identiteter används för att komma åt var och en av de två datakrypteringsnycklarna.

Anmärkning

Även om det inte krävs rekommenderar vi att du skapar den användarhanterade identiteten i samma region som servern för att upprätthålla regional återhämtning. Och om servern har geo-säkerhetskopieringsredundans aktiverad rekommenderar vi att den andra användarhanterade identiteten, som används för att komma åt datakrypteringsnyckeln för geo-redundanta säkerhetskopior, skapas i den kopplade regionen på servern.

- Skapa ett Azure Key Vault eller skapa en hanterad HSM om du inte har skapat ett nyckelarkiv ännu. Se till att du uppfyller kraven. Följ också rekommendationerna innan du konfigurerar nyckelarkivet och innan du skapar nyckeln och tilldelar nödvändiga behörigheter till den användartilldelade hanterade identiteten. Om geo-redundanta säkerhetskopieringar är aktiverade på servern måste du skapa ett andra nyckelarkiv. Det andra nyckelarkivet används för att behålla datakrypteringsnyckeln som dina säkerhetskopior kopieras till den kopplade regionen på servern krypteras med.

Anmärkning

Nyckelarkivet som används för att behålla datakrypteringsnyckeln måste distribueras i samma region som servern. Och om servern har geo-säkerhetskopieringsredundans aktiverad måste nyckelarkivet som behåller datakrypteringsnyckeln för geo-redundanta säkerhetskopior skapas i den parkopplade regionen på servern.

Skapa en nyckel i nyckelarkivet. Om geo-redundanta säkerhetskopior är aktiverade på servern behöver du en nyckel i vart och ett av nyckelarkiven. Med en av dessa nycklar krypterar vi alla serverns data (inklusive alla system- och användardatabaser, temporära filer, serverloggar, loggsegment och säkerhetskopior). Med den andra nyckeln krypterar vi kopiorna av säkerhetskopiorna som asynkront kopieras över den parkopplade regionen på servern.

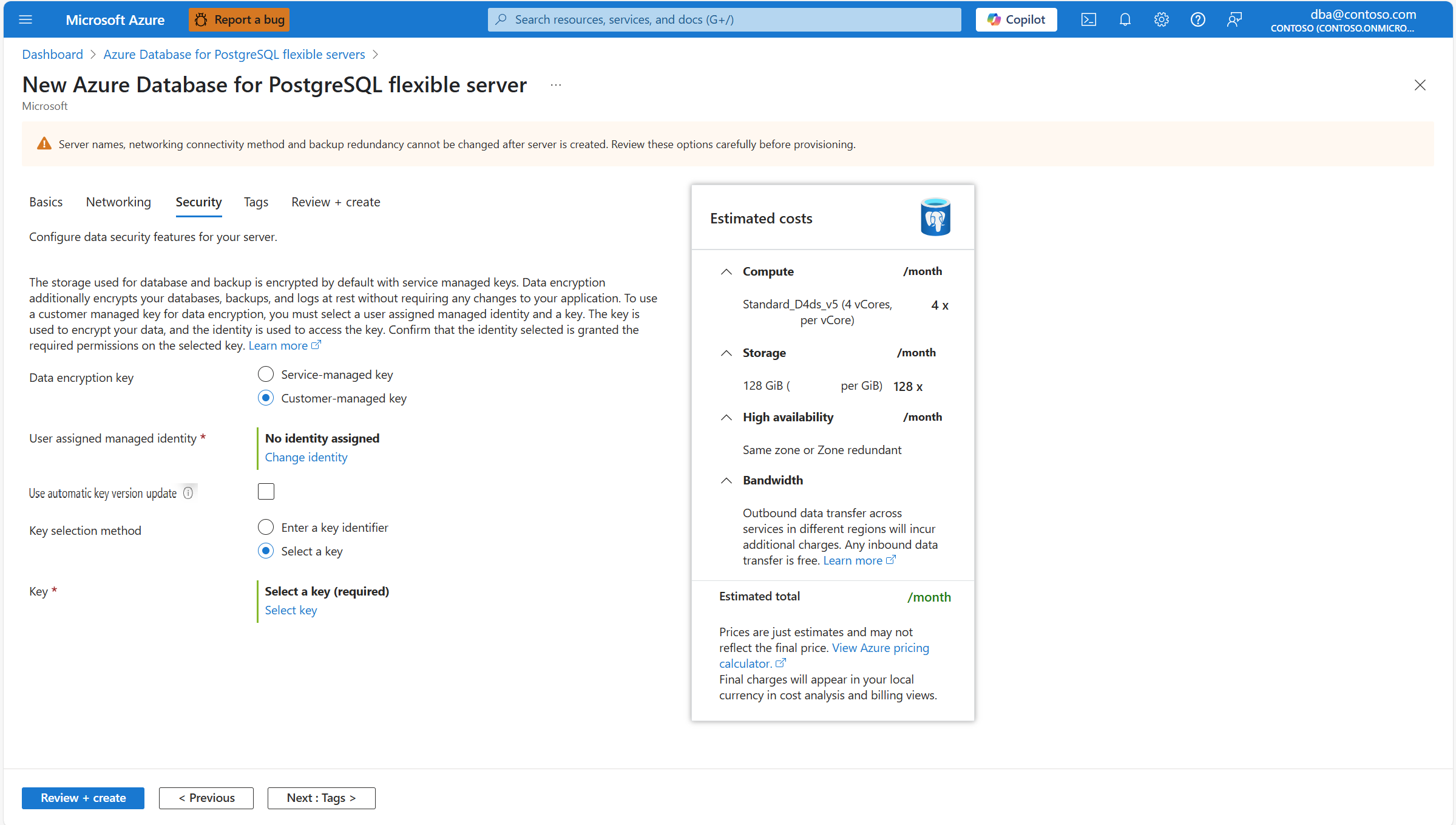

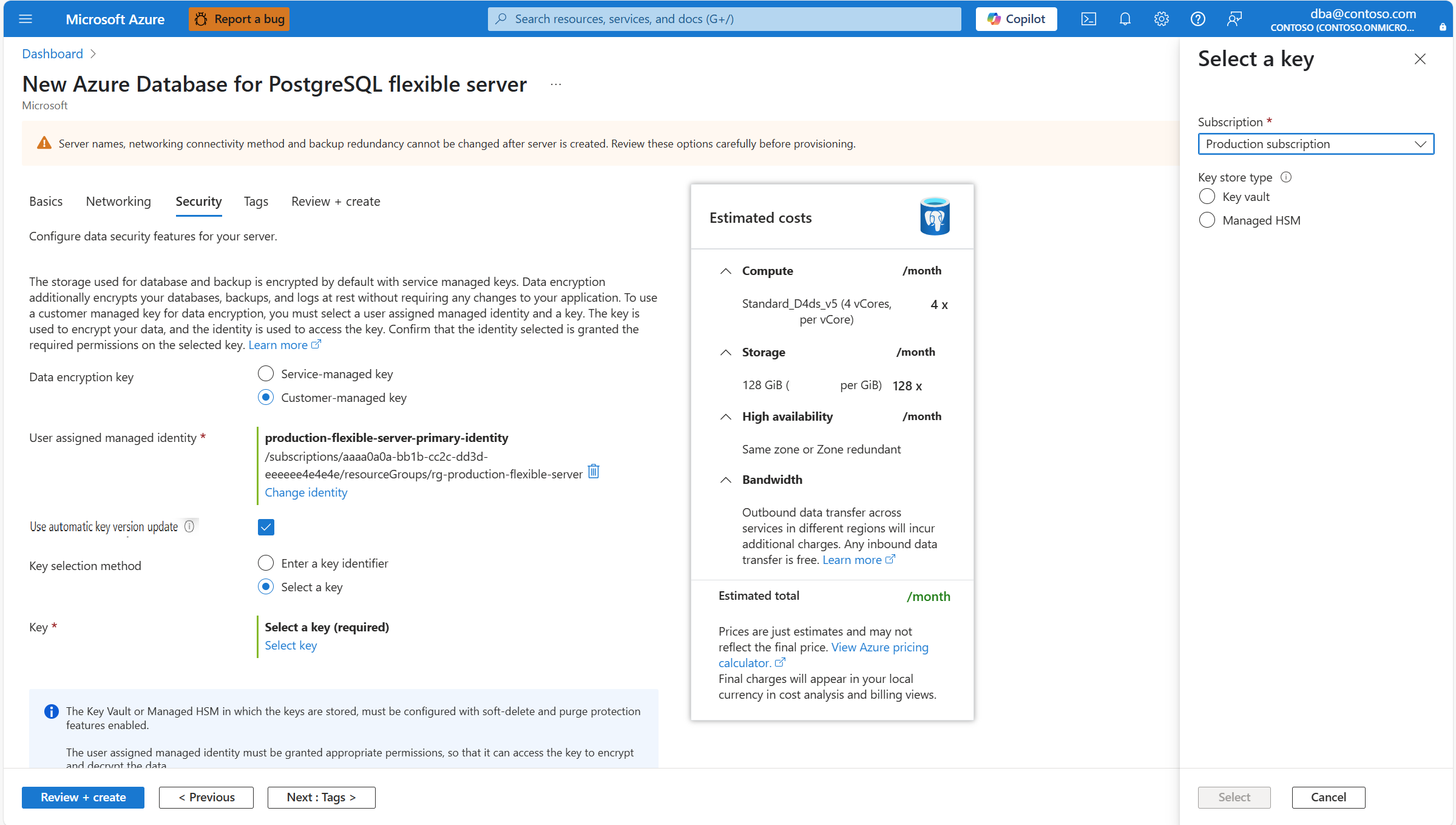

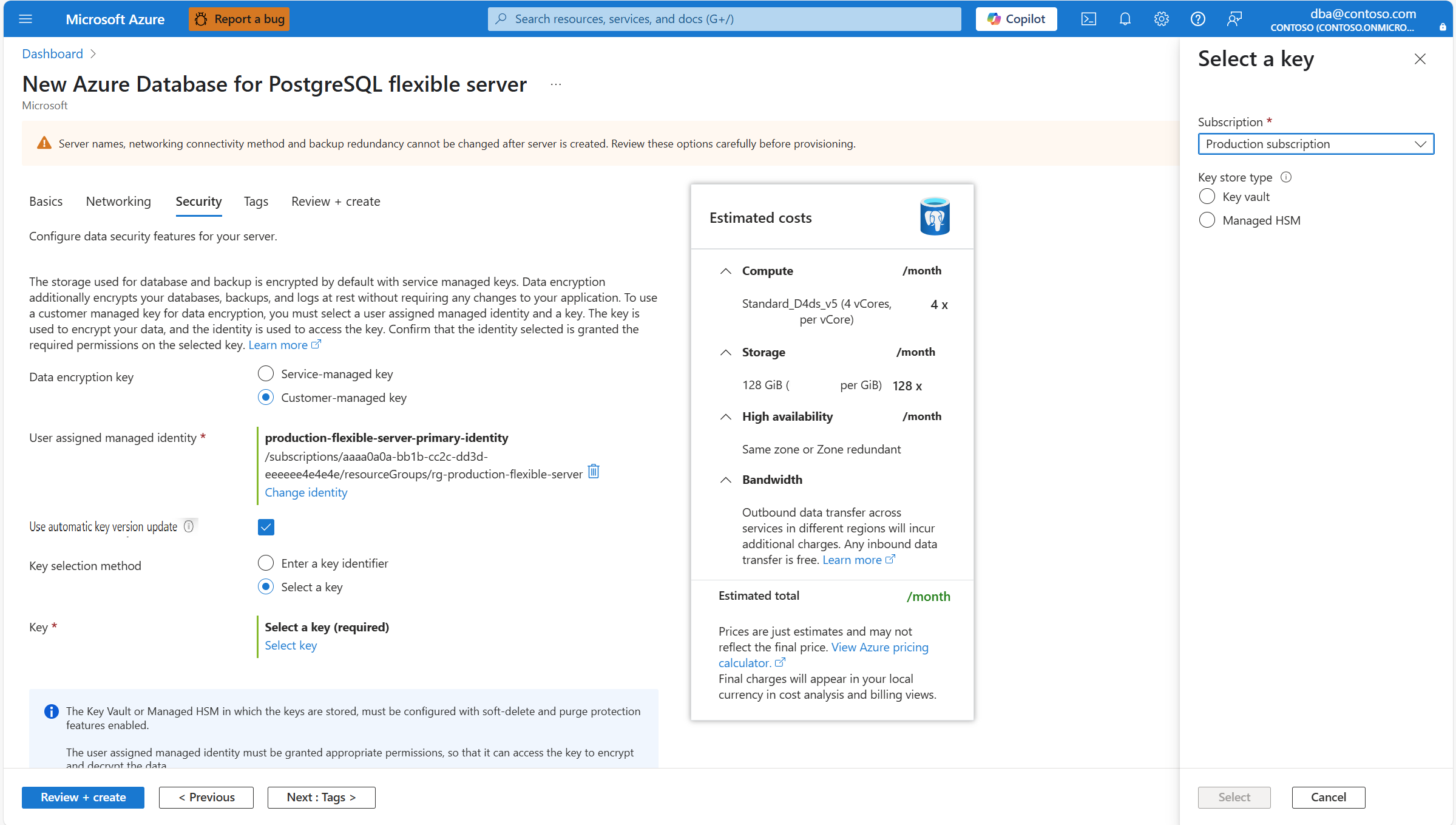

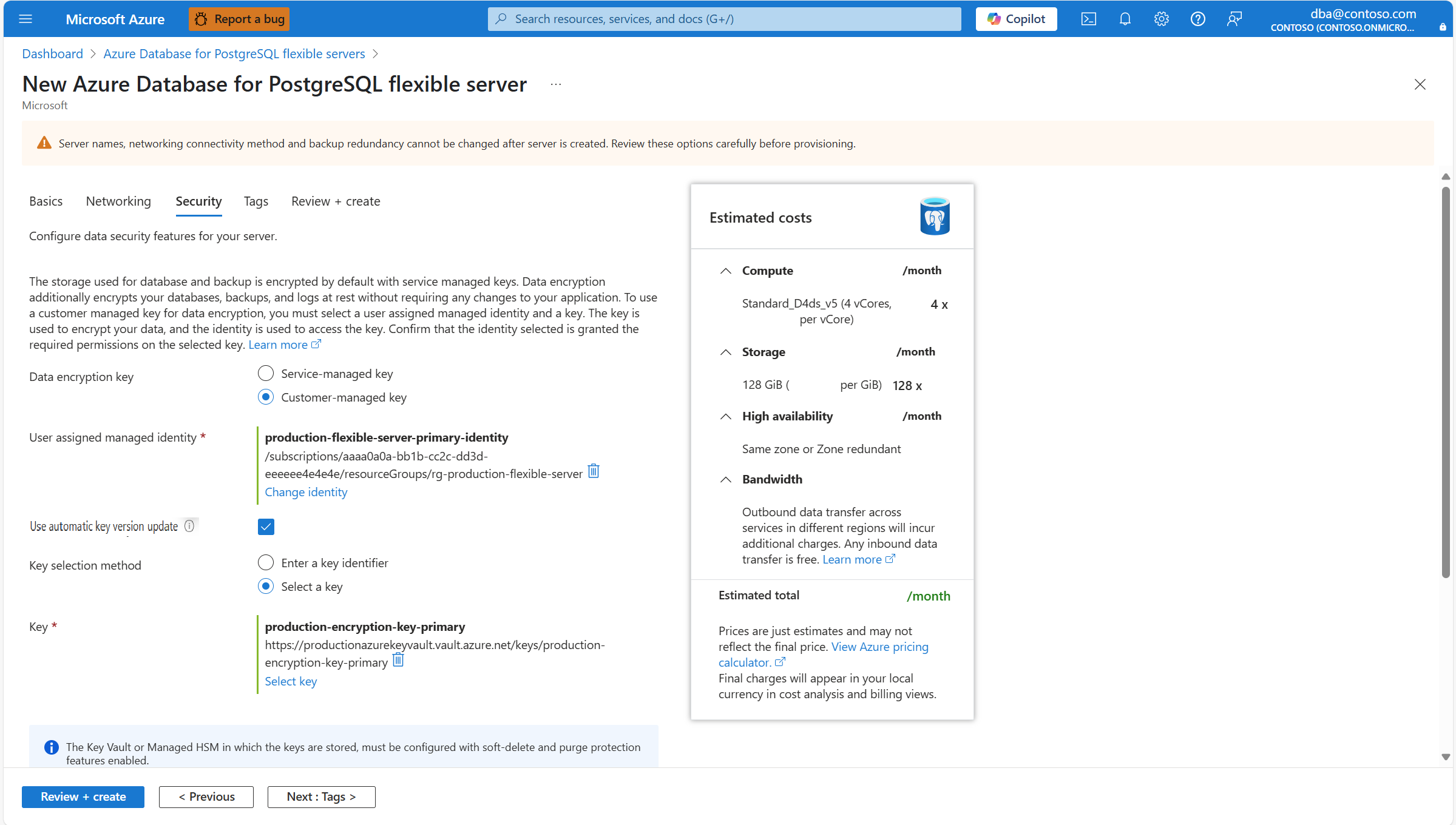

Under etableringen av en ny flexibel Azure Database for PostgreSQL-serverinstans konfigureras datakryptering på fliken Säkerhet . För Datakrypteringsnyckel väljer du alternativknappen Kundhanterad nyckel .

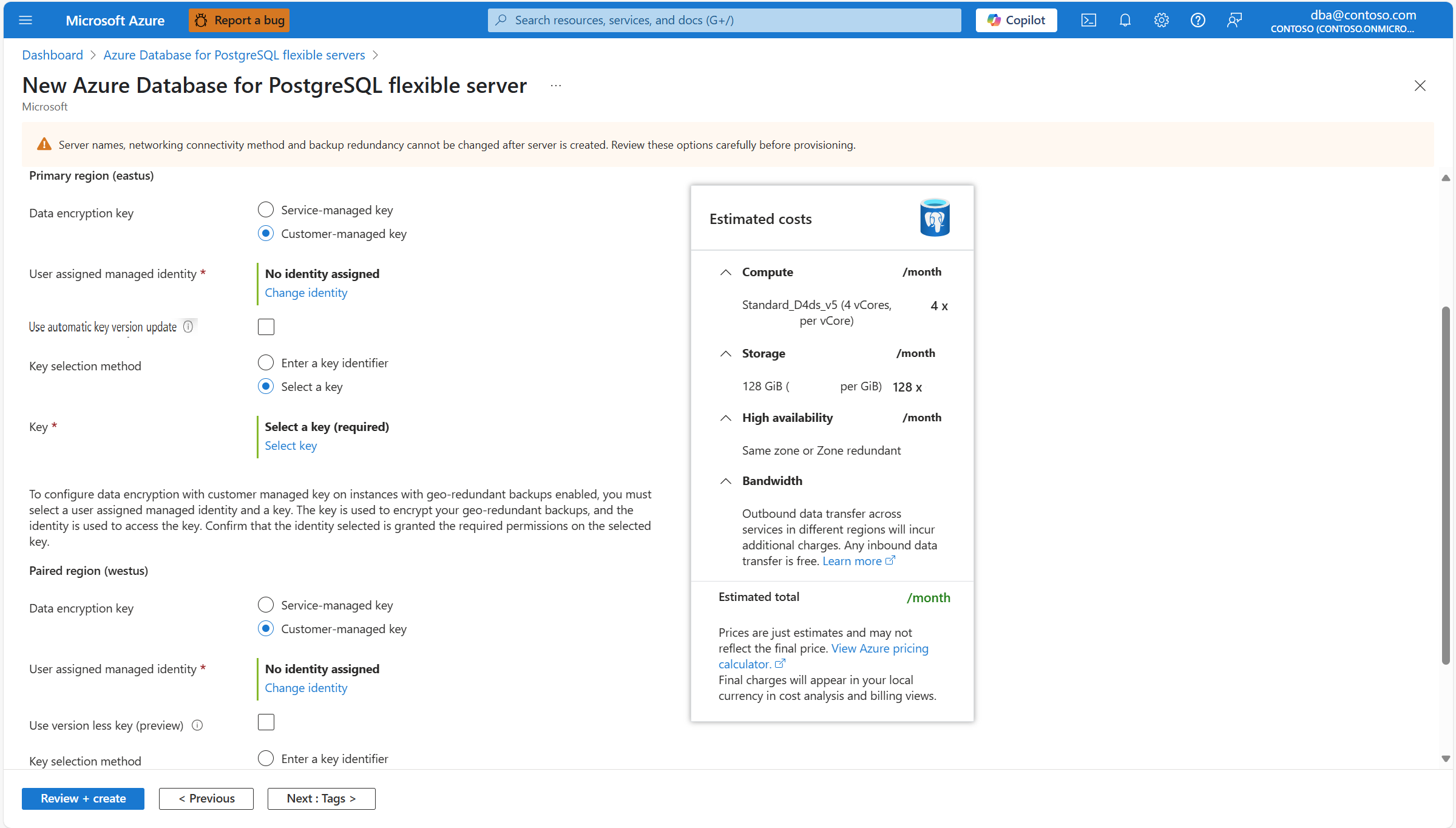

Om du aktiverar geo-redundant säkerhetskopieringslagring som ska etableras tillsammans med servern ändras aspekten av fliken Säkerhet något eftersom servern använder två separata krypteringsnycklar. En för den primära region där du distribuerar servern och en för den parkopplade region som serversäkerhetskopiorna asynkront replikeras till.

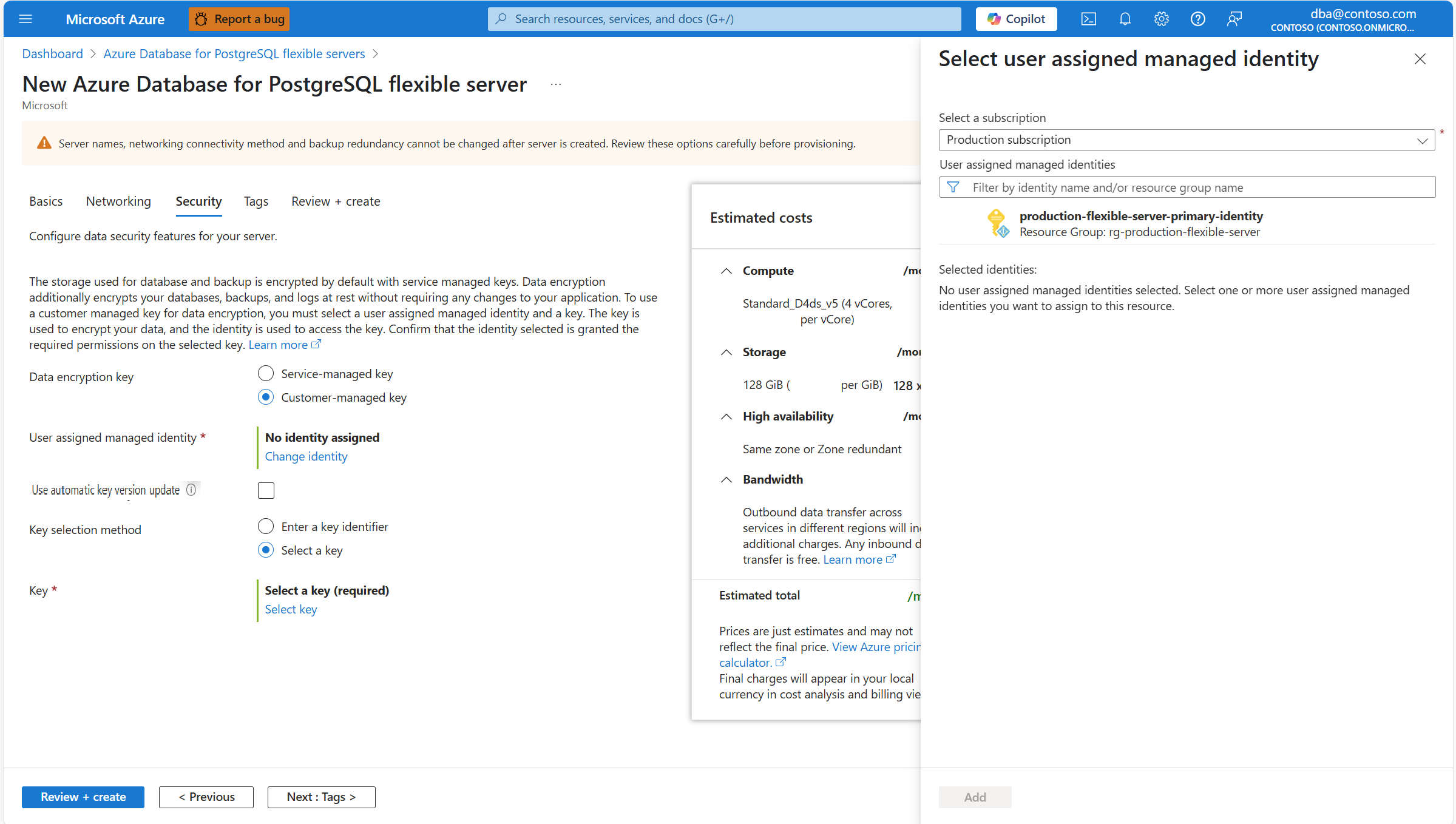

I Användartilldelad hanterad identitet väljer du Ändra identitet.

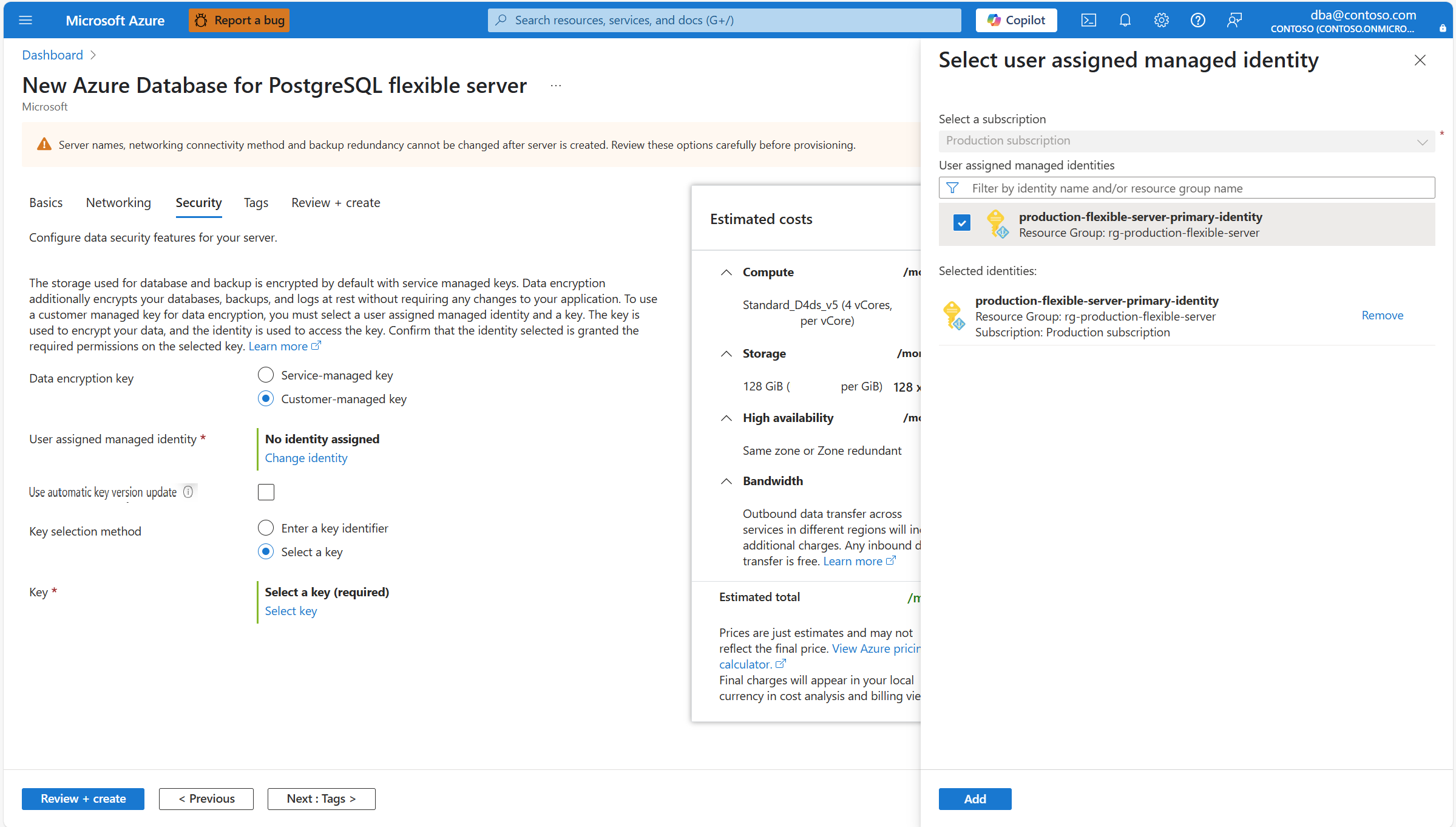

I listan över användartilldelade hanterade identiteter väljer du den som du vill att servern ska använda för att komma åt datakrypteringsnyckeln som lagras i ett Azure Key Vault.

Välj Lägg till.

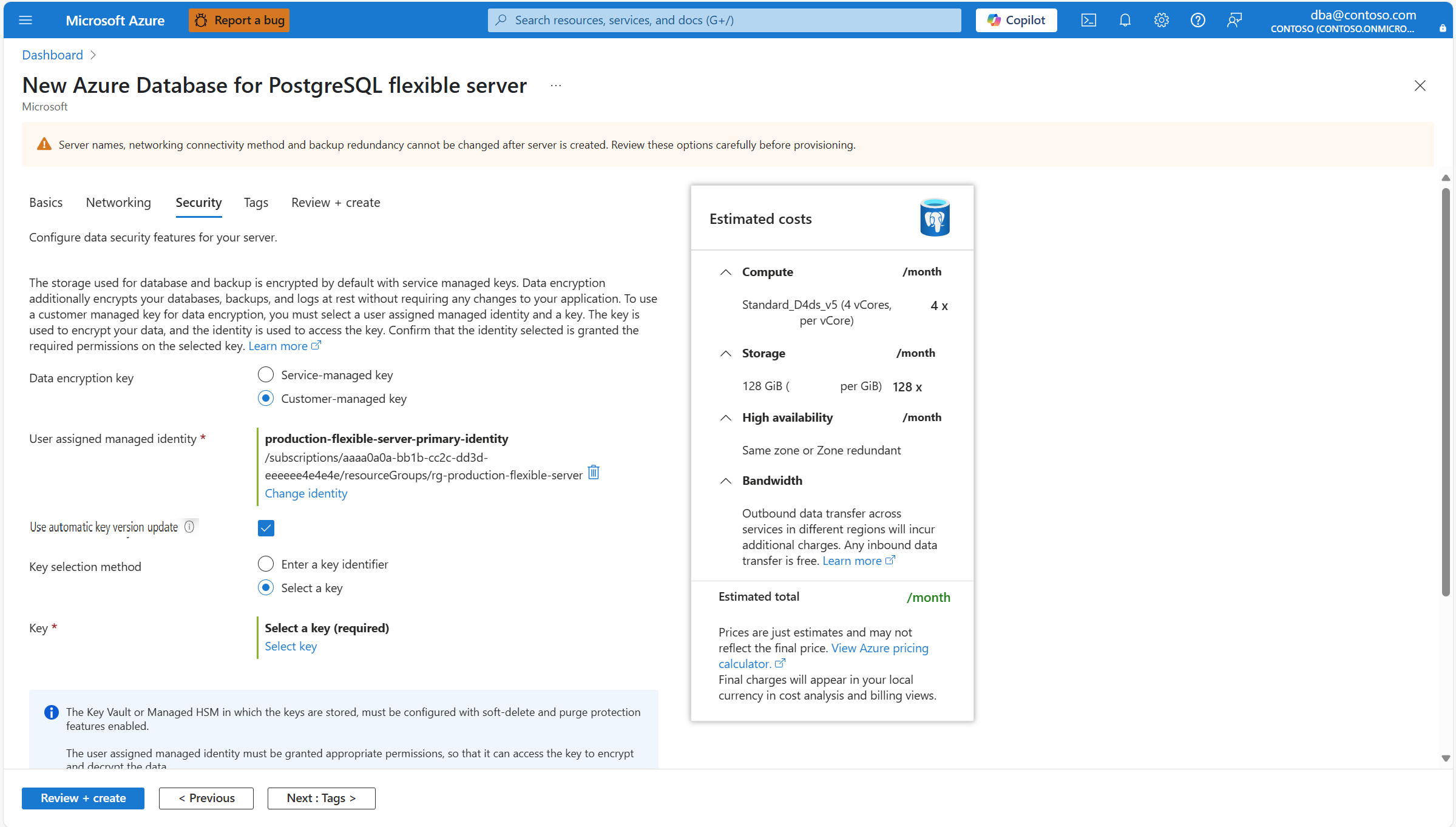

Välj Använd automatisk uppdatering av nyckelversion om du föredrar att låta tjänsten automatiskt uppdatera referensen till den senaste versionen av den valda nyckeln, när den aktuella versionen roteras manuellt eller automatiskt. Information om fördelarna med att använda automatiska uppdateringar av nyckelversioner finns i automatisk uppdatering av nyckelversion.

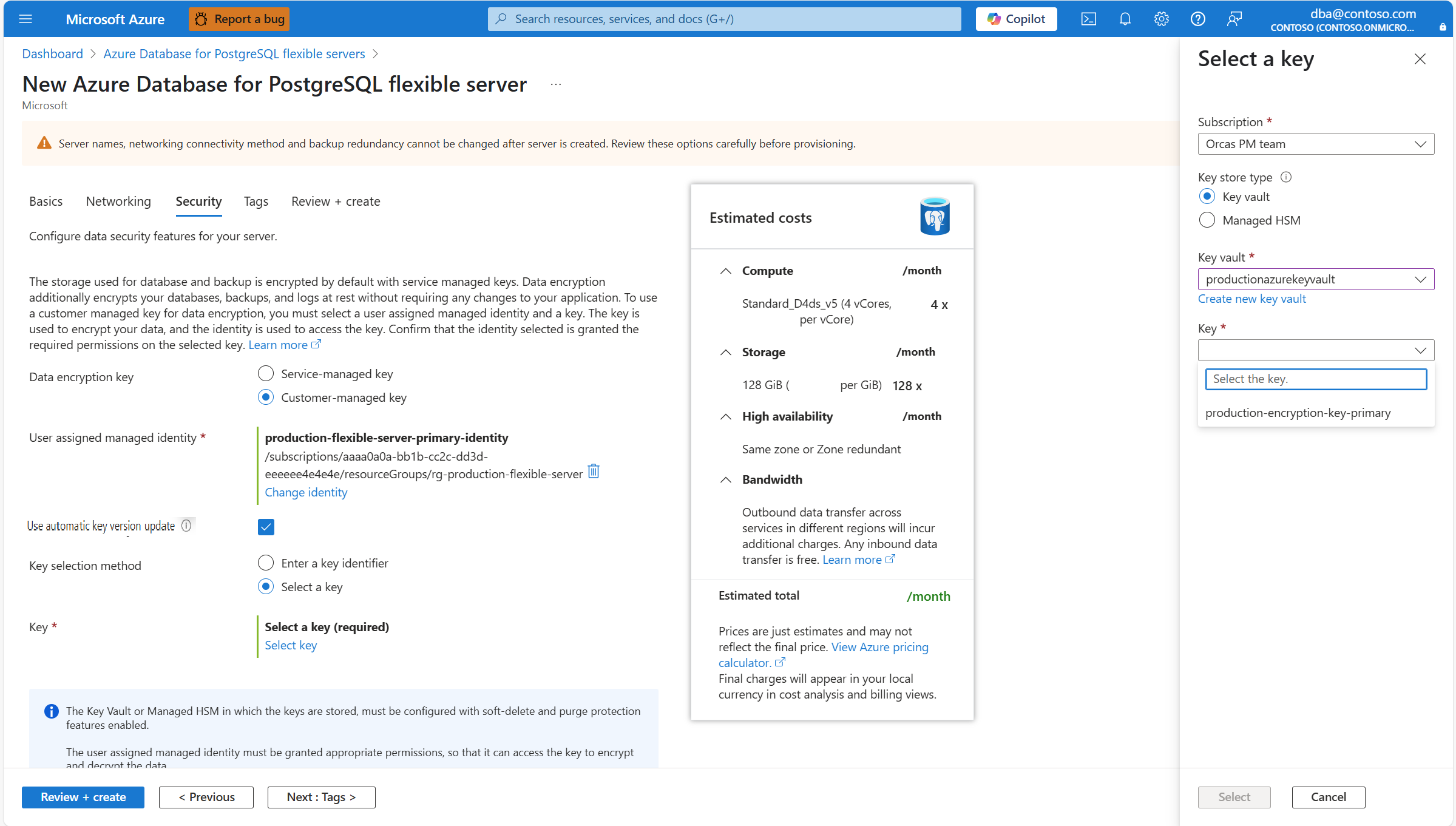

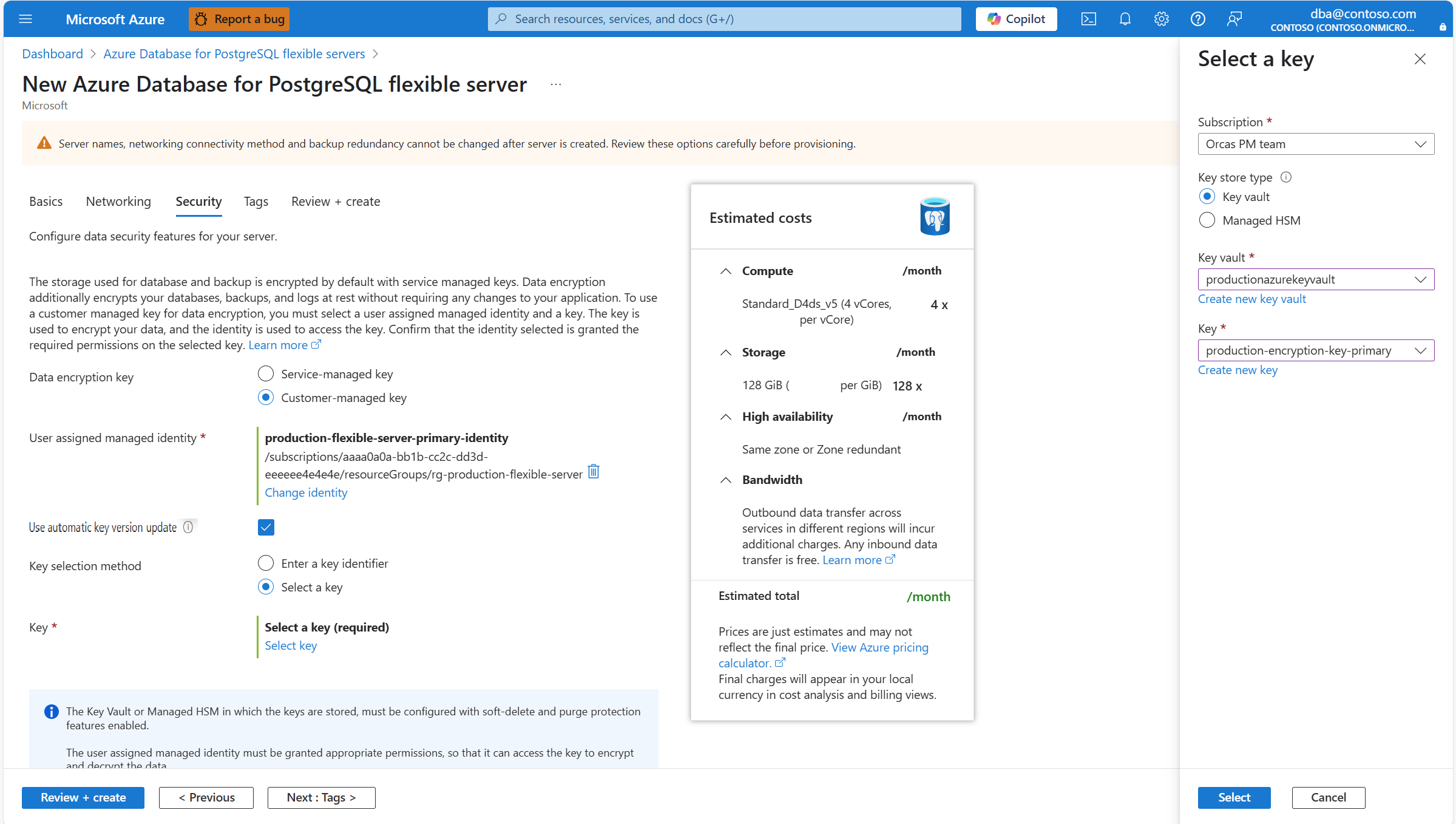

Välj Välj en nyckel.

Prenumerationen fylls automatiskt i med namnet på den prenumeration där servern är på väg att skapas. Nyckelarkivet som behåller datakrypteringsnyckeln måste finnas i samma prenumeration som servern.

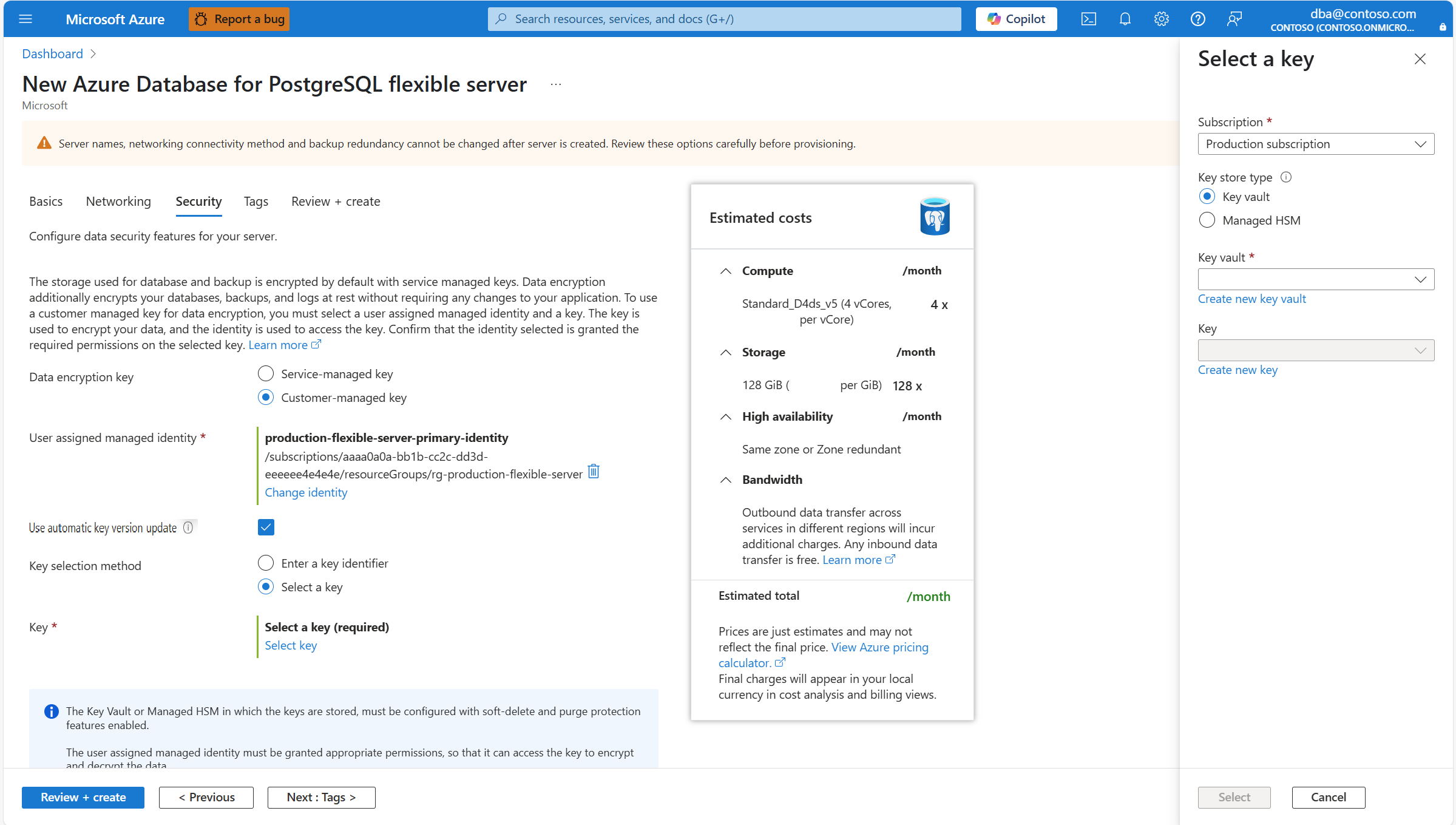

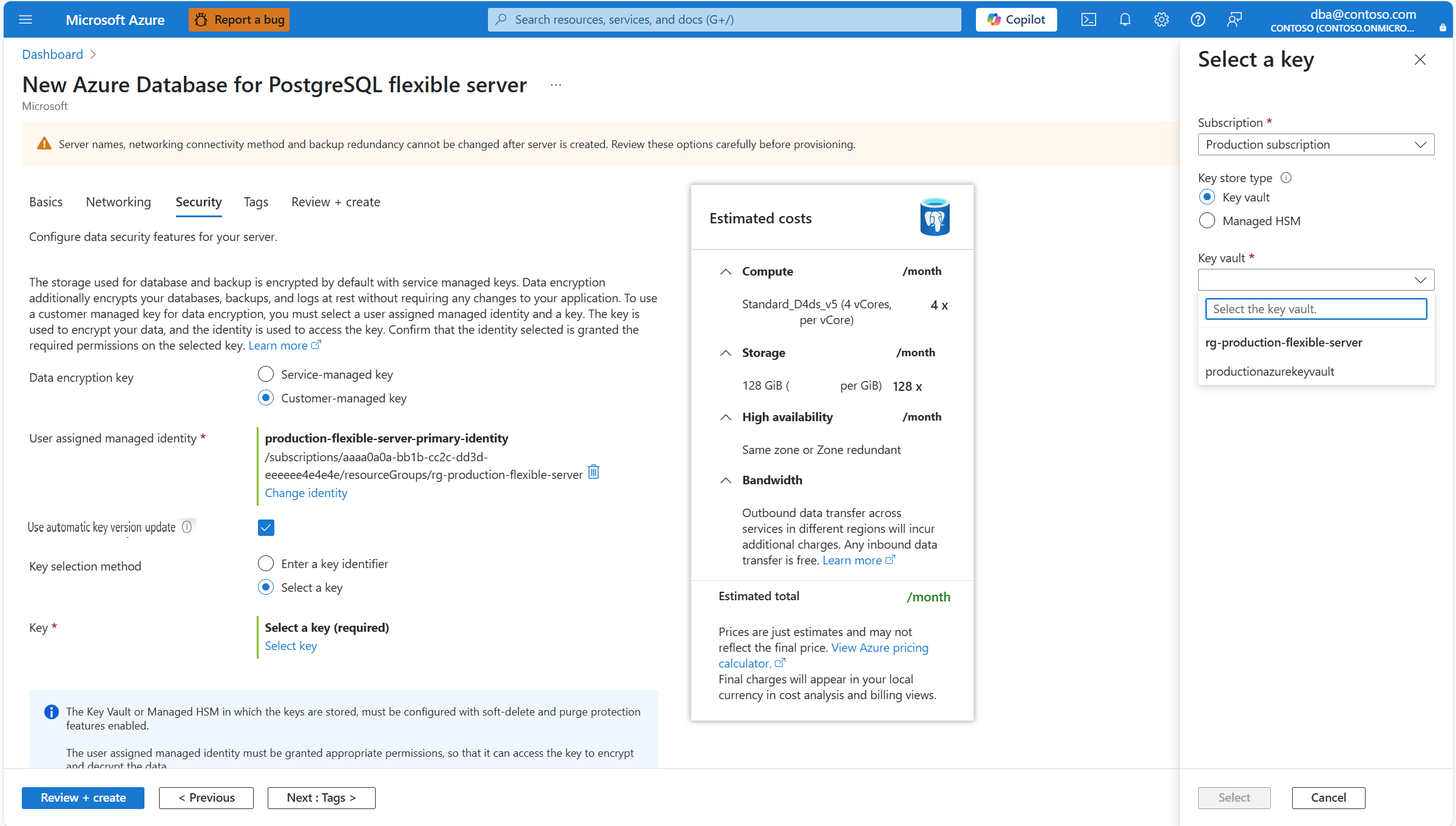

I Nyckellagringstyp väljer du den alternativknapp som motsvarar den typ av nyckellager där du planerar att lagra datakrypteringsnyckeln. I det här exemplet väljer vi Nyckelvalv, men upplevelsen är liknande om du väljer Hanterad HSM.

Expandera Key Vault (eller Managed HSM, om du valde den lagringstypen) och välj den instans där datakrypteringsnyckeln finns.

Anmärkning

När du expanderar listrutan visas Inga tillgängliga objekt. Det tar några sekunder innan den visar alla instanser av nyckelvalvet som distribueras i samma region som servern.

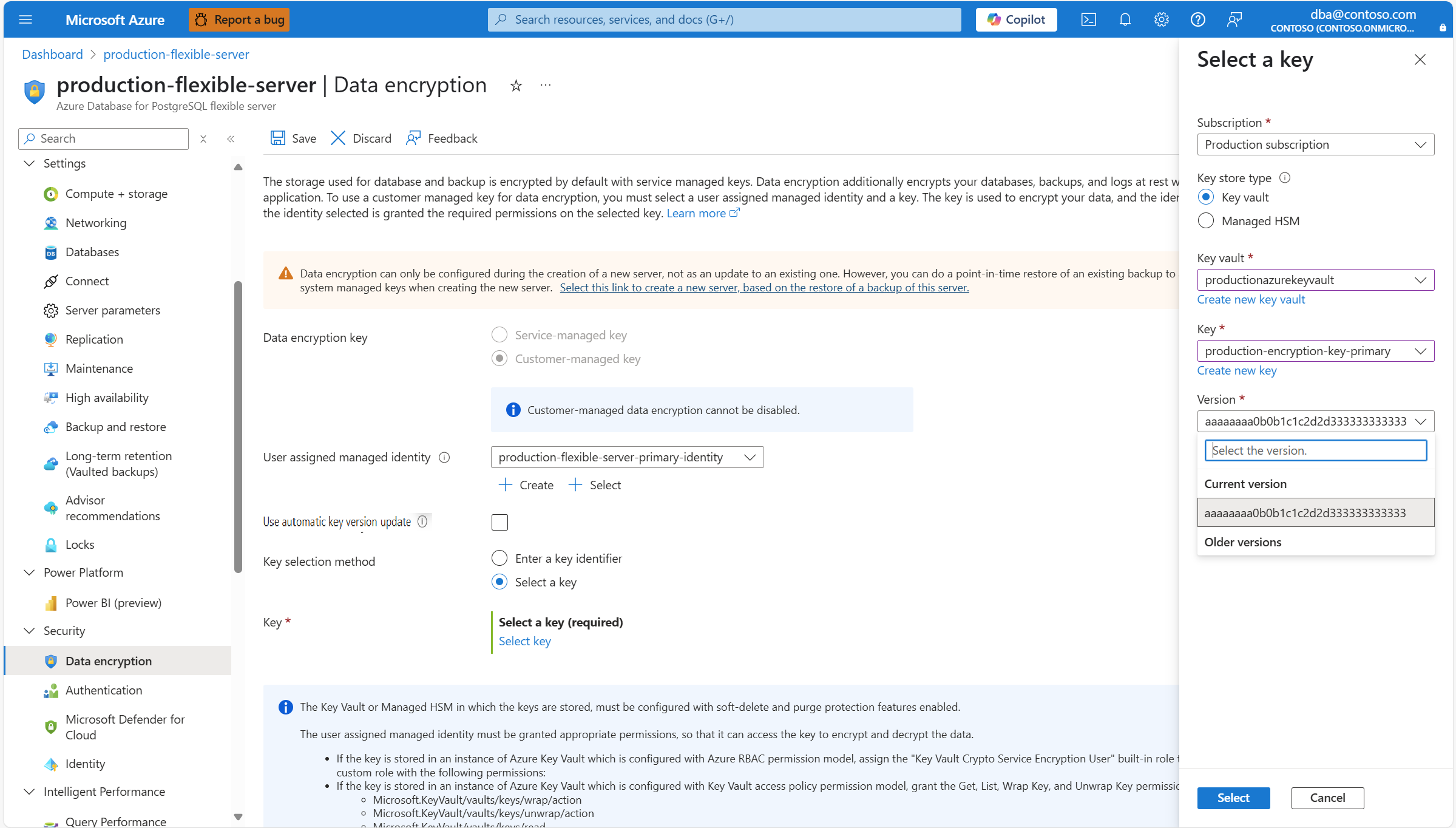

Expandera Nyckel och välj namnet på den nyckel som du vill använda för datakryptering.

Om du inte valde Använd automatisk uppdatering av nyckelversion måste du också välja en specifik version av nyckeln. Det gör du genom att expandera Version och välja identifieraren för den version av nyckeln som du vill använda för datakryptering.

Välj Välj.

Konfigurera alla andra inställningar för den nya servern och välj Granska + skapa.

Konfigurera datakryptering med kundhanterad nyckel på befintliga servrar

Den enda punkt där du kan bestämma om du vill använda en systemhanterad nyckel eller en kundhanterad nyckel för datakryptering är när servern skapas. När du har fattat det beslutet och skapat servern kan du inte växla mellan de två alternativen. Det enda alternativet, om du vill ändra från en till en annan, kräver att någon av de säkerhetskopior som är tillgängliga för servern återställs till en ny server. När du konfigurerar återställningen kan du ändra datakrypteringskonfigurationen för den nya servern.

För befintliga servrar som har distribuerats med datakryptering med hjälp av en kundhanterad nyckel får du göra flera konfigurationsändringar. Saker som kan ändras är referenser till de nycklar som används för kryptering och referenser till de användartilldelade hanterade identiteter som används av tjänsten för att komma åt nycklarna som lagras i nyckelarkiven.

Du måste uppdatera referenser som din flexibla Azure Database for PostgreSQL-serverinstans har till en nyckel:

- När nyckeln som lagras i nyckelarkivet roteras, antingen manuellt eller automatiskt, och din Azure Database for PostgreSQL flexibla serverinstans ständigt pekar på en specifik version av nyckeln. Om du pekar på en nyckel, men inte på en viss version av nyckeln (det är när du har Aktiverat uppdatering av använd automatisk nyckelversion ), tar tjänsten hand om den senaste versionen av nyckeln automatiskt när nyckeln roteras manuellt eller automatiskt.

- När du vill använda samma eller en annan nyckel som lagras i ett annat nyckelarkiv.

Du måste uppdatera de användartilldelade hanterade identiteterna som används av din flexibla Azure Database for PostgreSQL-serverinstans för att få åtkomst till krypteringsnycklarna när du vill använda en annan identitet.

Använda Azure-portalen:

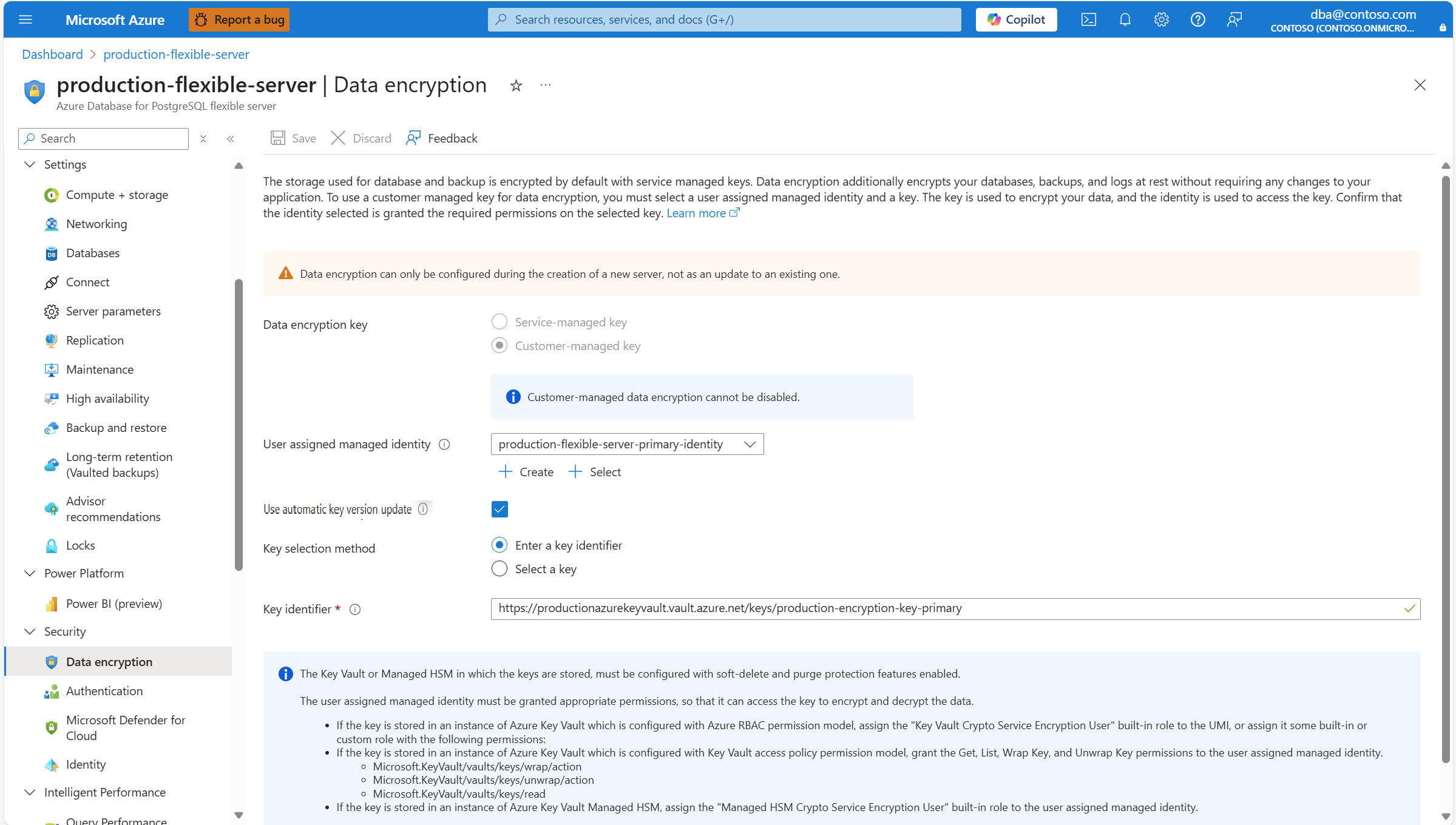

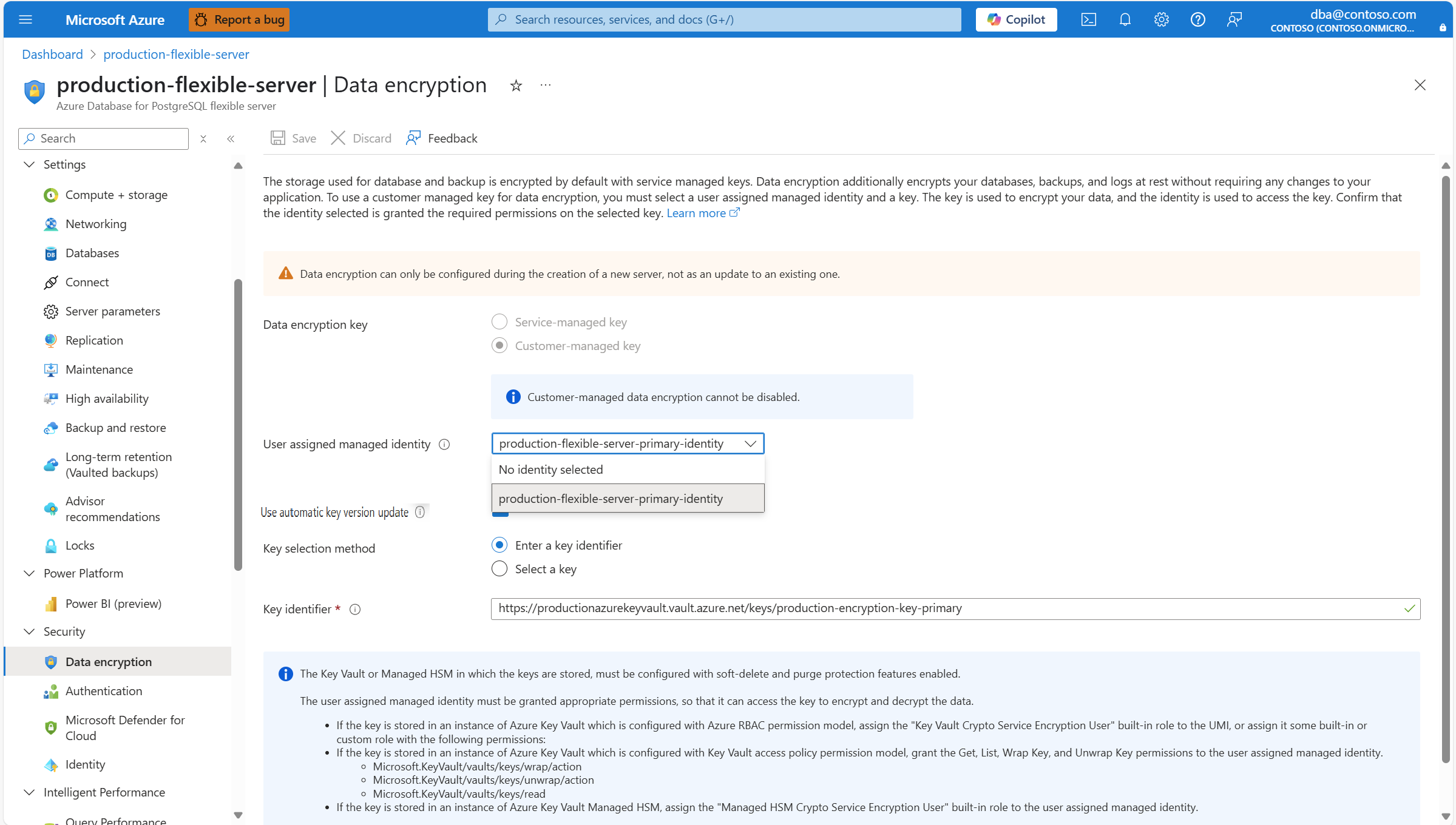

Välj din Azure Database for PostgreSQL-flexibla serverinstans.

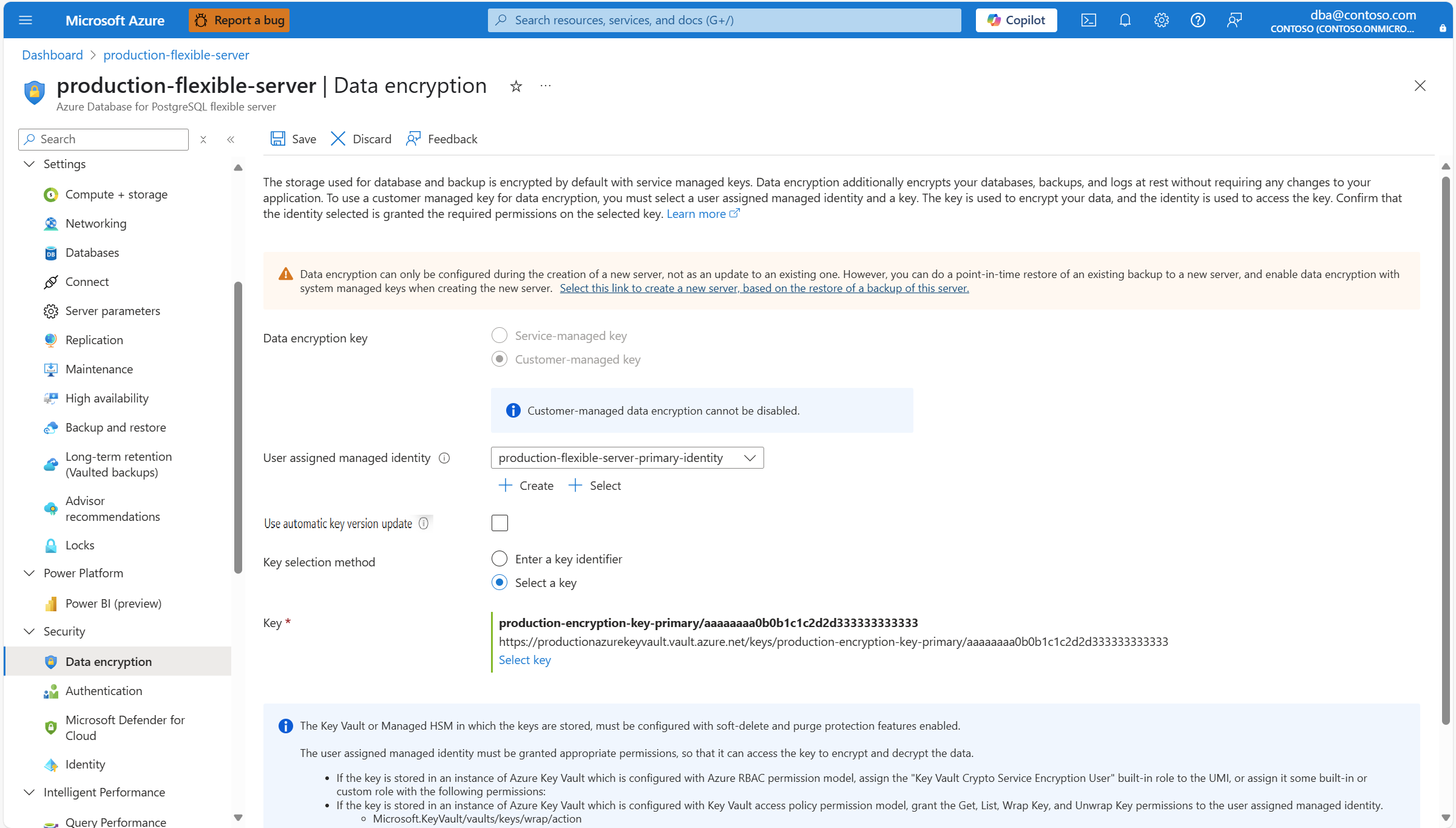

På resursmenyn går du till Säkerhet och väljer Datakryptering.

Om du vill ändra den användartilldelade hanterade identitet som servern har åtkomst till nyckelarkivet där nyckeln sparas expanderar du listrutan Användartilldelad hanterad identitet och väljer alla tillgängliga identiteter.

Anmärkning

Identiteter som visas i kombinationsrutan är bara de som din Azure Database for PostgreSQL Flexible Server-instans har tilldelats. Även om det inte krävs rekommenderar vi att du väljer användarhanterade identiteter i samma region som servern för att upprätthålla regional återhämtning. Och om servern har geo-säkerhetskopieringsredundans aktiverad rekommenderar vi att den andra användarhanterade identiteten, som används för att komma åt datakrypteringsnyckeln för geo-redundanta säkerhetskopior, finns i den parkopplade regionen på servern.

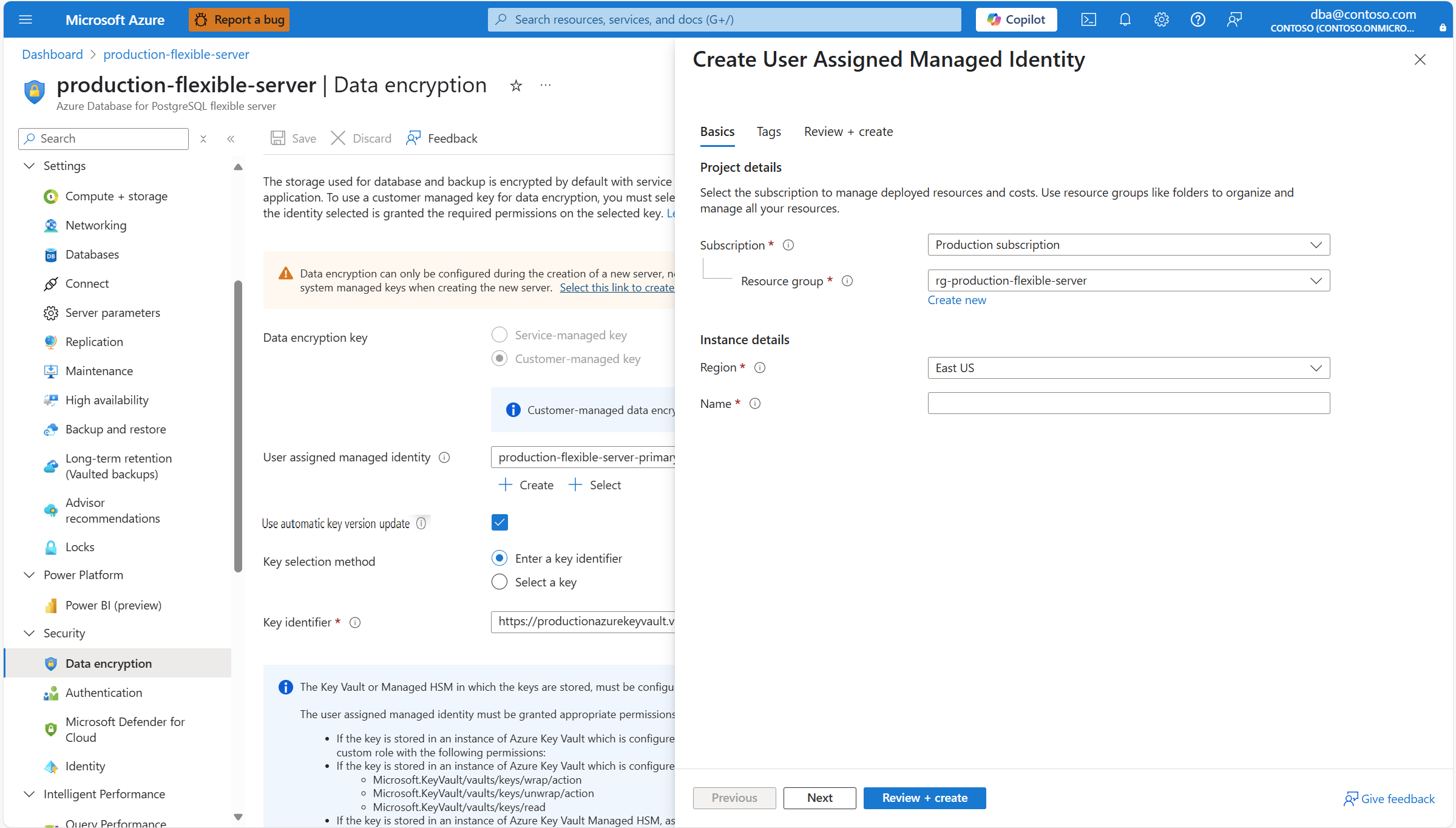

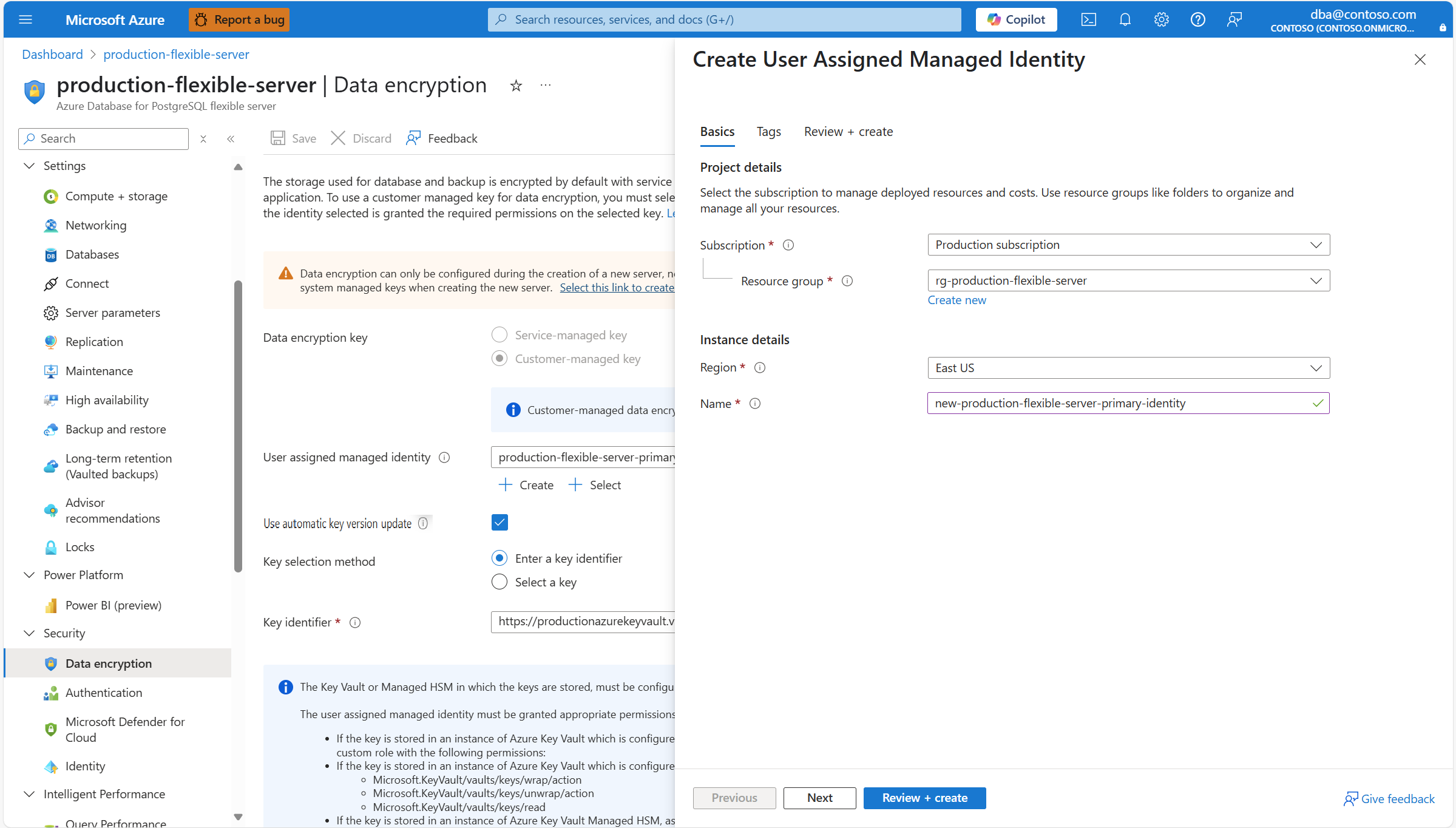

Om den användartilldelade hanterade identitet som du vill använda för att komma åt datakrypteringsnyckeln inte har tilldelats din Azure Database for PostgreSQL-flexibel serverinstans, och den inte ens finns som en Azure-resurs med motsvarande objekt i Microsoft Entra ID, kan du skapa den genom att välja Skapa.

I panelen Skapa användartilldelad hanterad identitet fyller du i informationen om den användartilldelade hanterade identitet som du vill skapa och tilldelar automatiskt till azure database for PostgreSQL flexibel serverinstans för åtkomst till datakrypteringsnyckeln.

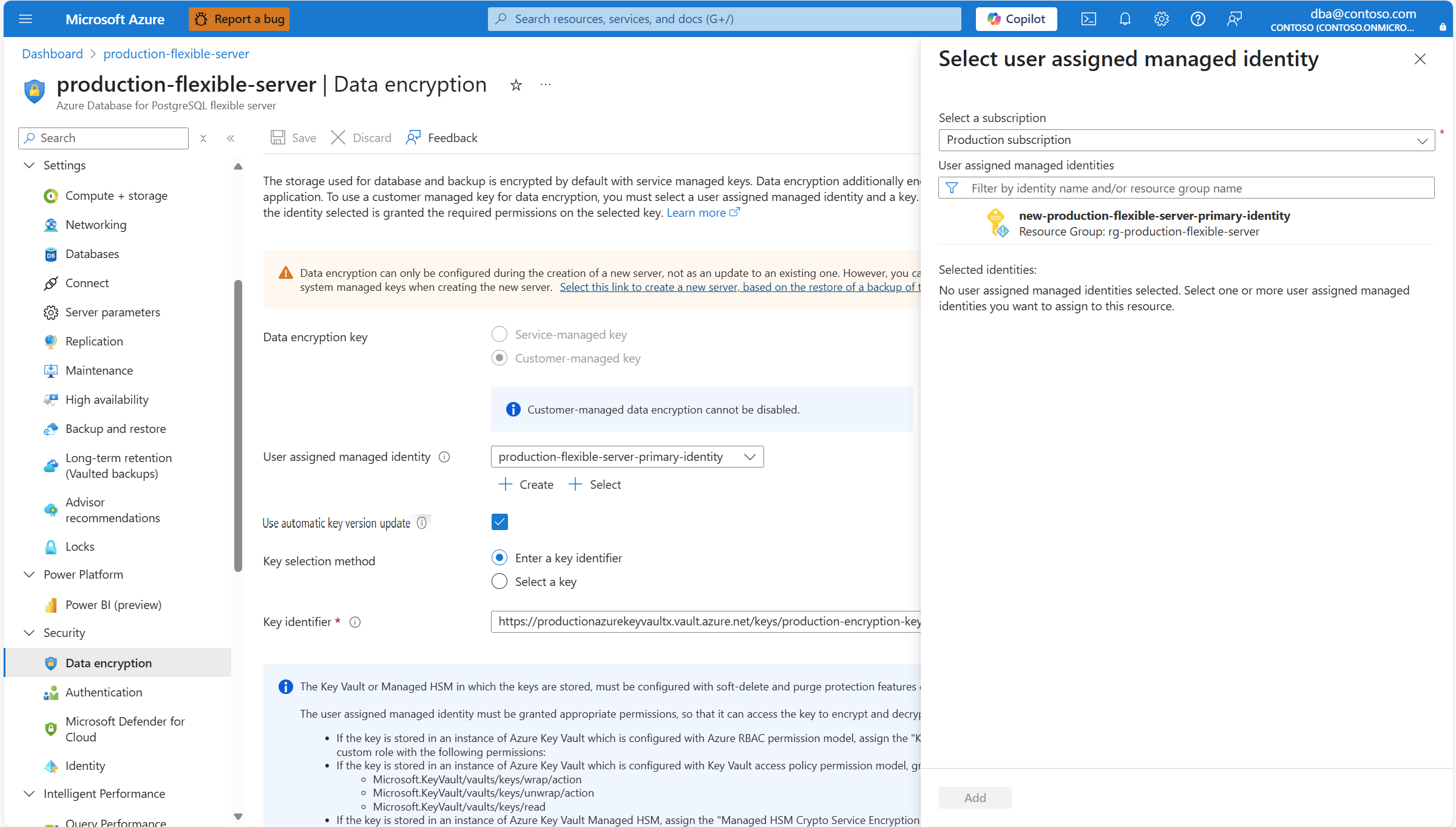

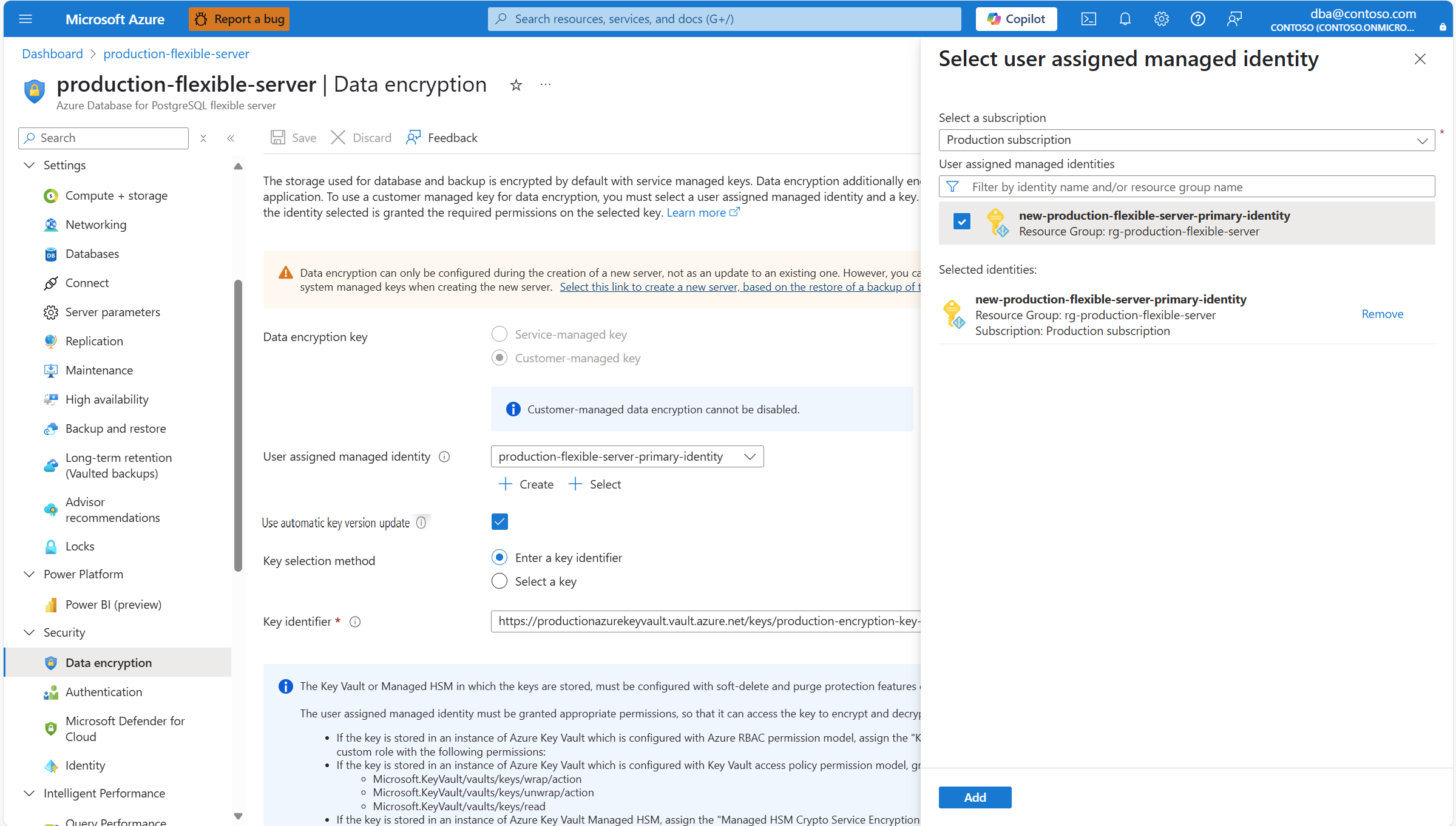

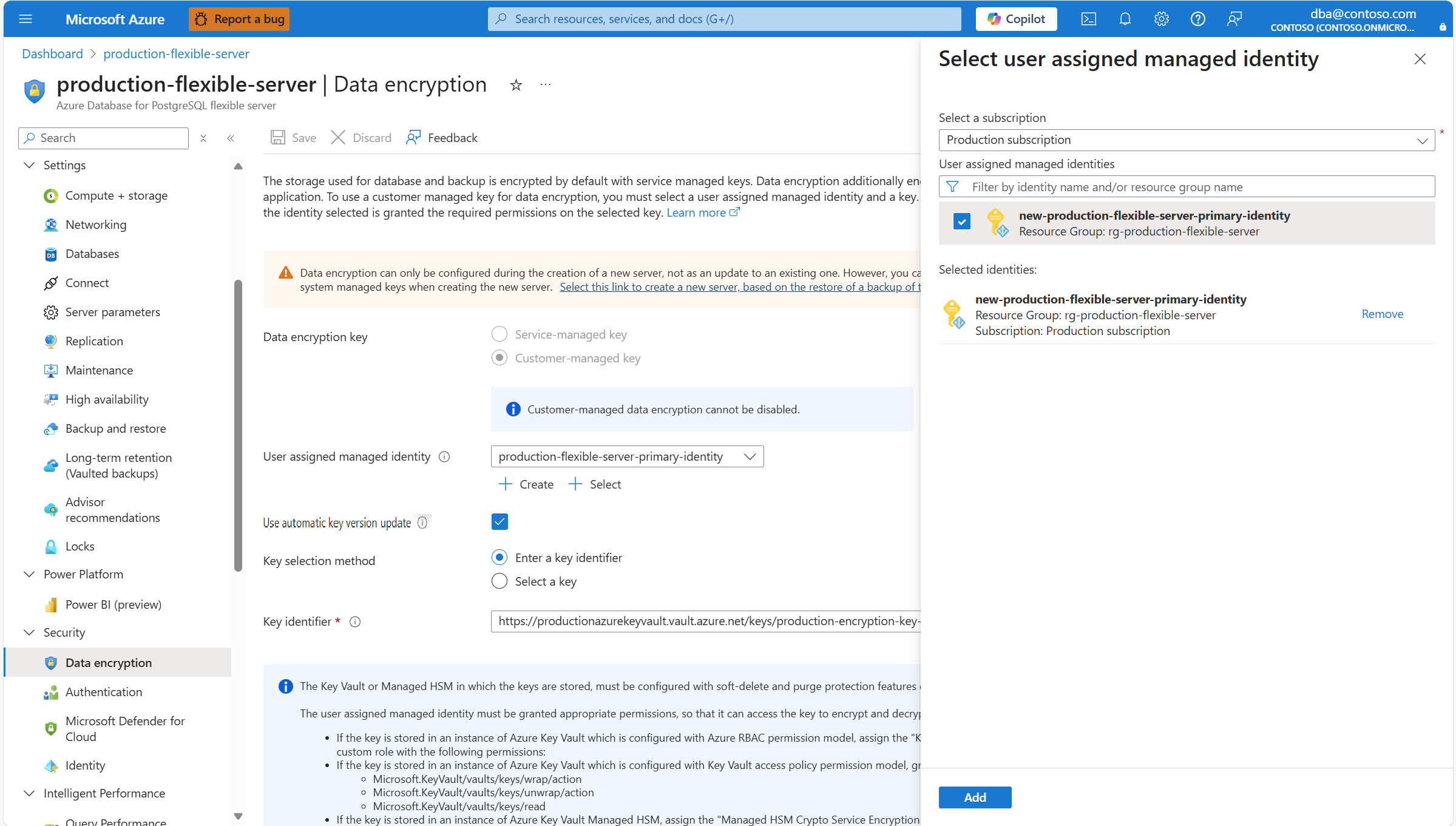

Om den användartilldelade hanterade identitet som du vill använda för åtkomst till datakrypteringsnyckeln inte har tilldelats din Azure Database för PostgreSQL-flexibla serverinstans, men den finns som en Azure-resurs med motsvarande objekt i Microsoft Entra ID, kan du tilldela den genom att välja Välj.

I listan över användartilldelade hanterade identiteter väljer du den som du vill att servern ska använda för att komma åt datakrypteringsnyckeln som lagras i ett Azure Key Vault.

Välj Lägg till.

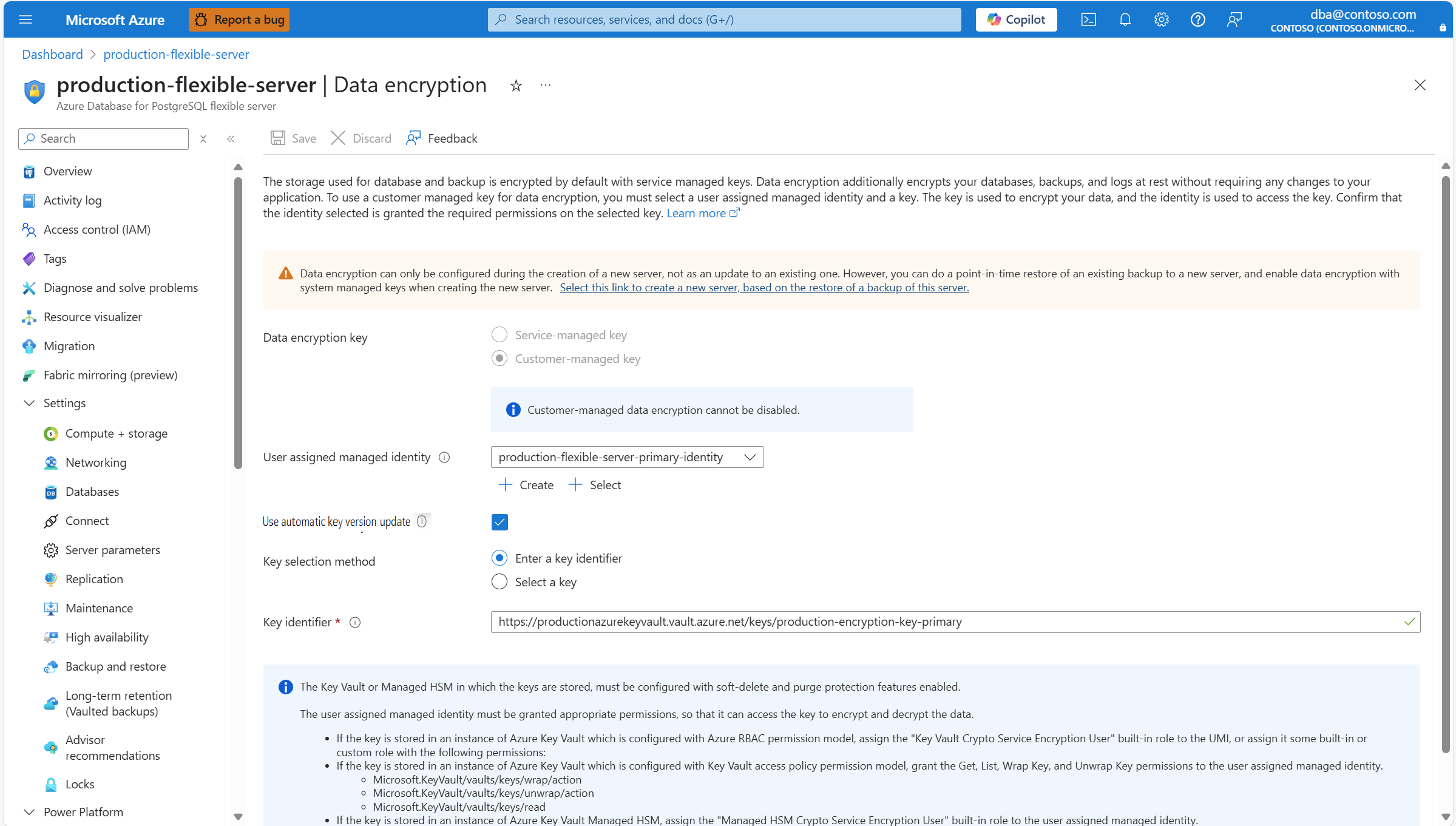

Välj Använd automatisk uppdatering av nyckelversion om du föredrar att låta tjänsten automatiskt uppdatera referensen till den senaste versionen av den valda nyckeln, när den aktuella versionen roteras manuellt eller automatiskt. Information om fördelarna med att använda automatiska uppdateringar av nyckelversioner finns i [automatisk uppdatering av nyckelversion](concepts-data-encryption.md##CMK key version updates).

Om du roterar nyckeln och inte har Använd automatisk nyckelversionsuppdatering aktiverad. Eller om du vill använda en annan nyckel måste du uppdatera din flexibla Azure Database for PostgreSQL-serverinstans så att den pekar på den nya nyckelversionen eller den nya nyckeln. För att göra det kan du kopiera resursidentifieraren för nyckeln och klistra in den i rutan Nyckelidentifierare .

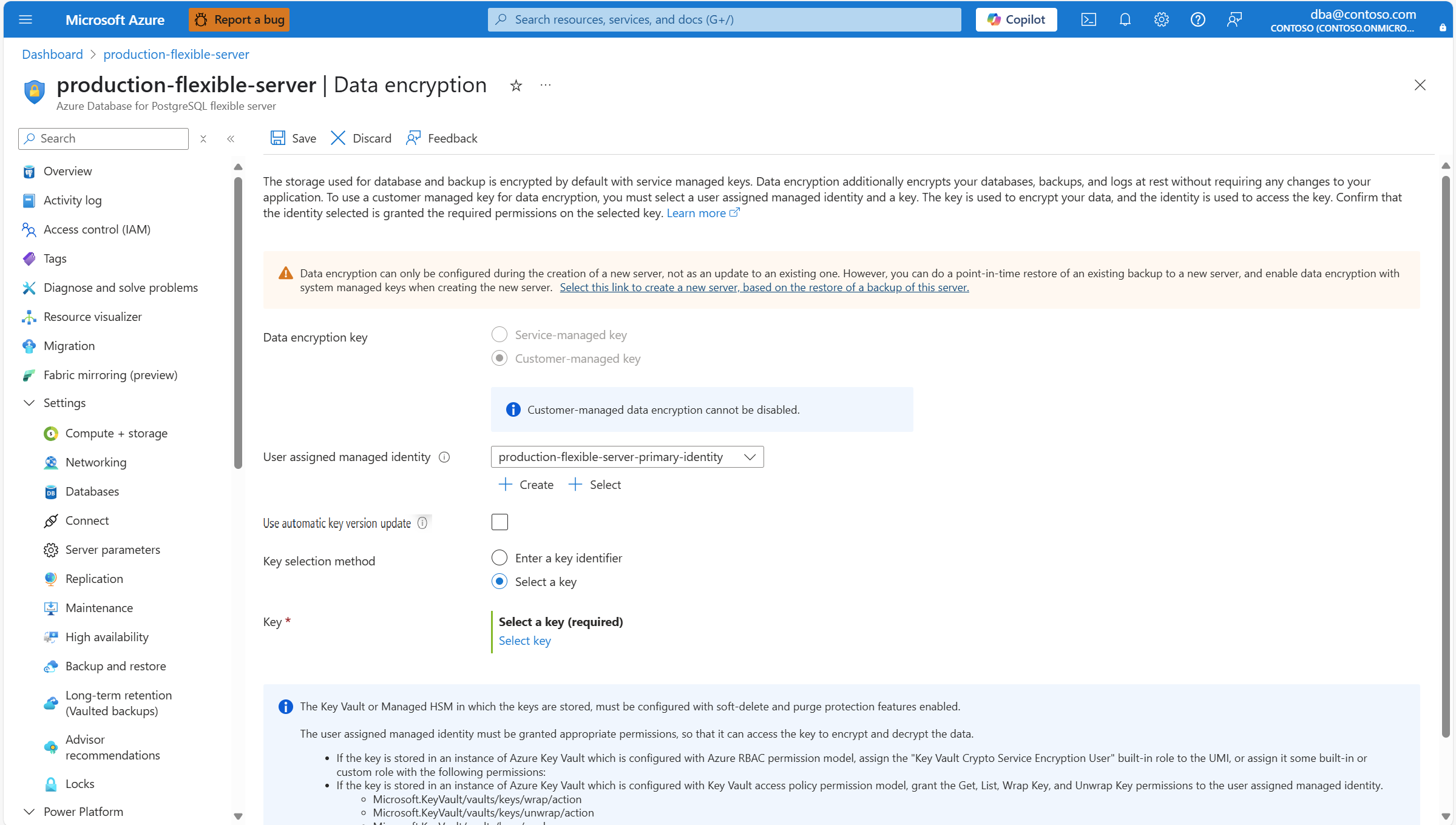

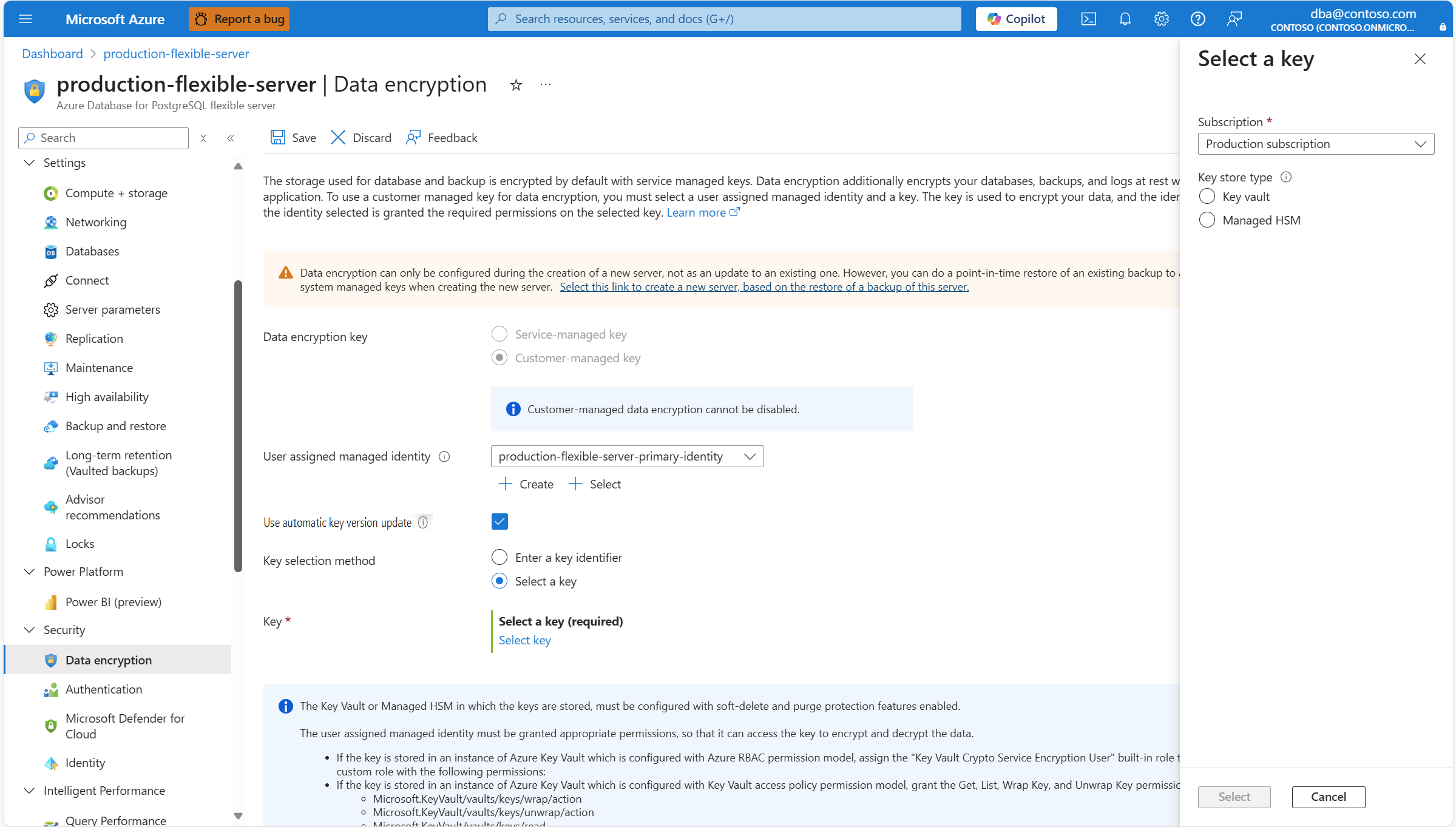

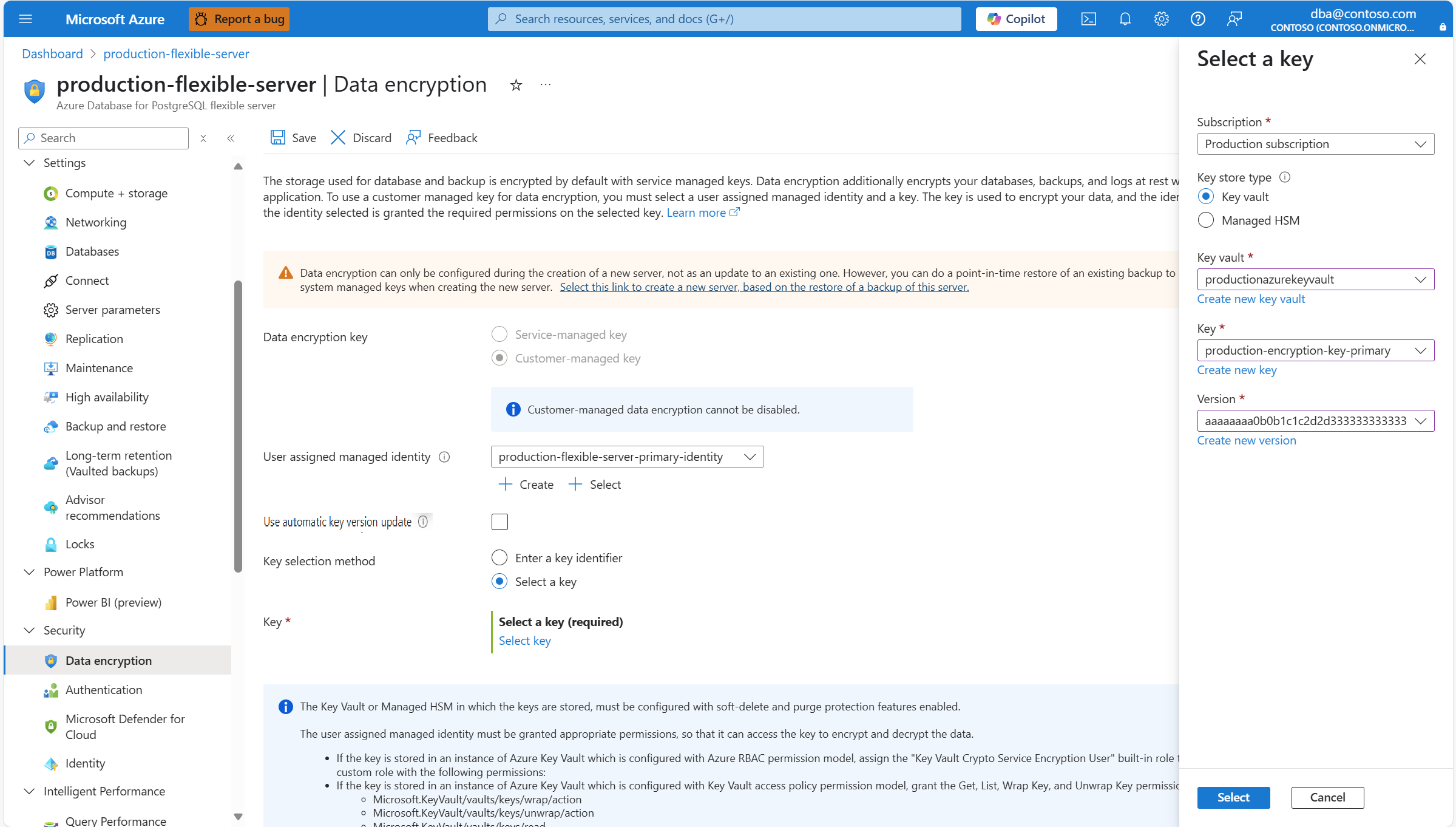

Om användaren som kommer åt Azure-portalen har behörighet att komma åt nyckeln som lagras i nyckelarkivet kan du använda en alternativ metod för att välja den nya nyckeln eller den nya nyckelversionen. Det gör du genom att välja alternativknappen Välj en nyckel i Nyckelvalsmetod.

Välj Välj nyckel.

Prenumerationen fylls automatiskt i med namnet på den prenumeration där servern är på väg att skapas. Nyckelarkivet som behåller datakrypteringsnyckeln måste finnas i samma prenumeration som servern.

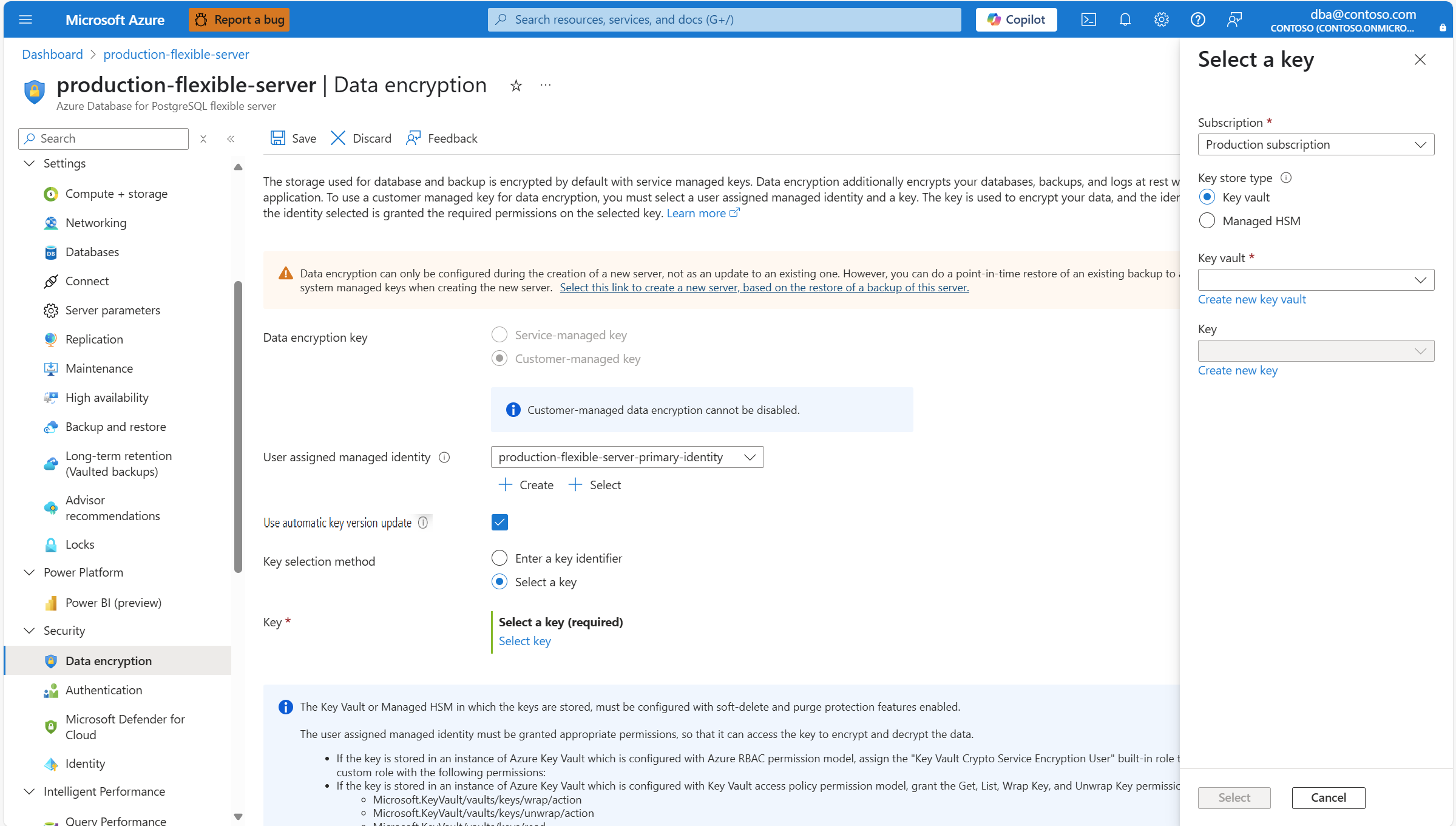

I Nyckellagringstyp väljer du den alternativknapp som motsvarar den typ av nyckellager där du planerar att lagra datakrypteringsnyckeln. I det här exemplet väljer vi Nyckelvalv, men upplevelsen är liknande om du väljer Hanterad HSM.

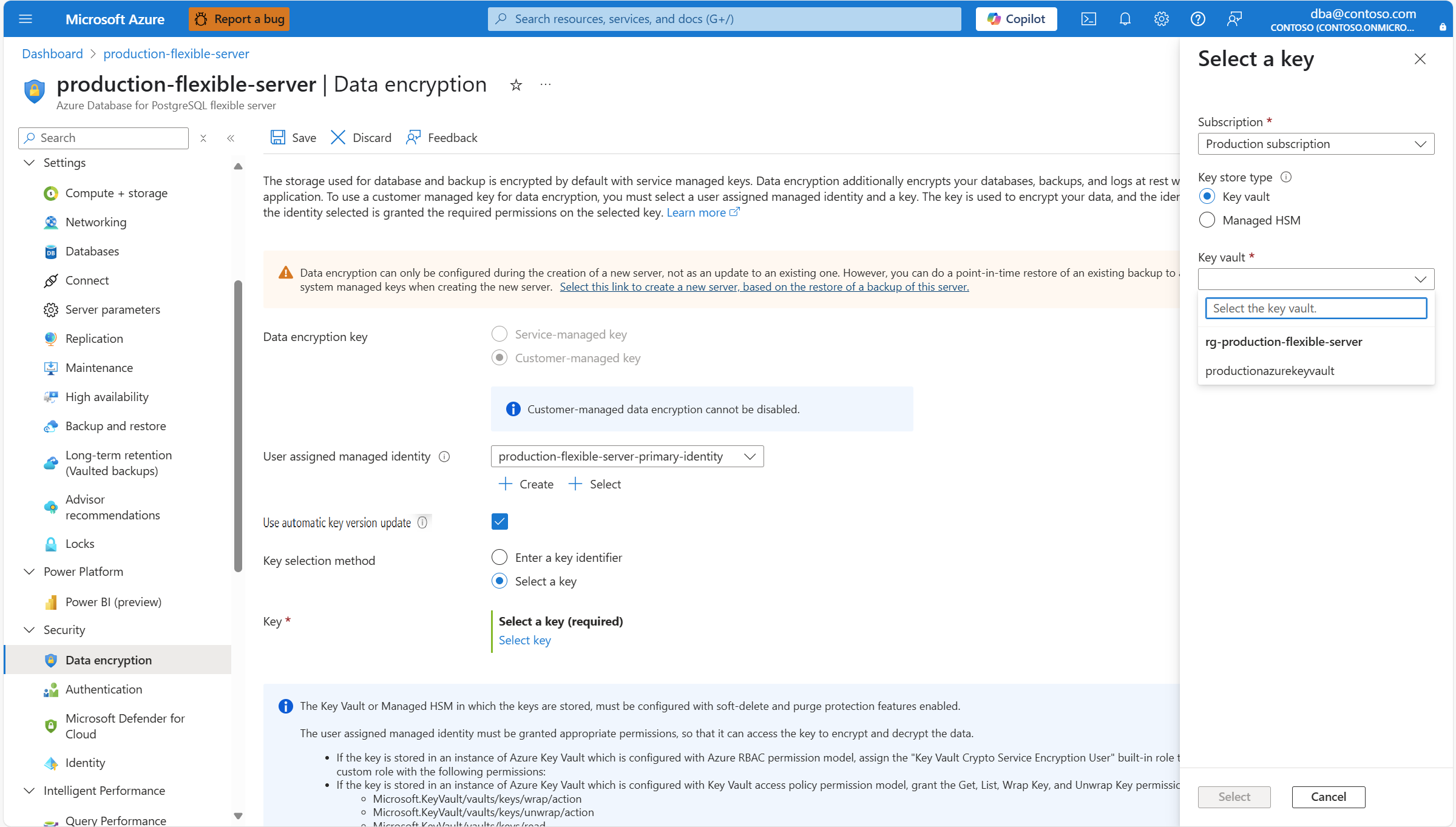

Expandera Key Vault (eller Managed HSM, om du valde den lagringstypen) och välj den instans där datakrypteringsnyckeln finns.

Anmärkning

När du expanderar listrutan visas Inga tillgängliga objekt. Det tar några sekunder innan den visar alla instanser av nyckelvalvet som distribueras i samma region som servern.

Expandera Nyckel och välj namnet på den nyckel som du vill använda för datakryptering.

Om du inte valde Använd automatisk uppdatering av nyckelversion måste du också välja en specifik version av nyckeln. Det gör du genom att expandera Version och välja identifieraren för den version av nyckeln som du vill använda för datakryptering.

Välj Välj.

När du är nöjd med ändringarna väljer du Spara.