Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här artikeln visar hur du konfigurerar och hanterar datakryptering för Azure Database for MySQL, som fokuserar på kryptering i vila, som skyddar data som lagras i databasen.

I den här artikeln lär du dig att:

- Ange datakryptering för Azure Database for MySQL.

- Konfigurera datakryptering för återställning.

- Konfigurera datakryptering för replikservrar.

Åtkomstkonfigurationen för Azure Key Vault stöder nu två typer av behörighetsmodeller – rollbaserad åtkomstkontroll i Azure och åtkomstprincip för valv. Artikeln beskriver hur du konfigurerar datakryptering för Azure Database for MySQL med hjälp av en åtkomstprincip för valv.

Du kan välja att använda Azure RBAC som en behörighetsmodell för att bevilja åtkomst till Azure Key Vault. För att göra det behöver du en inbyggd eller anpassad roll som har de tre behörigheterna nedan och tilldelar den via "rolltilldelningar" med hjälp av fliken Åtkomstkontroll (IAM) i nyckelvalvet:

- KeyVault/vaults/keys/wrap/action

- KeyVault/vaults/keys/unwrap/action

- KeyVault/vaults/keys/read. För Azure Key Vault-hanterad HSM måste du även tilldela rolltilldelningen "Hanterad HSM Crypto Service Encryption User" i RBAC.

Krypteringstyper

Azure Database for MySQL stöder två primära typer av kryptering för att skydda dina data. Kryptering i vila säkerställer att alla data som lagras i databasen, inklusive säkerhetskopior och loggar, skyddas från obehörig åtkomst genom att kryptera dem på disken. Kryptering under överföring (även kallat kommunikationskryptering) skyddar data när de flyttas mellan dina klientprogram och databasservern, vanligtvis med TLS/SSL-protokoll. Tillsammans ger dessa krypteringstyper ett omfattande skydd för dina data både när de lagras och när de överförs.

- Kryptering i vila: Skyddar data som lagras i databasen, säkerhetskopior och loggar. Det här är det primära fokuset i den här artikeln.

- Kommunikationskryptering (kryptering under överföring): Skyddar data när de överförs mellan klienten och servern, vanligtvis med TLS/SSL-protokoll.

Förutsättningar

- Ett Azure-konto med en aktiv prenumeration.

- Om du inte har en Azure-prenumeration skapar du ett kostnadsfritt Azure-konto innan du börjar.

> [! OBS! > Med ett kostnadsfritt Azure-konto kan du nu prova Azure Database for MySQL – flexibel server kostnadsfritt i 12 månader. Mer information finns i Använda ett kostnadsfritt Azure-konto för att prova Azure Database for MySQL – flexibel server kostnadsfritt.

Ange rätt behörigheter för nyckelåtgärder

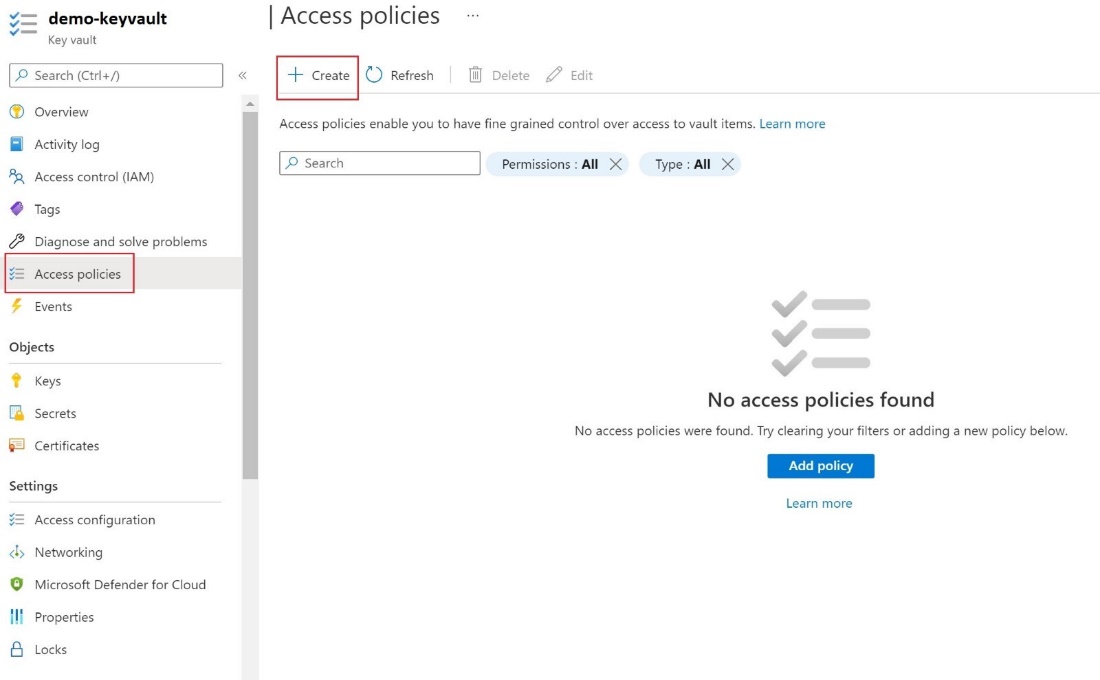

- I Key Vault väljer du Åtkomstprinciper och sedan Skapa.

På fliken Behörigheter väljer du följande Nyckelbehörigheter – Hämta , Lista, Radbryt nyckel, Ta bort nyckel.

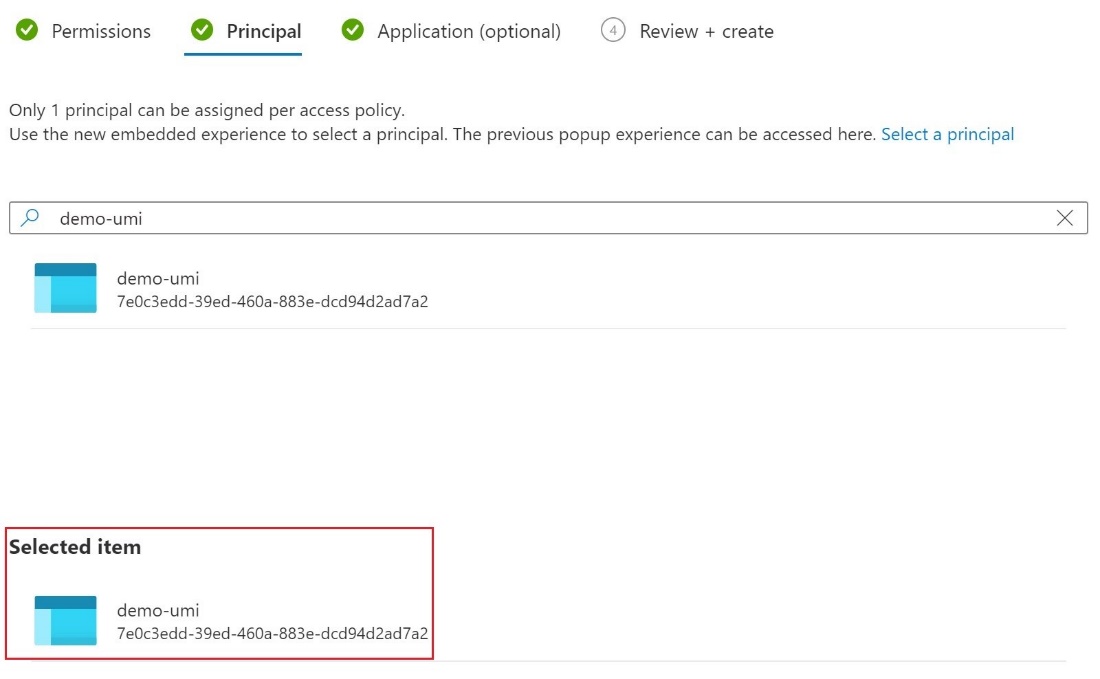

På fliken Huvudnamn väljer du den användartilldelade hanterade identiteten.

- Välj Skapa.

Konfigurera kundhanterad nyckel

Följ dessa steg för att konfigurera den kundhanterade nyckeln.

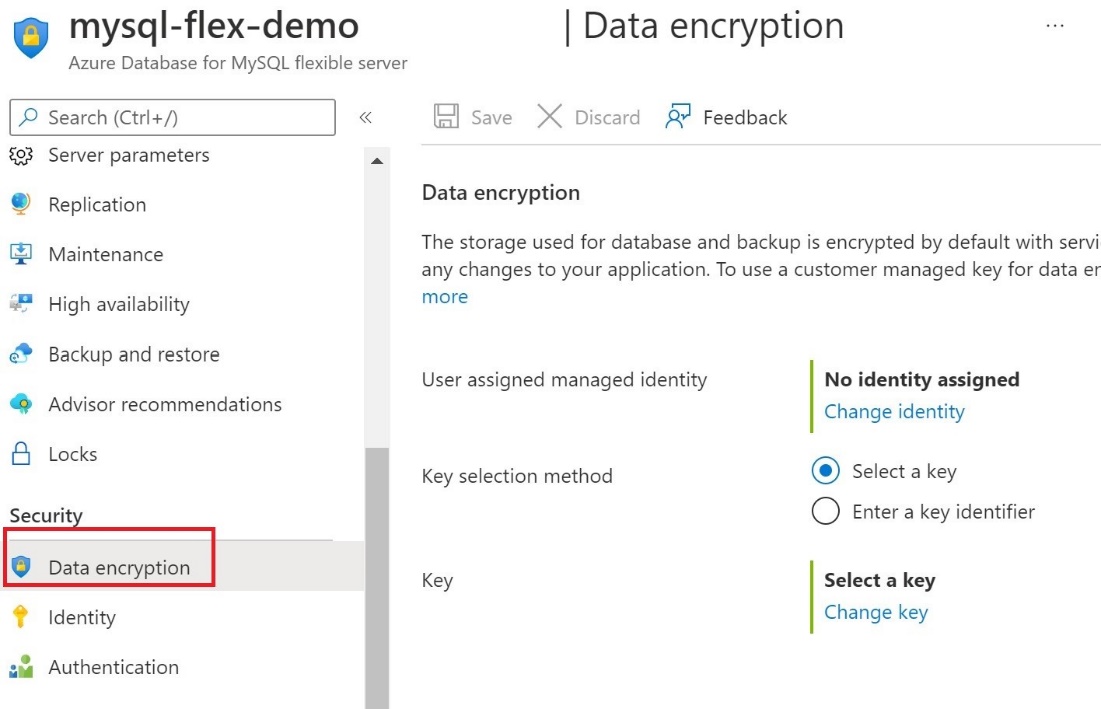

- I portalen går du till din Azure Database for MySQL – flexibel serverinstans och väljer sedan Datakryptering under Säkerhet.

På sidan Datakryptering under Ingen identitet tilldelad väljer du Ändra identitet ,

I dialogrutan Välj användartilldelad* hanterad identitet väljer du demo-umi-identiteten och väljer sedan Lägg till**.

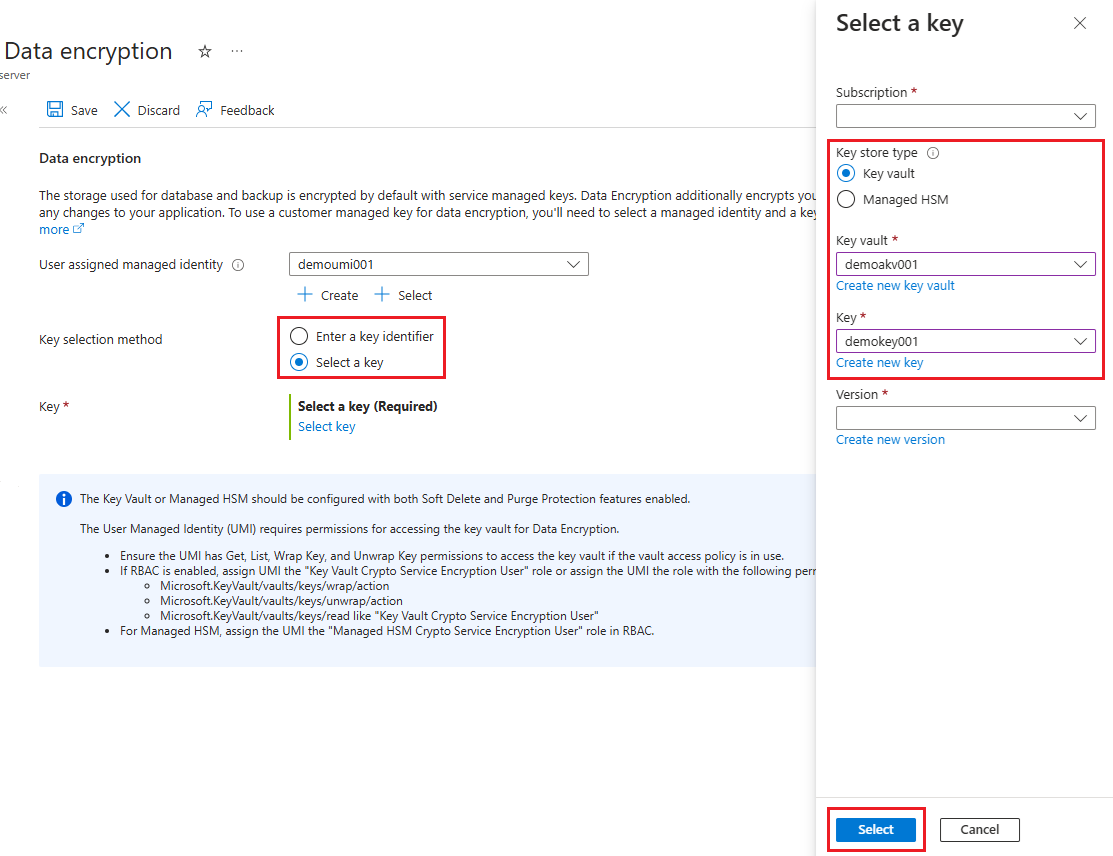

- Till höger om metoden Nyckelval väljer du antingen Välj en nyckel och anger ett nyckelvalv och nyckelpar, eller väljer Ange en nyckelidentifierare.

- Välj Spara.

Använda datakryptering för återställning

Följ dessa steg om du vill använda datakryptering som en del av en återställningsåtgärd.

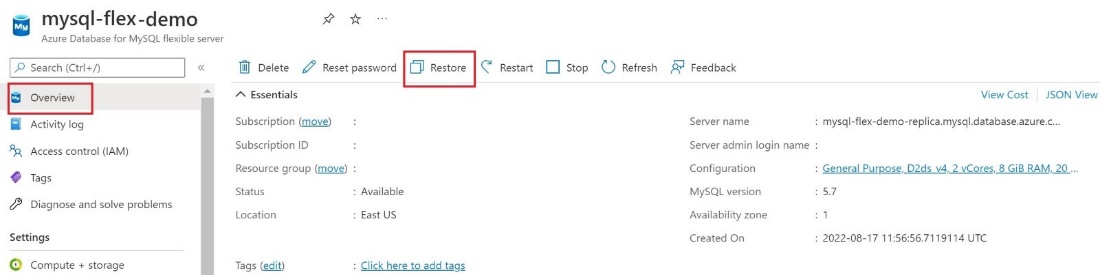

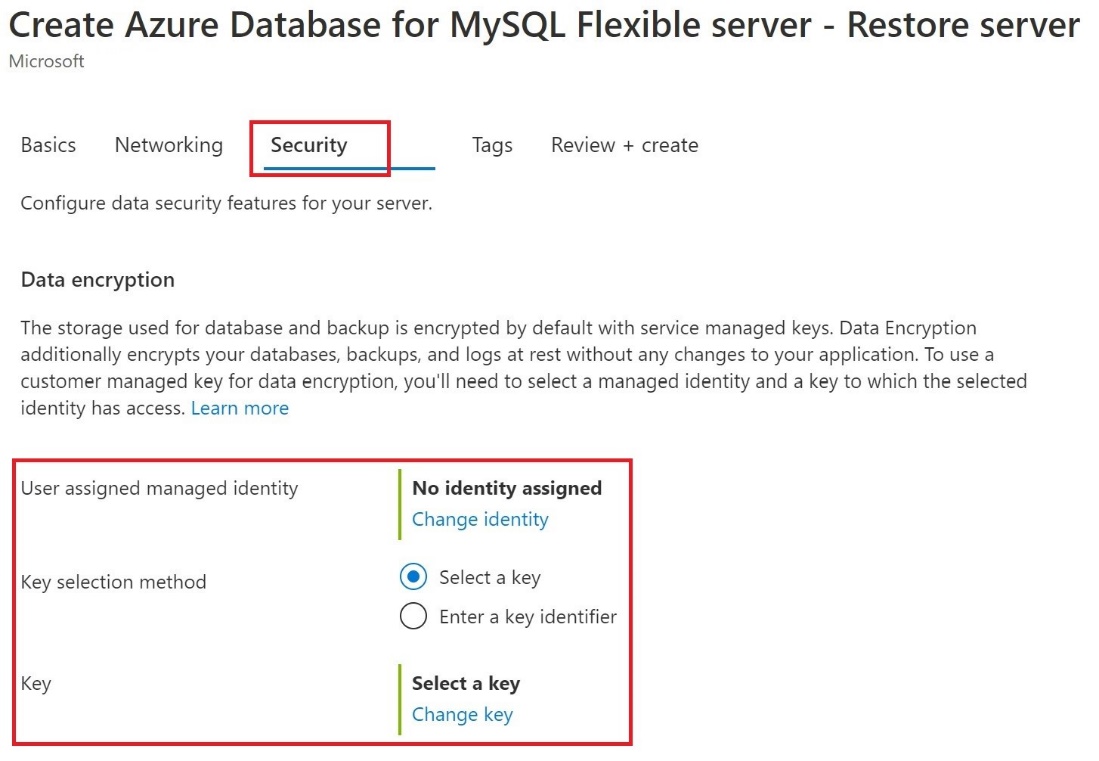

- I Azure-portalen går du till sidan Översikt för servern och väljer Återställ. 1. På fliken Säkerhet anger du identiteten och nyckeln.

- Välj Ändra identitet och välj den användartilldelade hanterade identitetenoch välj Lägg tillför att välja Nyckeln . Du kan antingen välja ett nyckelvalv och nyckelpar eller ange en nyckelidentifierare

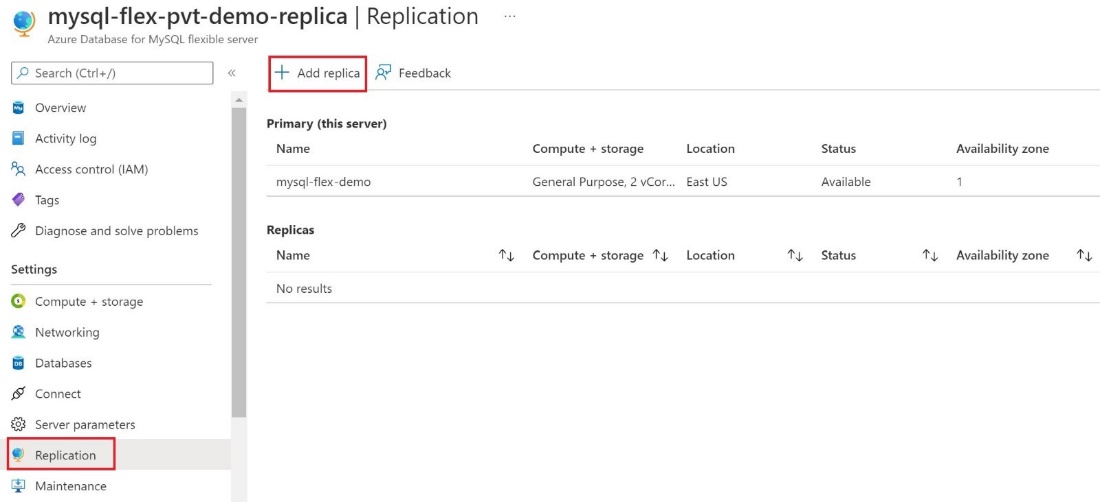

Använda datakryptering för replikservrar

När din Azure Database for MySQL – flexibel server-instans har krypterats med en kunds hanterade nyckel lagrad i Key Vault krypteras även alla nyligen skapade kopior av servern.

- För konfigurationsreplikering väljer du Replikering under Inställningar och sedan Lägg till replik.

- I dialogrutan Lägg till replikserver i Azure Database for MySQL väljer du lämpligt alternativ för Beräkning + lagring och väljer sedan OK.

> [! VIKTIGT] När du försöker kryptera en flexibel Azure Database for MySQL-server med en kundhanterad nyckel som redan har repliker rekommenderar vi att du konfigurerar en eller flera repliker genom att lägga till den hanterade identiteten och nyckeln.