Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Den här självstudien beskriver hur du distribuerar WebLogic Server (WLS) med Azure Application Gateway.

Belastningsutjämning är en viktig del av migreringen av Oracle WebLogic Server-klustret till Azure. Den enklaste lösningen är att använda det inbyggda stödet för Azure Application Gateway. App Gateway ingår som en del av WebLogic-klustersupporten i Azure. En översikt över stöd för WebLogic-kluster i Azure finns i Vad är Oracle WebLogic Server på Azure?.

I den här handledningen lär du dig hur du:

- Välj hur du anger TLS/SSL-certifikatet till App Gateway

- Distribuera WebLogic Server med Azure Application Gateway till Azure

- Verifiera lyckad distribution av WLS och App Gateway

Förutsättningar

OpenSSL- på en dator som kör en UNIX-liknande kommandoradsmiljö.

Även om det kan finnas andra verktyg för certifikathantering, använder den här handledningen OpenSSL. Du hittar OpenSSL paketerat med många GNU/Linux-distributioner, till exempel Ubuntu.

En aktiv Azure-prenumeration.

- Om du inte har en Azure-prenumeration skapa ett kostnadsfritt konto.

Möjligheten att distribuera det WebLogic Server-konfigurerade klustret på virtuella Azure-datorer beskrivs i Vad är lösningar för att köra Oracle WebLogic Server på Azure Virtual Machines? De andra erbjudandena för virtuell dator (VM) stöder inte automatisk integrering av Azure Application Gateway. Stegen i den här artikeln gäller endast erbjudanden som stöder automatisk integrering av Azure Application Gateway.

Not

AKS-erbjudandet (WLS on Azure Kubernetes Service) har fullt stöd för Azure Application Gateway. Mer information finns i Distribuera ett Java-program med WebLogic Server i ett AKS-kluster (Azure Kubernetes Service).

Migreringskontext

Här följer några saker att tänka på när du migrerar lokala WLS-installationer och Azure Application Gateway. Även om stegen i den här självstudien är det enklaste sättet att ställa upp en lastbalanserare framför ditt WLS-kluster i Azure finns det många andra sätt att göra det på. Den här listan visar några andra saker att tänka på.

- Om du har en befintlig belastningsutjämningslösning kontrollerar du att Azure Application Gateway uppfyller eller överskrider dess funktioner. En sammanfattning av funktionerna i Azure Application Gateway jämfört med andra Azure-belastningsutjämningslösningar finns i Översikt över alternativ för belastningsutjämning i Azure.

- Om din befintliga belastningsutjämningslösning ger skydd mot vanliga utnyttjanden och sårbarheter uppfyller Application Gateway dina behov. Application Gateways inbyggda brandvägg för webbaserade program (WAF) implementerar OWASP-huvudregeluppsättningar (Open Web Application Security Project). Mer information om WAF-stöd i Application Gateway finns i avsnittet Web Application Firewall i Azure Application Gateway-funktioner.

- Om din befintliga belastningsutjämningslösning kräver TLS/SSL-kryptering från slutpunkt till slutpunkt måste du göra mer konfiguration när du har följt stegen i den här guiden. Se avsnittet Slut-till-slut TLS-kryptering i Översikt över TLS-avslutning och slut-till-slut TLS med Application Gateway och i Oracle-dokumentationen om Konfigurera SSL i Oracle Fusion Middleware.

- Om du optimerar för molnet visar den här guiden hur du börjar från början med Azure App Gateway och WLS.

- En omfattande undersökning av migrering av WebLogic Server till Virtuella Azure-datorer finns i Migrera WebLogic Server-program till Azure Virtual Machines.

Distribuera WebLogic Server med Application Gateway till Azure

Det här avsnittet visar hur du etablerar ett WLS-kluster med Azure Application Gateway som automatiskt skapas som lastbalanserare för klusternoderna. Application Gateway använder det angivna TLS/SSL-certifikatet för TLS/SSL-avslutning. Mer information om TLS/SSL-avslutning med Application Gateway finns i Översikt över TLS-avslutning och TLS från slutpunkt till slutpunkt med Application Gateway.

Använd följande steg för att skapa WLS-klustret och Application Gateway.

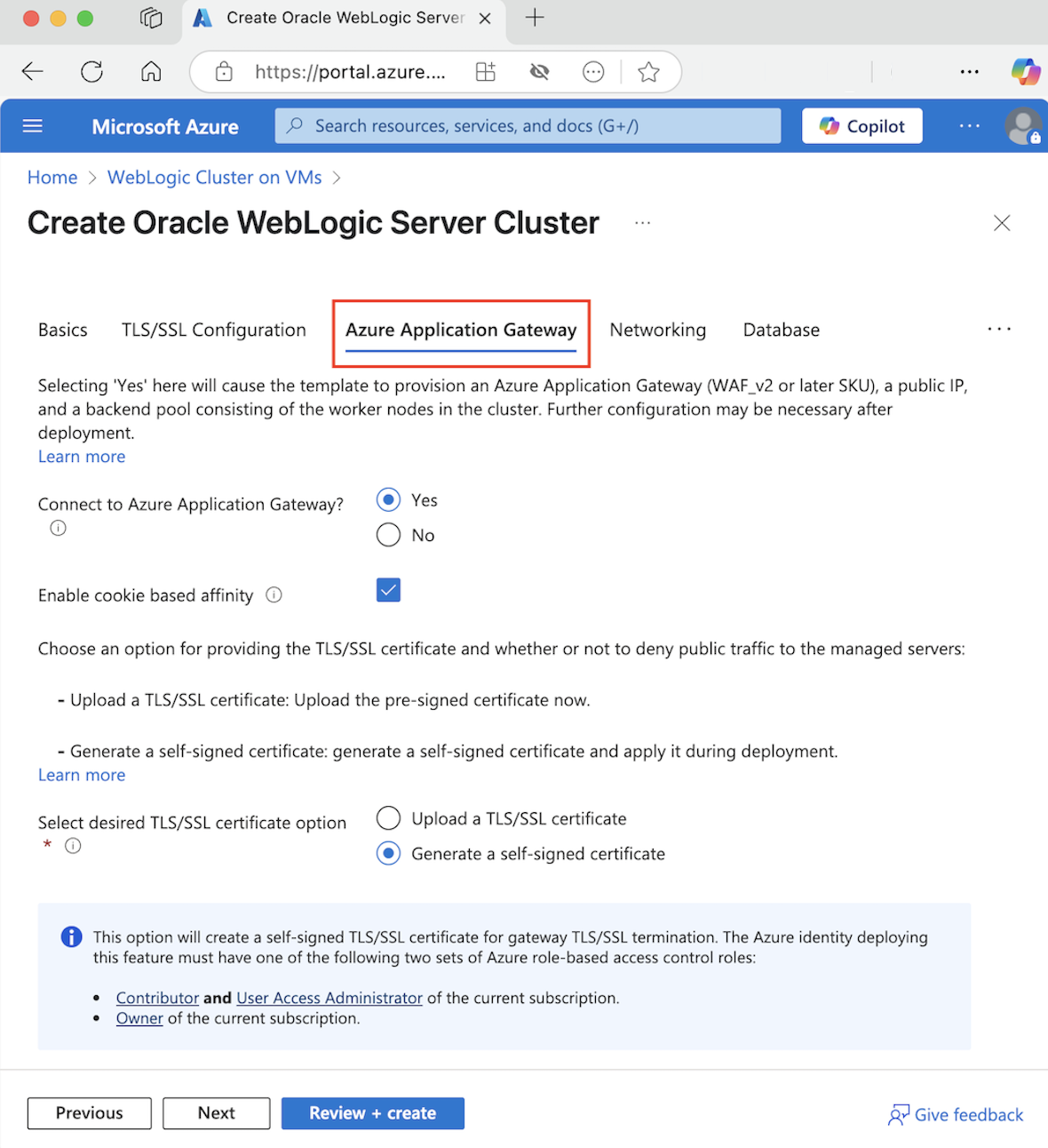

Påbörja processen med att distribuera ett WLS-konfigurerat kluster enligt beskrivningen i Oracle-dokumentationen, men kom tillbaka till den här sidan när du når Azure Application Gateway, som du ser här.

Välj hur du anger TLS/SSL-certifikatet till App Gateway

Du har flera alternativ för att ange TLS/SSL-certifikatet till programgatewayen, men kan bara välja ett. I det här avsnittet beskrivs varje alternativ så att du kan välja det bästa alternativet för distributionen.

Alternativ ett: Ladda upp ett TLS/SSL-certifikat

Det här alternativet är lämpligt för produktionsarbetsbelastningar där App Gateway står inför det offentliga Internet eller för intranätarbetsbelastningar som kräver TLS/SSL. När du väljer det här alternativet etableras ett Azure Key Vault automatiskt för att innehålla TLS/SSL-certifikatet som används av App Gateway.

Om du vill ladda upp ett befintligt, signerat TLS/SSL-certifikat använder du följande steg:

- Följ stegen från certifikatutfärdaren för att skapa ett lösenordsskyddat TLS/SSL-certifikat och ange DNS-namnet för certifikatet. Hur du väljer wildcard-certifikat eller enkelnamncertifikat ligger utanför omfånget för det här dokumentet. Båda fungerar här.

- Exportera certifikatet från utfärdaren med pfx-filformatet och ladda ned det till den lokala datorn. Om utfärdaren inte stöder export som PFX finns det verktyg för att konvertera många certifikatformat till PFX-format.

- Fyll i hela panelen Grundläggande.

- Välj avsnittet Azure Application Gateway.

- Bredvid Anslut till Azure Application Gatewayväljer du Ja.

- Välj Ladda upp ett TLS/SSL-certifikat.

- Välj filwebbläsareikonen för fältet SSL-certifikat. Gå till det nedladdade PFX-formatcertifikatet och välj Öppna.

- Ange lösenordet för certifikatet i rutorna Lösenord och Bekräfta lösenord.

- Välj Nästa.

- Välj om du vill neka offentlig trafik direkt till noderna på de hanterade servrarna. Om du väljer Ja är de hanterade servrarna endast tillgängliga via App Gateway.

Välj DNS-konfiguration

TLS/SSL-certifikat associeras med ett DNS-domännamn när certifikatutfärdaren utfärdar dem. Följ stegen i det här avsnittet för att konfigurera distributionen med DNS-namnet för certifikatet. Du måste vara tillräckligt långt i distributionsgränssnittet så att du redan har valt en resursgrupp och ett virtuellt nätverk för distributionen.

Du kan använda en DNS-zon som du redan har skapat eller aktivera distributionen för att skapa en åt dig. Information om hur du skapar en DNS-zon finns i Snabbstart: Skapa en Azure DNS-zon och post med hjälp av Azure-portalen.

Använda en befintlig Azure DNS-zon

Använd följande steg för att använda en befintlig Azure DNS-zon med App Gateway:

- Bredvid Konfigurera anpassat DNS-aliasväljer du Ja.

- Bredvid Använd en befintlig Azure DNS-zon välj Ja.

- Ange namnet på Azure DNS-zonen bredvid DNS-zonnamn.

- Ange den resursgrupp som innehåller Azure DNS-zonen från föregående steg.

Not

De värdnamn som du definierar i DNS-zonen måste vara offentligt matchbara innan erbjudandet distribueras.

Aktivera distributionen för att skapa en ny Azure DNS-zon

Använd följande steg för att skapa en Azure DNS-zon som ska användas med App Gateway:

- Bredvid Konfigurera anpassat DNS-aliasväljer du Ja.

- Bredvid Använd en befintlig Azure DNS-zon välj Nej.

- Ange namnet på Azure DNS-zonen bredvid DNS-zonnamn. En ny DNS-zon skapas i samma resursgrupp som WLS.

Slutligen anger du namnen för de underordnade DNS-zonerna. Distributionen skapar två underordnade DNS-zoner för användning med WLS: en för administratörskonsolen och en för App Gateway. Om värdet för DNS-zonnamn till exempel är contoso.net kan du ange administratör och app som namn. Administratörskonsolen skulle vara tillgänglig på admin.contoso.net och appgatewayen skulle vara tillgänglig på app.contoso.net. Glöm inte att konfigurera DNS-delegering enligt beskrivningen i Delegering av DNS-zoner med Azure DNS-.

De andra alternativen för att tillhandahålla ett TLS/SSL-certifikat till App Gateway beskrivs i följande avsnitt. Om du är nöjd med det valda alternativet kan du gå vidare till avsnittet Fortsätt med distributionen.

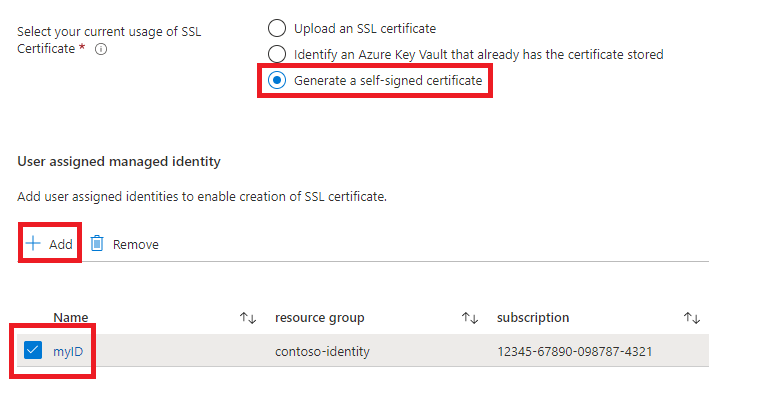

Alternativ två: Generera ett självsignerat certifikat

Det här alternativet är endast lämpligt för test- och utvecklingsdistributioner. Med det här alternativet skapas både ett Azure Key Vault och ett självsignerat certifikat automatiskt och certifikatet tillhandahålls till App Gateway.

Använd följande steg för att begära distributionen för att utföra dessa åtgärder:

- I avsnittet Azure Application Gateway väljer du Generera ett självsignerat certifikat.

- Välj en användartilldelad hanterad identitet. Det här valet är nödvändigt för att distributionen ska kunna skapa Azure Key Vault och certifikatet.

- Om du inte redan har en användartilldelad hanterad identitet väljer du Lägg till för att börja skapa en.

- Om du vill skapa en användartilldelad hanterad identitet följer du stegen i avsnittet Skapa en användartilldelad hanterad identitet i Skapa, lista, ta bort eller tilldela en roll till en användartilldelad hanterad identitet med hjälp av Azure-portalen. När du har valt den användartilldelade hanterade identiteten kontrollerar du att kryssrutan bredvid den användartilldelade hanterade identiteten är markerad.

Fortsätt med distributionen

Nu kan du fortsätta med de andra aspekterna av WLS-distributionen enligt beskrivningen i Oracle-dokumentationen. Om du är nöjd med konfigurationen väljer du Granska + skapa och sedan Skapa.

Distributionen kan ta upp till 15 minuter, beroende på nätverksförhållanden och andra faktorer.

Verifiera lyckad distribution av WLS och App Gateway

Det här avsnittet visar en teknik för att snabbt verifiera en lyckad distribution av WLS-klustret och Application Gateway.

Om du har valt Gå till resursgrupp och sedan myAppGateway i slutet av föregående avsnitt tittar du nu på översiktssidan för Application Gateway. Annars kan du hitta den här sidan genom att skriva myAppGateway i textrutan överst i Azure-portalen och sedan välja rätt som visas. Se till att välja den i resursgruppen som du skapade för WLS-klustret. Utför sedan följande steg:

- I den vänstra rutan på översiktssidan för myAppGatewayrullar du ned till avsnittet Övervakning och väljer Serverhälsa.

- När inläsningsmeddelandet försvinner bör du se en tabell mitt på skärmen som visar noderna i klustret som konfigurerats som noder i backend-poolen.

- Kontrollera att statusen visar Felfri för varje nod.

Rensa resurser

Om du inte fortsätter att använda WLS-klustret tar du bort Key Vault och WLS-klustret med följande steg:

- Gå till översiktssidan för myAppGateway som visas i föregående avsnitt.

- Välj resursgruppen under texten Resursgruppöverst på sidan.

- Välj Ta bort resursgrupp.

- Indata fokuserar på fältet med etiketten TYP RESURSGRUPPENS NAMN. Ange resursgruppens namn enligt begäran.

- Välj Ta bort.

Nästa steg

Fortsätt att utforska alternativ för att köra WLS i Azure.