Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

Flera funktioner i Azure NetApp Files kräver att du har en Active Directory-anslutning. Du måste till exempel ha en Active Directory-anslutning innan du kan skapa en SMB-volym, en NFSv4.1 Kerberos-volym eller en volym med dubbla protokoll. Den här artikeln visar hur du skapar och hanterar Active Directory-anslutningar för Azure NetApp Files.

Krav och överväganden för Active Directory-anslutningar

Important

Du måste följa riktlinjerna som beskrivs i Förstå riktlinjerna för Active Directory Domain Services webbplatsdesign och planering för Azure NetApp Files för Active Directory Domain Services (AD DS) eller Microsoft Entra Domain Services som används med Azure NetApp Files.

Innan du skapar AD-anslutningen läser du Ändra Active Directory-anslutningar för Azure NetApp Files för att förstå effekten av att göra ändringar i AD-anslutningskonfigurationsalternativen när AD-anslutningen har skapats. Ändringar i konfigurationsalternativen för AD-anslutningar stör klientåtkomsten och vissa alternativ kan inte ändras alls.

Ett Azure NetApp Files-konto måste skapas i den region där Azure NetApp Files-volymerna ska distribueras.

Azure NetApp Files tillåter som standard en Active Directory-anslutning (AD) per prenumeration och konto. Du kan ändra standardinställningen för att skapa en Active Directory-anslutning per NetApp-konto.

Azure NetApp Files AD-anslutningsadministratörskontot måste ha följande egenskaper:

- Det måste vara ett AD DS-domänanvändarkonto i samma domän där Azure NetApp Files-datorkonton skapas.

- Den måste ha behörighet att skapa datorkonton (till exempel AD-domänanslutning) i den AD DS-organisationsenhetssökväg som anges i alternativet Organisationsenhetssökväg för AD-anslutningen.

- Det kan inte vara ett grupphanterat tjänstkonto.

AD-anslutningsadministratörskontot stöder krypteringstyperna Kerberos AES-128 och Kerberos AES-256 för autentisering med AD DS för skapande av Azure NetApp Files-datorkonton (till exempel AD-domänanslutningsåtgärder).

Om du vill aktivera AES-kryptering bör du först aktivera krypteringstyperna AES-128, AES-256, RC4 och DES i Active Directory (AD) och sedan aktivera AES på kontrollplanet. Du måste aktivera kryptering i Active Directory först.

Important

AES-256-kryptering krävs om du planerar att använda Windows Server 2025-domänkontrollanter i Din Active Directory-miljö.

Om du vill aktivera AES-krypteringsstöd för administratörskontot i AD-anslutningen kör du följande Active Directory PowerShell-kommandon:

Get-ADUser -Identity <ANF AD connection account username> Set-ADUser -KerberosEncryptionType <encryption_type>KerberosEncryptionTypeär en flervärdesparameter som stöder värdena DES, RC4, AES-128 och AES-256.Mer information finns i dokumentationen för Set-ADUser.

Om du vill aktivera AES-kryptering på azure NetApp Files AD-anslutningsadministratörskontot måste du använda ett AD-domänanvändarkonto som är medlem i någon av följande AD DS-grupper:

- Domänadministratörer

- Företagsadministratörer

- Administrators

- Kontoansvariga

- Microsoft Entra Domain Services-administratörer (endast Microsoft Entra Domain Services)

- Alternativt kan ett AD-domänanvändarkonto med

msDS-SupportedEncryptionTypesskrivbehörighet för AD-anslutningsadministratörskontot också användas för att ange egenskapen Kerberos-krypteringstyp på AD-anslutningsadministratörskontot.

Note

När du ändrar inställningen för att aktivera AES på AD-anslutningsadministratörskontot är det bästa praxis att använda ett användarkonto som har skrivbehörighet till AD-objektet som inte är Ad-administratören för Azure NetApp Files. Du kan göra det med ett annat domänadministratörskonto eller genom att delegera kontrollen till ett konto. Mer information finns i Delegera administration med hjälp av OU-objekt.

Om du ställer in både AES-128- och AES-256 Kerberos-kryptering på ad-anslutningens administratörskonto förhandlar Windows-klienten om den högsta krypteringsnivån som stöds av din AD DS. Om till exempel både AES-128 och AES-256 stöds och klienten stöder AES-256 används AES-256.

Om du har ett krav på att aktivera och inaktivera vissa Kerberos-krypteringstyper för Active Directory-datorkonton för domänanslutna Windows-värdar som används med Azure NetApp Files måste du använda grupprincip

Network Security: Configure Encryption types allowed for Kerberos.Ange inte registernyckeln

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters\SupportedEncryptionTypes. Om du gör detta kommer Kerberos-autentiseringen med Azure NetApp Files att brytas för den Windows-värd där denna registernyckel har ställts in manuellt.Note

Standardprincipinställningen för

Network Security: Configure Encryption types allowed for KerberosärNot Defined. När den här principinställningen är inställd påNot Definedär alla krypteringstyper utom DES tillgängliga för Kerberos-kryptering. Du har möjlighet att aktivera stöd för endast vissa Kerberos-krypteringstyper (till exempelAES128_HMAC_SHA1ellerAES256_HMAC_SHA1). Standardprincipen bör dock vara tillräcklig i de flesta fall när du aktiverar stöd för AES-kryptering med Azure NetApp Files.Mer information finns i Nätverkssäkerhet: Konfigurera krypteringstyper som tillåts för Kerberos - eller Windows-konfigurationer för Kerberos-krypteringstyper som stöds

LDAP-frågor träder endast i kraft i den domän som anges i Active Directory-anslutningarna (fältet AD DNS-domännamn ). Det här beteendet gäller för volymer med NFS, SMB och dubbla protokoll.

-

LDAP-frågor överskrider som standard tidsgränsen om de inte kan slutföras i tid. Om en LDAP-fråga misslyckas på grund av en timeout misslyckas användaren och/eller gruppsökningen och åtkomsten till Azure NetApp Files-volymen kan nekas, beroende på volymens behörighetsinställningar.

Tidsgränser för frågor kan inträffa i stora LDAP-miljöer med många användar- och gruppobjekt, över långsamma WAN-anslutningar och om en LDAP-server är överutnyttjad med begäranden. Tidsgränsinställningen för Azure NetApp Files för LDAP-frågor är inställd på 10 sekunder. Överväg att använda funktionerna för användar- och grupp-DN på Active Directory-anslutningen för LDAP-servern för att filtrera sökningar om du har problem med tidsgränsen för LDAP-frågor.

NetApp-konton och Active Directory-typ

Du kan använda översiktssidan för NetApp-kontot för att bekräfta Active Directory-kontotypen. Det finns tre värden för AD-typ:

NA: Befintligt NetApp-konto som endast stöder en AD-konfiguration per prenumeration och region. AD-konfigurationen delas inte med andra NetApp-konton i prenumerationen.

Multi AD: NetApp-kontot stöder en AD-konfiguration i varje NetApp-konto i prenumerationen. Detta möjliggör mer än en AD-anslutning per prenumeration när du använder flera NetApp-konton.

Note

Kontrollera att du använder API-version 2024-11-01 eller senare för att använda Multi AD.

Delad AD: NetApp-kontot stöder endast en AD-konfiguration per prenumeration och region, men konfigurationen delas mellan NetApp-konton i prenumerationen och regionen.

Mer information om relationen mellan NetApp-konton och prenumerationer finns i Lagringshierarkin för Azure NetApp Files.

Skapa en Active Directory-anslutning

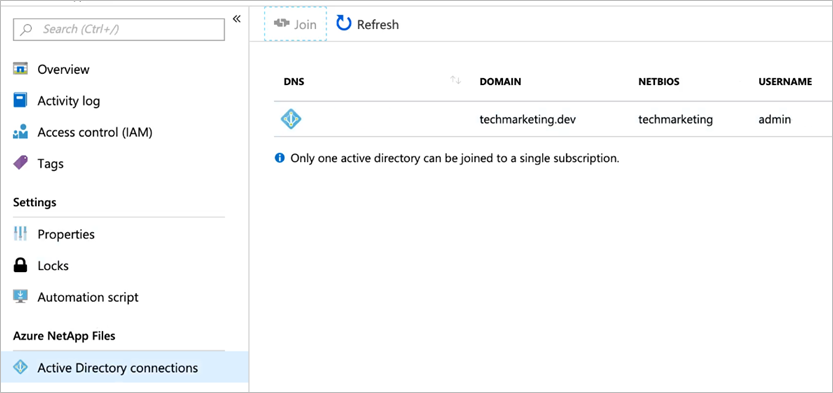

Från ditt NetApp-konto väljer du Active Directory-anslutningar och sedan Anslut.

Note

Som standard stöder Azure NetApp Files endast en Active Directory-anslutning inom samma region och samma prenumeration. Du kan ändra den här inställningen för att skapa en Active Directory-anslutning per NetApp-konto.

I fönstret Anslut till Active Directory anger du följande information baserat på de domäntjänster som du vill använda:

Primär DNS (krävs)

Det här är IP-adressen för den primära DNS-servern som krävs för Active Directory-domänanslutningsåtgärder, SMB-autentisering, Kerberos och LDAP-åtgärder.Sekundär DNS

Det här är IP-adressen för den sekundära DNS-servern som krävs för Active Directory-domänanslutningsåtgärder, SMB-autentisering, Kerberos- och LDAP-åtgärder.Note

Vi rekommenderar att du konfigurerar en sekundär DNS-server. Se Förstå riktlinjer för Active Directory-domän Services-webbplatsdesign och planering för Azure NetApp Files. Kontrollera att DNS-serverkonfigurationen uppfyller kraven för Azure NetApp Files. Annars kan Azure NetApp Files-tjänståtgärder, SMB-autentisering, Kerberos eller LDAP-åtgärder misslyckas.

Om du använder Microsoft Entra Domain Services använder du IP-adresserna för Domänkontrollanterna för Microsoft Entra Domain Services för primär DNS respektive sekundär DNS.

AD DNS-domännamn (krävs)

Det här är det fullständigt kvalificerade domännamnet för AD DS som används med Azure NetApp Files (till exempelcontoso.com).AD-webbplatsnamn (krävs)

Det här är AD DS-webbplatsnamnet som Azure NetApp Files använder för domänkontrollantidentifiering.Standardwebbplatsnamnet för både AD DS och Microsoft Entra Domain Services är

Default-First-Site-Name. Följ namngivningskonventionerna för webbplatsnamn om du vill byta namn på webbplatsnamnet.Note

Se Förstå riktlinjer för Active Directory-domän Services-webbplatsdesign och planering för Azure NetApp Files. Se till att din AD DS-webbplatsdesign och konfiguration uppfyller kraven för Azure NetApp Files. Annars kan Azure NetApp Files-tjänståtgärder, SMB-autentisering, Kerberos eller LDAP-åtgärder misslyckas.

SMB-serverprefix (datorkonto) (krävs)

Det här är namngivningsprefixet för nya datorkonton som skapats i AD DS för Azure NetApp Files SMB, dubbla protokoll och NFSv4.1 Kerberos-volymer.Om den namngivningsstandard som din organisation använder för filtjänster till exempel är

NAS-01,NAS-02och så vidare, använderNASdu för prefixet.Azure NetApp Files skapar ytterligare datorkonton i AD DS efter behov.

Important

Det är störande att byta namn på SMB-serverprefixet när du har skapat Active Directory-anslutningen. Du måste montera om befintliga SMB-resurser när du har bytt namn på SMB-serverprefixet.

Organisationsenhetssökväg

Det här är LDAP-sökvägen för organisationsenheten (OU) där SMB-serverdatorkonton skapas. Det är,OU=second level, OU=first level. Om du till exempel vill använda en organisationsenhet som heterANFskapad i domänens rot blirOU=ANFvärdet .Om inget värde anges använder Azure NetApp Files containern

CN=Computers.Om du använder Azure NetApp Files med Microsoft Entra Domain Services är sökvägen till organisationsenheten

OU=AADDC Computers

AES-kryptering

Det här alternativet aktiverar stöd för AES-krypteringsautentisering för AD-anslutningens administratörskonto.

Se Krav för Active Directory-anslutningar för krav.

-

Det här alternativet aktiverar LDAP-signering. Den här funktionen möjliggör integritetsverifiering för SASL(Simple Authentication and Security Layer) LDAP-bindningar från Azure NetApp Files och de användardefinierade domänkontrollanterna för Active Directory-domän Services.

Azure NetApp Files stöder LDAP-kanalbindning om både LDAP-signering och LDAP över TLS-inställningar är aktiverade i Active Directory-anslutningen. Mer information finns i ADV190023 | Microsofts vägledning för att aktivera LDAP-kanalbindning och LDAP-signering.

Note

DNS PTR-poster för AD DS-datorkontot måste skapas i den AD DS-organisationsenhet som anges i Azure NetApp Files AD-anslutningen för att LDAP-signering ska fungera.

Tillåt lokala NFS-användare med LDAP Det här alternativet gör att lokala NFS-klientanvändare kan komma åt NFS-volymer. Om du anger det här alternativet inaktiveras utökade grupper för NFS-volymer, vilket begränsar antalet grupper som stöds för en användare till 16. När det är aktiverat respekteras inte grupper som överskrider 16-gruppgränsen i åtkomstbehörigheter. Mer information finns i Tillåt lokala NFS-användare med LDAP att få åtkomst till en volym med dubbla protokoll.

LDAP över TLS

Det här alternativet aktiverar LDAP över TLS för säker kommunikation mellan en Azure NetApp Files-volym och Active Directory LDAP-servern. Du kan aktivera LDAP över TLS för NFS-, SMB- och dual-protocol-volymer för Azure NetApp Files.

Note

LDAP över TLS får inte aktiveras om du använder Microsoft Entra Domain Services. Microsoft Entra Domain Services använder LDAPS (port 636) för att skydda LDAP-trafik i stället för LDAP över TLS (port 389).

Mer information finns i Aktivera LDAP-autentisering för Active Directory-domäntjänster (AD DS) för NFS-volymer.

Ca-certifikat för serverrot

Det här alternativet laddar upp ca-certifikatet som används med LDAP via TLS.

Mer information finns i Aktivera LDAP-autentisering för Active Directory-domäntjänster (AD DS) för NFS-volymer.

LDAP-sökomfång, användar-DN, grupp-DN och gruppmedlemskapsfilter

LDAP-sökomfångsalternativet optimerar LDAP-frågor i Azure NetApp Files-lagring för användning med stora AD DS-topologier och LDAP med utökade grupper eller Unix-säkerhetsstil i en volym med dubbla protokoll i Azure NetApp Files.

Med alternativen Användar-DN och Grupp-DN kan du ange sökbasen i AD DS LDAP. De här alternativen begränsar sökområdena för LDAP-frågor, vilket minskar söktiden och minskar tidsgränsen för LDAP-frågor.

Med alternativet Filter för gruppmedlemskap kan du skapa ett anpassat sökfilter för användare som är medlemmar i specifika AD DS-grupper.

Önskad server för LDAP-klienten

Med alternativet Prioriterad server för LDAP-klient kan du skicka IP-adresserna för upp till två AD-servrar som en kommaavgränsad lista. I stället för att sekventiellt kontakta alla identifierade AD-tjänster för en domän kontaktar LDAP-klienten de angivna servrarna först.

Krypterade SMB-anslutningar till domänkontrollant

Krypterade SMB-anslutningar till domänkontrollanten anger om kryptering ska användas för kommunikation mellan en SMB-server och domänkontrollant. När det är aktiverat används endast SMB3 för krypterade domänkontrollantanslutningar.

Den här funktionen finns i förhandsgranskning. Om det här är första gången du använder krypterade SMB-anslutningar till domänkontrollanten måste du registrera det:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCKontrollera status för funktionsregistreringen:

Note

RegistrationState kan befinna sig i tillståndet

Registeringi upp till 60 minuter innan det ändras tillRegistered. Vänta tills statusen ärRegisteredinnan du fortsätter.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCDu kan också använda Azure CLI-kommandon

az feature registerochaz feature showregistrera funktionen och visa registreringsstatusen.Användare av säkerhetskopieringspolicyer Det här alternativet ger ytterligare säkerhetsbehörigheter till AD DS-domänanvändare eller grupper som kräver utökade säkerhetskopieringsbehörigheter för att stödja arbetsflöden för säkerhetskopiering, återställning och migrering i Azure NetApp Files. De angivna AD DS-användarkontona eller grupperna har utökade NTFS-behörigheter på fil- eller mappnivå.

Följande behörigheter gäller när du använder inställningen Säkerhetskopieringsprincipanvändare :

Privilege Description SeBackupPrivilegeSäkerhetskopiera filer och kataloger och åsidosätta eventuella ACL:er. SeRestorePrivilegeÅterställ filer och kataloger och åsidosätta eventuella ACL:er.

Ange en giltig användare eller grupp-SID som filägare.SeChangeNotifyPrivilegeKringgå traverseringskontroll.

Användare med den här behörigheten behöver inte ha traverserade (x) behörigheter för att traversera mappar eller symlänkar.Användare av säkerhetsbehörigheter

Det här alternativet ger säkerhetsprivilegier (SeSecurityPrivilege) till AD DS-domänanvändare eller -grupper som kräver förhöjd behörighet för att få åtkomst till Azure NetApp Files-volymer. De angivna AD DS-användarna eller grupperna kommer att tillåtas utföra vissa åtgärder på SMB-resurser som kräver säkerhetsprivilegier som inte tilldelas domänanvändare som standard.

Följande behörighet gäller när du använder inställningen Användare av säkerhetsbehörighet :

Privilege Description SeSecurityPrivilegeHantera loggåtgärder. Den här funktionen används för att installera SQL Server i vissa scenarier där ett AD DS-domänkonto som inte är administratör tillfälligt måste beviljas utökade säkerhetsbehörigheter.

Note

Om du använder funktionen Säkerhetsprivilegier förlitar du dig på funktionen SMB-resurser för kontinuerlig tillgänglighet. Kontinuerlig SMB-tillgänglighet stöds inte i anpassade program. Det stöds bara för arbetsbelastningar med Citrix App Layering, FSLogix-användarprofilcontainrar och Microsoft SQL Server (inte Linux SQL Server).

Important

Den här funktionen är valfri och stöds endast med SQL Server. AD DS-domänkontot som används för att installera SQL-servern måste redan finnas innan du lägger till det i alternativet Användare av säkerhetsbehörighet . När du lägger till installationsprogrammet för SQL Server i alternativet Användare av säkerhetsbehörighet kan Azure NetApp Files-tjänsten verifiera kontot genom att kontakta en AD DS-domänkontrollant. Den här åtgärden kan misslyckas om Azure NetApp Files inte kan kontakta AD DS-domänkontrollanten.

Mer information om

SeSecurityPrivilegeoch SQL Server finns i SQL Server-installationen misslyckas om installationskontot inte har vissa användarrättigheter.Administratörsbehörighetsanvändare

Det här alternativet ger ytterligare säkerhetsbehörigheter till AD DS-domänanvändare eller -grupper som kräver utökade privilegier för att få åtkomst till Azure NetApp Files-volymerna. De angivna kontona har utökade behörigheter på fil- eller mappnivå.

Note

Domänadministratörerna läggs automatiskt till i gruppen Administratörsbehörighetsanvändare.

Note

Den här behörigheten är användbar för datamigreringar.

Följande behörigheter gäller när du använder inställningen Administratörsbehörighetsanvändare :

Privilege Description SeBackupPrivilegeSäkerhetskopiera filer och kataloger och åsidosätta eventuella ACL:er. SeRestorePrivilegeÅterställ filer och kataloger och åsidosätta eventuella ACL:er.

Ange en giltig användare eller grupp-SID som filägare.SeChangeNotifyPrivilegeKringgå traverseringskontroll.

Användare med den här behörigheten behöver inte ha blädderingsbehörigheter (x) för att bläddra i mappar eller symlänkar.SeTakeOwnershipPrivilegeTa över ägarskapet för filer eller andra objekt. SeSecurityPrivilegeHantera loggåtgärder. SeChangeNotifyPrivilegeKringgå traverseringskontroll.

Användare med den här behörigheten behöver inte ha blädderingsbehörigheter (x) för att bläddra i mappar eller symlänkar.Autentiseringsuppgifter, inklusive ditt användarnamn och lösenord

Important

Active Directory har stöd för lösenord med 256 tecken, men Active Directory-lösenord med Azure NetApp Files får inte överstiga 64 tecken.

Välj Registrera dig.

Active Directory-anslutningen som du skapade visas.

Skapa en Active Directory-anslutning per NetApp-konto

Det aktuella standardbeteendet för Azure NetApp Files stöder en AD-anslutning per prenumeration och region. Genom att aktivera den här funktionen ändrar du beteendet så att varje NetApp-konto i en Azure-prenumeration kan ha en egen AD-anslutning. När den här funktionen är aktiverad behåller nyligen skapade NetApp-konton sin egen AD-anslutning.

När ad-anslutningen för NetApp-kontot har konfigurerats används den när du skapar en SMB-volym, en NFSv4.1 Kerberos-volym eller en volym med dubbla protokoll. Det innebär att Azure NetApp Files stöder mer än en AD-anslutning per Azure-prenumeration när flera NetApp-konton används.

Note

Om en prenumeration har både den här funktionen och funktionen Delad Active Directory aktiverad delar dess befintliga konton fortfarande AD-konfigurationen. Alla nya NetApp-konton som skapats i prenumerationen kan använda sina egna AD-konfigurationer. Du kan bekräfta konfigurationen på kontoöversiktssidan i fältet AD-typ .

Important

Omfånget för varje AD-konfiguration är begränsat till dess överordnade NetApp-konto.

Registrera funktionen

Möjligheten att skapa en AD-anslutning per NetApp-konto är allmänt tillgänglig. Du måste registrera funktionen innan du använder den för första gången. Efter registreringen är funktionen aktiverad och fungerar i bakgrunden.

Registrera funktionen:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectoryKontrollera status för funktionsregistreringen:

Note

RegistrationState kan befinna sig i tillståndet

Registeringi upp till 60 minuter innan det ändras tillRegistered. Vänta tills statusen har registrerats innan du fortsätter.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectoryDu kan också använda Azure CLI-kommandon

az feature registerochaz feature showregistrera funktionen och visa registreringsstatusen.

Mappa flera NetApp-konton i samma prenumeration och region till en AD-anslutning (förhandsversion)

Med funktionen Delad AD kan alla NetApp-konton dela en AD-anslutning som skapats av ett av NetApp-kontona som tillhör samma prenumeration och samma region. Med den här funktionen kan till exempel alla NetApp-konton i samma prenumeration och region använda den gemensamma AD-konfigurationen för att skapa en SMB-volym, en NFSv4.1 Kerberos-volym eller en volym med dubbla protokoll. När du använder den här funktionen visas AD-anslutningen i alla NetApp-konton som är under samma prenumeration och i samma region.

Med introduktionen av funktionen för att skapa en AD-anslutning per NetApp-konto godkänns inte nya funktionsregistreringar för funktionen Delad AD.

Note

Du kan registrera dig för att använda en AD-anslutning per NetApp-konto om du redan är registrerad i förhandsversionen för Delad AD. Om du för närvarande uppfyller maximalt 10 NetApp-konton per Azure-region per prenumeration måste du initiera en supportbegäran för att öka gränsen. Du kan bekräfta konfigurationen på kontoöversiktssidan i fältet AD-typ .

Återställa lösenordet för Active Directory-datorkontot

Om du av misstag återställer lösenordet för AD-datorkontot på AD-servern eller om AD-servern inte kan nås kan du återställa lösenordet för datorkontot på ett säkert sätt för att bevara anslutningen till dina volymer. En återställning påverkar alla volymer på SMB-servern.

Registrera funktionen

Funktionen för att återställa lösenord för Active Directory-datorkontot finns för närvarande i offentlig förhandsversion. Om du använder den här funktionen för första gången måste du registrera funktionen först.

- Registrera funktionen för att återställa lösenord för Active Directory-datorkontot:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

- Kontrollera status för funktionsregistreringen.

RegistrationState kan befinna sig i tillståndet

Registeringi upp till 60 minuter innan det ändras tillRegistered. Vänta tills statusen ärRegisteredinnan du fortsätter.

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

Du kan också använda Azure CLI-kommandonaz feature register och az feature show registrera funktionen och visa registreringsstatusen.

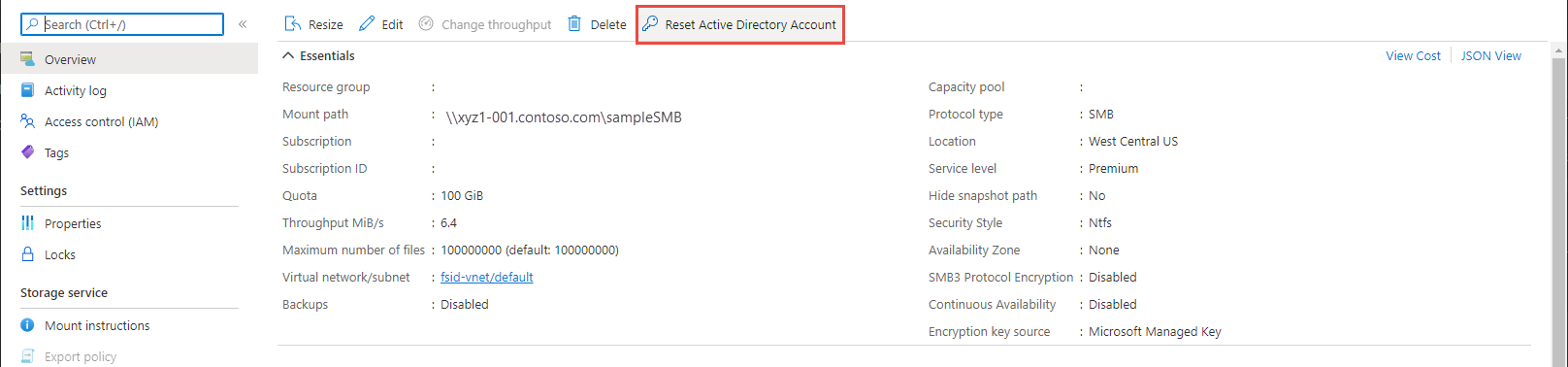

Steps

- Gå till volymens översiktsmeny . Välj Återställ Active Directory-konto.

Alternativt navigerar du till menyn Volymer . Identifiera volymen som du vill återställa Active Directory-kontot för och välj de tre punkterna (

Alternativt navigerar du till menyn Volymer . Identifiera volymen som du vill återställa Active Directory-kontot för och välj de tre punkterna (...) i slutet av raden. Välj Återställ Active Directory-konto.

- Ett varningsmeddelande som förklarar konsekvenserna av den här åtgärden visas. Skriv ja i textrutan för att fortsätta.

Nästa steg

- Förstå riktlinjer för Active Directory Domain Services platsdesign och planering för Azure NetApp Files

- Ändra Active Directory-anslutningar

- Skapa en SMB-volym

- Skapa en volym med dubbla protokoll

- Konfigurera NFSv4.1 Kerberos-kryptering

- Installera en ny Active Directory-skog med Azure CLI

- Aktivera LDAP-autentisering för Active Directory-domänstjänster (AD DS) för NFS-volymer

- AD DS LDAP med utökade grupper för NFS-volymåtkomst