Anteckning

Åtkomst till den här sidan kräver auktorisering. Du kan prova att logga in eller ändra kataloger.

Åtkomst till den här sidan kräver auktorisering. Du kan prova att ändra kataloger.

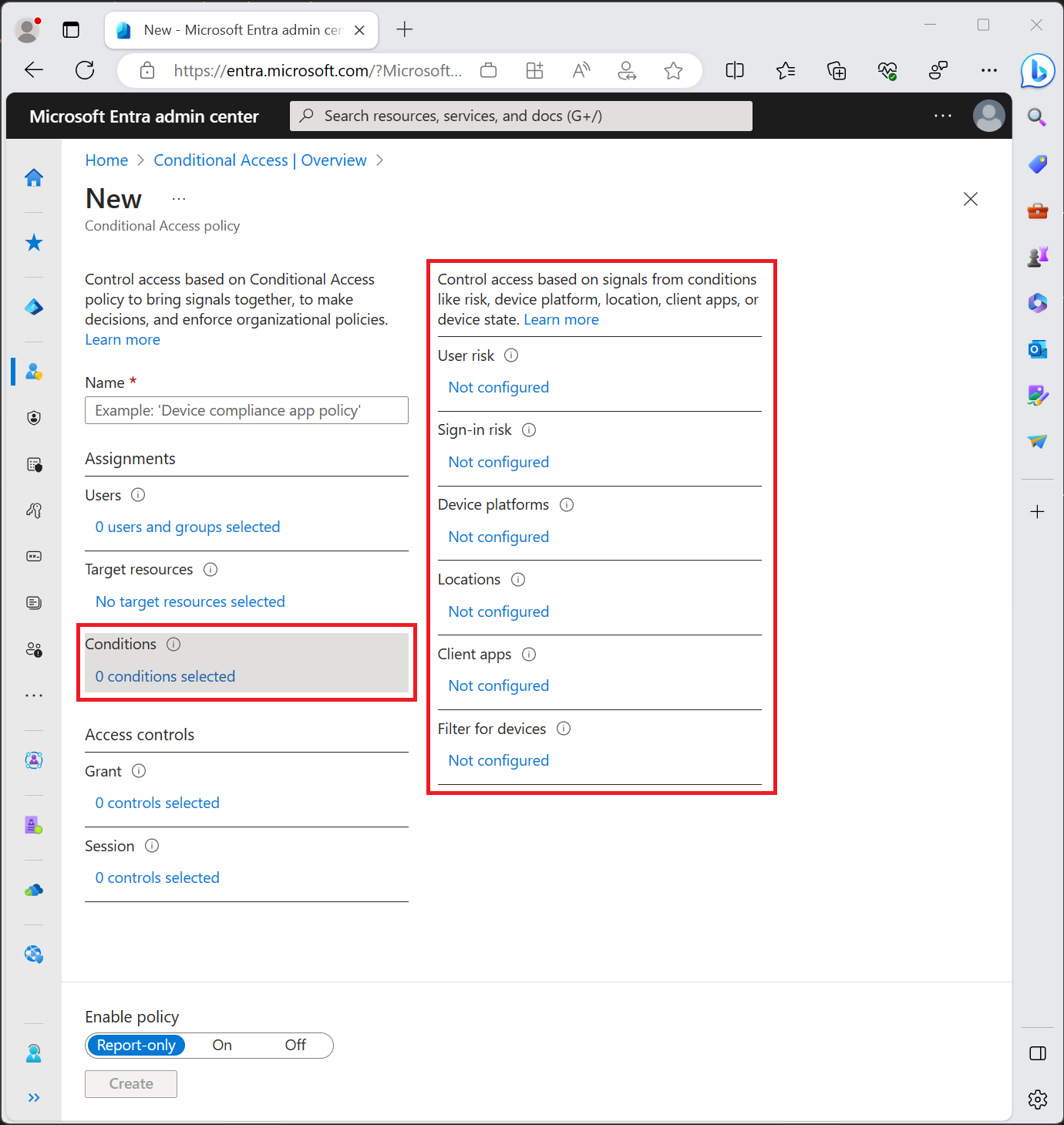

I en princip för villkorlig åtkomst använder administratörer en eller flera signaler för att förbättra principbesluten.

Administratörer kombinerar flera villkor för att skapa specifika, detaljerade principer för villkorsstyrd åtkomst.

När användare får åtkomst till ett känsligt program kan administratörer överväga flera villkor i sina åtkomstbeslut, till exempel:

- Information om inloggningsrisk från Microsoft Entra ID Protection

- Nätverksplats

- Enhetsinformation

Användarrisk

Administratörer med åtkomst till ID Protection kan utvärdera användarrisker som en del av en princip för villkorsstyrd åtkomst. Användarrisken visar sannolikheten för att en identitet eller ett konto komprometteras. Läs mer om användarrisker i Vad är risk och Hur du konfigurerar och aktiverar riskprinciper.

Inloggningsrisk

Administratörer med åtkomst till ID Protection kan utvärdera inloggningsrisker som en del av en princip för villkorsstyrd åtkomst. Inloggningsrisken visar sannolikheten att en autentiseringsbegäran inte görs av identitetsägaren. Läs mer om inloggningsrisk i artiklarna Vad är risk och Hur du konfigurerar och aktiverar riskprinciper.

Insider-risk

Administratörer med åtkomst till Microsoft Purview adaptivt skydd kan införliva risksignaler från Microsoft Purview i principbeslut för villkorsstyrd åtkomst. Insiderrisker tar hänsyn till datastyrning, datasäkerhet och risk- och efterlevnadskonfigurationer från Microsoft Purview. Dessa signaler baseras på kontextuella faktorer som:

- Användarbeteende

- Historiska mönster

- Avvikelseidentifieringar

Med det här villkoret kan administratörer använda principer för villkorsstyrd åtkomst för att vidta åtgärder som att blockera åtkomst, kräva starkare autentiseringsmetoder eller kräva godkännande av användningsvillkor.

Den här funktionen innehåller parametrar som specifikt hanterar potentiella risker som uppstår i en organisation. Genom att konfigurera villkorlig åtkomst för att ta hänsyn till insiderrisker kan administratörer skräddarsy åtkomstbehörigheter baserat på kontextuella faktorer som användarbeteende, historiska mönster och avvikelseidentifiering.

Mer information finns i konfigurera och aktivera en princip baserad på insiderrisk.

Enhetsplattformar

Villkorsstyrd åtkomst identifierar enhetsplattformen med hjälp av information som tillhandahålls av enheten, till exempel användaragentsträngar. Eftersom användaragentsträngar kan ändras verifieras inte den här informationen. Använd enhetsplattformen med Microsoft Intune-enhetsregler för efterlevnad eller som en del av en blockeringsåtgärd. Som standard gäller det för alla enhetsplattformar.

Villkorlig åtkomst stöder följande enhetsplattformar:

- Android

- Ios

- Windows

- macOS

- Linux

Om du blockerar äldre autentisering med villkoret Andra klienter kan du också ange villkoret för enhetsplattformen.

Det går inte att välja macOS- eller Linux-enhetsplattformar när du väljer Kräv godkänd klientapp eller Kräv appskyddsprincip som enda beviljandekontroller, eller när du väljer Kräv alla valda kontroller.

Viktigt!

Microsoft rekommenderar att du skapar en princip för villkorlig åtkomst för enhetsplattformar som inte stöds. Om du till exempel vill blockera åtkomst till företagsresurser från Chrome OS eller andra klienter som inte stöds konfigurerar du en princip med ett villkor för enhetsplattformar som innehåller alla enheter, exkluderar enhetsplattformar som stöds och anger Bevilja kontroll till Blockera åtkomst.

Platser

Klientappar

Som standard gäller alla nyligen skapade principer för villkorsstyrd åtkomst för alla klientapptyper även om klientappens villkor inte har konfigurerats.

Anteckning

Beteendet för klientappsvillkoret uppdaterades i augusti 2020. Om du har befintliga principer för villkorsstyrd åtkomst förblir de oförändrade. Men om du väljer en befintlig princip tas växlingsknappen Konfigurera bort och de klientappar som principen gäller för väljs.

Viktigt!

Inloggningar från äldre autentiseringsklienter stöder inte multifaktorautentisering (MFA) och skickar inte information om enhetstillstånd, så de blockeras av kontroller för beviljande av villkorsstyrd åtkomst, som att kräva MFA eller kompatibla enheter. Om du har konton som måste använda äldre autentisering måste du antingen undanta dessa konton från principen eller konfigurera principen så att den endast gäller för moderna autentiseringsklienter.

Växlingsknappen Konfigurera när värdet är inställt på Ja gäller för markerade objekt, och när det är inställt på Nej gäller det för alla klientappar, inklusive moderna och äldre autentiseringsklienter. Den här växlingsknappen visas inte i policyer som skapats före augusti 2020.

- Moderna autentiseringsklienter

- Webbläsare

- Dessa klienter omfattar webbaserade program som använder protokoll som SAML, WS-Federation, OpenID Connect eller tjänster som registrerats som en OAuth-konfidentiell klient.

- Mobilappar och skrivbordsklienter

- Det här alternativet omfattar program som Office-skrivbords- och telefonprogram.

- Webbläsare

- Äldre autentiseringsklienter

- Exchange ActiveSync-klienter

- Det här valet omfattar all användning av Exchange ActiveSync-protokollet (EAS). När principen blockerar användningen av Exchange ActiveSync får den berörda användaren ett enskilt e-postmeddelande i karantän. Det här e-postmeddelandet innehåller information om varför de blockeras och innehåller reparationsinstruktioner om det går.

- Administratörer kan endast tillämpa principer på plattformar som stöds (till exempel iOS, Android och Windows) via Microsoft Graph API för villkorsstyrd åtkomst.

- Andra klienter

- Det här alternativet omfattar klienter som använder protokoll för grundläggande/äldre autentisering som inte stöder modern autentisering.

- SMTP – används av POP- och IMAP-klienten för att skicka e-postmeddelanden.

- Automatisk upptäckt – Används av Outlook- och EAS-klienter för att hitta och ansluta till postlådor i Exchange Online.

- Exchange Online PowerShell – Används för att ansluta till Exchange Online med fjärransluten PowerShell. Om du blockerar Grundläggande autentisering för Exchange Online PowerShell måste du använda Exchange Online PowerShell-modulen för att ansluta. Anvisningar finns i Ansluta till Exchange Online PowerShell med multifaktorautentisering.

- Exchange Web Services (EWS) – ett programmeringsgränssnitt som används av Outlook, Outlook för Mac och andra appar än Microsoft.

- IMAP4 – används av IMAP-e-postklienter.

- MAPI via HTTP (MAPI/HTTP) – Används av Outlook 2010 och senare.

- Offlineadressbok (OAB) – en kopia av adresslistesamlingar som laddas ned och används av Outlook.

- Outlook Anywhere (RPC över HTTP) – Används av Outlook 2016 och tidigare.

- Outlook Service – används av e-post- och kalenderappen för Windows 10.

- POP3 – Används av POP-e-postklienter.

- Reporting Web Services – används för att hämta rapportdata i Exchange Online.

- Det här alternativet omfattar klienter som använder protokoll för grundläggande/äldre autentisering som inte stöder modern autentisering.

- Exchange ActiveSync-klienter

Dessa villkor används ofta för att:

- Kräv en hanterad enhet

- Blockera äldre autentisering

- Blockera webbprogram men tillåt mobilappar eller skrivbordsappar

Webbläsare som stöds

Den här inställningen fungerar med alla webbläsare. För att uppfylla en enhetsprincip, till exempel ett krav på en kompatibel enhet, stöds dock följande operativsystem och webbläsare. Operativsystem och webbläsare som inte har mainstream-stöd visas inte i den här listan:

| Operativsystem | Webbläsare |

|---|---|

| Windows 10 + | Microsoft Edge, Chrome, Firefox 91+ |

| Windows Server 2025 | Microsoft Edge, Chrome |

| Windows Server 2022 | Microsoft Edge, Chrome |

| Windows Server 2019 | Microsoft Edge, Chrome |

| Ios | Microsoft Edge, Safari (se anteckningarna) |

| Android | Microsoft Edge, Chrome |

| macOS | Microsoft Edge, Chrome, Firefox 133+, Safari |

| Linux Skrivbord | Microsoft Edge |

Dessa webbläsare stöder enhetsautentisering, vilket gör att enheten kan identifieras och verifieras mot en princip. Enhetskontrollen misslyckas om webbläsaren körs i privat läge eller om cookies är inaktiverade.

Anteckning

Microsoft Edge 85+ kräver att användaren loggar in i webbläsaren för att kunna överföra enhetsidentiteten korrekt. Annars fungerar det som Chrome utan tillägget Microsoft Single Sign On. Den här inloggningen kanske inte sker automatiskt i ett hybridenhetsanslutningsscenario.

Safari stöds för enhetsbaserad villkorlig åtkomst på en hanterad enhet, men den kan inte uppfylla villkoren kräv godkänd klientapp eller Kräv appskyddsprincip . En hanterad webbläsare som Microsoft Edge uppfyller godkända krav för klientappar och appskyddsprinciper. På iOS med MDM-lösningar som inte är från Microsoft stöder endast Microsoft Edge-webbläsaren enhetspolicy.

Firefox 91+ stöds för enhetsbaserad villkorlig åtkomst, men "Tillåt enkel inloggning med Windows för Microsoft-, arbets- och skolkonton" måste aktiveras.

Chrome 111+ stöds för enhetsbaserad villkorlig åtkomst, men "CloudApAuthEnabled" måste vara aktiverat.

macOS-enheter som använder plugin-programmet Enterprise SSO kräver Microsoft Enkel inloggning-tillägget för att stödja enkel inloggning och enhetsbaserad villkorlig åtkomst i Google Chrome.

macOS-enheter som använder Webbläsaren Firefox måste köra macOS version 10.15 eller senare och ha Plugin-programmet Microsoft Enterprise SSO installerat och konfigurerat på lämpligt sätt.

Varför visas en certifikatprompt i webbläsaren

På Windows 7 identifieras iOS-, Android- och macOS-enheter med hjälp av ett klientcertifikat. Det här certifikatet etableras när enheten är registrerad. När en användare först loggar in via webbläsaren uppmanas användaren att välja certifikatet. Användaren måste välja det här certifikatet innan du använder webbläsaren.

Chrome-stöd

Windows

För Chrome-stöd i Windows 10 Creators Update (version 1703) eller senare installerar du Microsoft Enkel inloggning-tillägget eller aktiverar CloudAPAuthEnabled i Chrome. Dessa konfigurationer krävs när en princip för villkorsstyrd åtkomst kräver enhetsspecifik information specifikt för Windows-plattformar.

Om du vill aktivera principen CloudAPAuthEnabled automatiskt i Chrome skapar du följande registernyckel:

- Sökväg:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome - Namn:

CloudAPAuthEnabled - Värde:

0x00000001 - Typ av egenskap:

DWORD

Om du vill distribuera Microsoft Enkel inloggning-tillägget automatiskt till Chrome-webbläsare skapar du följande registernyckel med hjälp av extensionInstallForcelist-principen i Chrome:

- Sökväg:

HKEY_LOCAL_MACHINE\Software\Policies\Google\Chrome\ExtensionInstallForcelist - Namn:

1 - Typ:

REG_SZ (String) - Data:

ppnbnpeolgkicgegkbkbjmhlideopiji;https://clients2.google.com/service/update2/crx

För Chrome-stöd i Windows 8.1 och 7 skapar du följande registernyckel:

- Sökväg:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome\AutoSelectCertificateForUrls - Namn:

1 - Typ:

REG_SZ (String) - Data:

{"pattern":"https://device.login.microsoftonline.com","filter":{"ISSUER":{"CN":"MS-Organization-Access"}}}

macOS

macOS-enheter som använder plugin-programmet Enterprise SSO kräver Microsoft Enkel inloggning-tillägget för att stödja enkel inloggning och enhetsbaserad villkorlig åtkomst i Google Chrome.

MdM-baserade distributioner av Google Chrome och tilläggshantering finns i Konfigurera Chrome-webbläsare på Mac och ExtensionInstallForcelist.

Mobilprogram och skrivbordsklienter som stöds

Administratörer kan välja Mobilappar och skrivbordsklienter som klientapp.

Den här inställningen påverkar åtkomstförsök som görs från följande mobilappar och skrivbordsklienter:

| Klientappar | Målorienterad tjänst | Plattform |

|---|---|---|

| Dynamics CRM-app | Dynamics CRM | Windows 10, Windows 8.1, iOS och Android |

| Appen Mail/Calendar/People, Outlook 2016, Outlook 2013 (med modern autentisering) | Exchange Online | Windows 10 (på engelska) |

| MFA och platsprincip för appar. Det finns inget stöd för enhetsbaserade policys. | Alla Mina appar apptjänst | Android och iOS |

| Microsoft Teams Services – den här klientappen styr alla tjänster som stöder Microsoft Teams och alla dess klientappar – Windows Desktop, iOS, Android, WP och webbklient | Microsoft Teams | Windows 10, Windows 8.1, Windows 7, iOS, Android och macOS |

| Office 2016-appar, Office 2013 (med modern autentisering), OneDrive-synkronisering klient | SharePoint (på engelska) | Windows 8.1, Windows 7 |

| Office 2016-appar, Universella Office-appen, Office 2013 (med modern autentisering), OneDrive-synkronisering klient | SharePoint Online | Windows 10 (på engelska) |

| Office 2016 (endast Word, Excel, PowerPoint, OneNote). | SharePoint (på engelska) | macOS |

| Office 2019 | SharePoint (på engelska) | Windows 10, macOS |

| Office Mobilappar | SharePoint (på engelska) | Android, iOS |

| Office Yammer-app | Yammer | Windows 10, iOS, Android |

| Utsikter 2019 | SharePoint (på engelska) | Windows 10, macOS |

| Outlook 2016 (Office för macOS) | Exchange Online | macOS |

| Outlook 2016, Outlook 2013 (med modern autentisering), Skype för företag (med modern autentisering) | Exchange Online | Windows 8.1, Windows 7 |

| Outlook-mobilapp | Exchange Online | Android, iOS |

| Power BI-app | Power BI-tjänsten | Windows 10, Windows 8.1, Windows 7, Android och iOS |

| Skype för företag | Exchange Online | Android, iOS |

| Azure DevOps Services-app (tidigare Visual Studio Team Services eller VSTS) | Azure DevOps Services (tidigare Visual Studio Team Services eller VSTS) | Windows 10, Windows 8.1, Windows 7, iOS och Android |

Exchange ActiveSync-klienter

- Administratörer kan bara välja Exchange ActiveSync-klienter när de tilldelar principer till användare eller grupper. Om du väljer Alla användare, Alla gästanvändare och externa användare eller Katalogroller blir alla användare föremål för principen.

- När administratörer skapar en princip som tilldelats Exchange ActiveSync-klienter bör Exchange Online vara det enda molnprogram som tilldelats principen.

- Administratörer kan begränsa omfånget för den här principen till specifika plattformar med hjälp av villkoret Enhetsplattformar .

Om den åtkomstkontroll som tilldelats principen använder Kräv godkänd klientapp uppmanas användaren att installera och använda Outlook-mobilklienten. Om multifaktorautentisering, användningsvillkor eller anpassade kontroller krävs blockeras berörda användare eftersom grundläggande autentisering inte stöder dessa kontroller.

Mer information finns i följande artiklar:

- Blockera äldre autentisering med villkorlig åtkomst

- Kräver godkända klientappar med villkorsstyrd åtkomst

Övriga klienter

Genom att välja Andra klienter kan du ange ett villkor som påverkar appar som använder grundläggande autentisering med e-postprotokoll som IMAP, MAPI, POP, SMTP och äldre Office-appen som inte använder modern autentisering.

Enhetsstatus (inaktuellt)

Det här villkoret är inaktuellt. Kunder bör använda villkoret Filter för enheter i principen för villkorsstyrd åtkomst för att uppfylla scenarier som tidigare uppnåtts med hjälp av enhetstillståndsvillkoret.

Viktigt!

Enhetstillstånd och -filter för enheter kan inte användas tillsammans i principen för villkorsstyrd åtkomst. Filter för enheter ger mer granulär inriktning, inklusive stöd för information om enhetstillstånd via trustType och isCompliant egenskaperna.

Filter för enheter

När administratörer konfigurerar filter för enheter som ett villkor kan de inkludera eller exkludera enheter baserat på ett filter med hjälp av ett regeluttryck på enhetsegenskaper. Du kan skapa regeluttrycket för filter för enheter med hjälp av regelverktyget eller regelsyntaxen. Den här processen liknar den som används för regler för dynamiska medlemskapsgrupper. Mer information finns i Villkorsstyrd åtkomst: Filtrera för enheter.

Autentiseringsflöden (förhandsversion)

Autentiseringsflöden styr hur din organisation använder vissa autentiserings- och auktoriseringsprotokoll och -bidrag. Dessa flöden kan ge en sömlös upplevelse för enheter som saknar lokala indata, till exempel delade enheter eller digital signering. Använd den här kontrollen för att konfigurera överföringsmetoder som enhetskodflöde eller autentiseringsöverföring.