Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of mappen te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen om mappen te wijzigen.

In de meeste gevallen verleent een roltoewijzing de machtigingen die u nodig hebt voor Azure-resources. In sommige gevallen wilt u echter meer gedetailleerd toegangsbeheer bieden door een voorwaarde voor roltoewijzing toe te voegen.

In deze zelfstudie leert u het volgende:

- Een voorwaarde toevoegen aan een roltoewijzing

- Toegang tot blobs beperken op basis van een blobindextag

Belangrijk

Op kenmerken gebaseerd toegangsbeheer van Azure (Azure ABAC) is algemeen beschikbaar (GA) voor het beheren van de toegang tot Azure Blob Storage, Azure Data Lake Storage Gen2 en Azure Queues met behulp van request, resourceen environmentprincipal kenmerken in de prestatielagen standard en Premium Storage-account. Op dit moment bevat de lijst-blob het aanvraagkenmerk en het momentopnameaanvraagkenmerk voor hiërarchische naamruimte in PREVIEW. Zie Status van voorwaardefuncties in Azure Storage voor volledige informatie over de functiestatus van ABAC voor Azure Storage.

Raadpleeg de Aanvullende voorwaarden voor Microsoft Azure-previews voor juridische voorwaarden die van toepassing zijn op Azure-functies die in bèta of preview zijn of die anders nog niet algemeen beschikbaar zijn.

Vereiste voorwaarden

Zie Voorwaarden voor informatie over de vereisten voor het toevoegen of bewerken van voorwaarden voor roltoewijzing.

Conditie

In deze zelfstudie beperkt u de toegang tot blobs met een specifieke tag. U voegt bijvoorbeeld een voorwaarde toe aan een roltoewijzing, zodat Chandra alleen bestanden met de tag Project=Cascadekan lezen.

Als Chandra probeert een blob zonder de tag Project=Cascadete lezen, is toegang niet toegestaan.

De voorwaarde ziet er als volgt uit in code:

(

(

!(ActionMatches{'Microsoft.Storage/storageAccounts/blobServices/containers/blobs/read'}

AND NOT

SubOperationMatches{'Blob.List'})

)

OR

(

@Resource[Microsoft.Storage/storageAccounts/blobServices/containers/blobs/tags:Project<$key_case_sensitive$>] StringEqualsIgnoreCase 'Cascade'

)

)

Stap 1: Een gebruiker maken

Meld u aan bij het Azure Portal als eigenaar van een abonnement.

Selecteer Microsoft Entra ID.

Maak een gebruiker of zoek een bestaande gebruiker. In deze zelfstudie wordt Chandra gebruikt als voorbeeld.

Stap 2: Opslag instellen

Maak een opslagaccount dat compatibel is met de functie blobindextags. Zie Azure Blob-gegevens beheren en zoeken met blobindextags voor meer informatie.

Maak een nieuwe container in het opslagaccount en stel het anonieme toegangsniveau in op Privé (geen anonieme toegang).

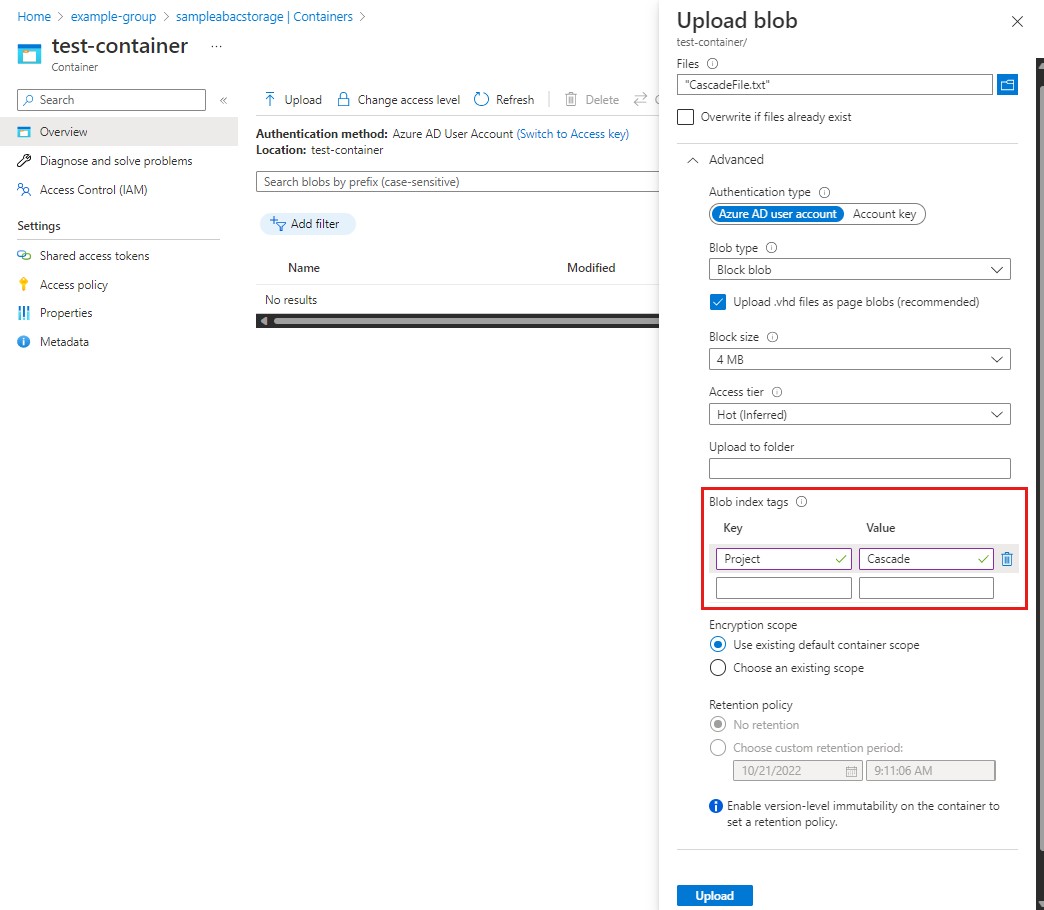

Selecteer Uploaden in de container om het deelvenster Blob uploaden te openen.

Zoek een tekstbestand dat u wilt uploaden.

Selecteer Geavanceerd om het deelvenster uit te vouwen.

Voeg in de sectie Blob-indextags de volgende blobindextag toe aan het tekstbestand.

Als u de sectie Blob-indextags niet ziet en u uw abonnement zojuist hebt geregistreerd, moet u mogelijk enkele minuten wachten totdat wijzigingen zijn doorgevoerd. Zie Blob-indextags gebruiken voor het beheren en vinden van gegevens in Azure Blob Storage voor meer informatie.

Opmerking

Blobs bieden ook ondersteuning voor de mogelijkheid om willekeurige door de gebruiker gedefinieerde sleutelwaardemetagegevens op te slaan. Hoewel metagegevens vergelijkbaar zijn met blob-indextags, moet u blobindextags met voorwaarden gebruiken.

Sleutelcode Waarde Project Cascade

Selecteer de knop Uploaden om het bestand te uploaden.

Upload een tweede tekstbestand.

Voeg de volgende blobindextag toe aan het tweede tekstbestand.

Sleutelcode Waarde Project Bakker

Stap 3: Een opslag-blob gegevensrol toewijzen

Openen de hulpmiddelengroep.

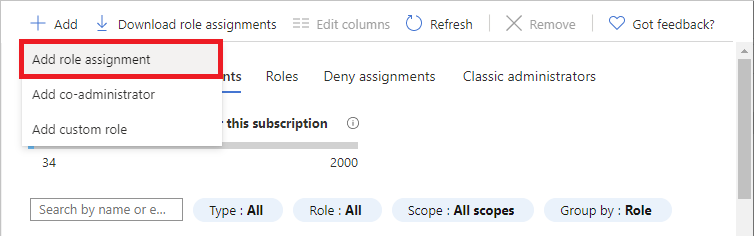

Klik op Toegangsbeheer (IAM) .

Selecteer het tabblad Roltoewijzingen om de roltoewijzingen voor dit bereik weer te geven.

Selecteer Toevoegen>Roltoewijzing toevoegen. De pagina Roltoewijzing toevoegen wordt geopend:

- Selecteer op het tabblad Rollen de rol Opslagblobgegevenslezer .

- Selecteer op het tabblad Leden de gebruiker die u eerder hebt gemaakt.

(Optioneel) Voer in het vak Beschrijvingleestoegang tot blobs met de tag Project=Cascade in.

Kies Volgende.

Stap 4: Een voorwaarde toevoegen

- Selecteer Op het tabblad Voorwaarden (optioneel) de optie Voorwaarde toevoegen. De pagina Roltoewijzingsvoorwaarde toevoegen wordt weergegeven:

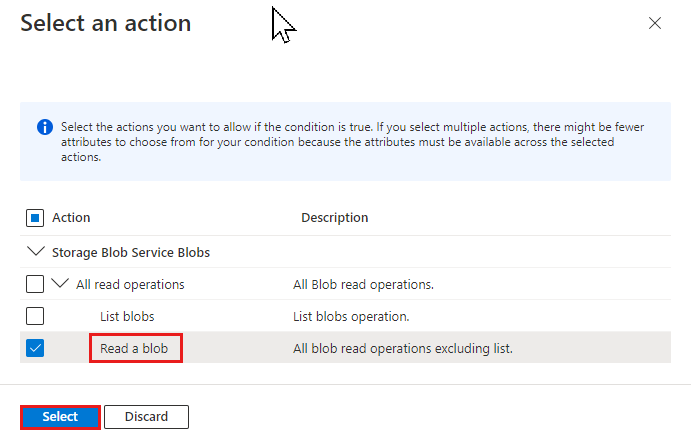

Selecteer actie toevoegen in de sectie Actie toevoegen.

Het deelvenster Een actie selecteren wordt weergegeven. Dit deelvenster is een gefilterde lijst met gegevensacties op basis van de roltoewijzing die het doel van uw voorwaarde is. Schakel het vakje naast Een blob lezen aan, dan selecteer Selecteren:

Selecteer in de sectie Build-expressie de optie Expressie toevoegen.

De sectie Expressie wordt uitgebreid.

Geef de volgende expressie-instellingen op:

Configuratie Waarde Kenmerkbron Hulpbron Kenmerk Blob-indextags [Waarden in sleutel] Sleutelcode Project Operateur StringEqualsIgnoreCase Waarde Cascade

Schuif omhoog naar het type Editor en selecteer Code.

De voorwaarde wordt weergegeven als code. U kunt wijzigingen aanbrengen in de voorwaarde in deze code-editor. Als u terug wilt gaan naar de visualeditor, selecteert u Visual.

Selecteer Opslaan om de voorwaarde toe te voegen en terug te gaan naar de pagina Roltoewijzing toevoegen.

Kies Volgende.

Selecteer Op het tabblad Beoordelen en toewijzen de optie Controleren + toewijzen om de rol met een voorwaarde toe te wijzen.

Na enkele ogenblikken wordt de rol toegewezen aan de beveiligingsbeheerder binnen het geselecteerde toepassingsgebied.

Stap 5: Lezer-rol toewijzen

Herhaal de vorige stappen om de rol Lezer toe te wijzen aan de gebruiker die u eerder hebt gemaakt bij de scope van de resourcegroep.

Opmerking

Doorgaans hoeft u de rol Lezer niet toe te wijzen. Dit wordt echter gedaan zodat u de voorwaarde kunt testen met behulp van Azure Portal.

Stap 6: De voorwaarde testen

Meld u in een nieuw venster aan bij Azure Portal.

Meld u aan als de gebruiker die u eerder hebt gemaakt.

Open het opslagaccount en de container die u hebt gemaakt.

Zorg ervoor dat de verificatiemethode is ingesteld op het Microsoft Entra-gebruikersaccount en niet op de toegangssleutel.

Selecteer het tekstbestand Baker.

Je zou de blob NIET moeten kunnen weergeven of downloaden, waarbij een bericht wordt weergegeven dat de autorisatie is mislukt.

Selecteer Cascade-tekstbestand.

U moet de blob kunnen bekijken en downloaden.

Stap 7: Middelen opruimen

Verwijder de roltoewijzing die u hebt toegevoegd.

Verwijder het testopslagaccount dat u hebt gemaakt.

Verwijder de gebruiker die u hebt gemaakt.